第4节 JumpServer实现管理服务器资产

书接上回,为什么其他章节不怎么出现 书接上回,因为,此片和前一篇实乃一篇也~~

强调初心

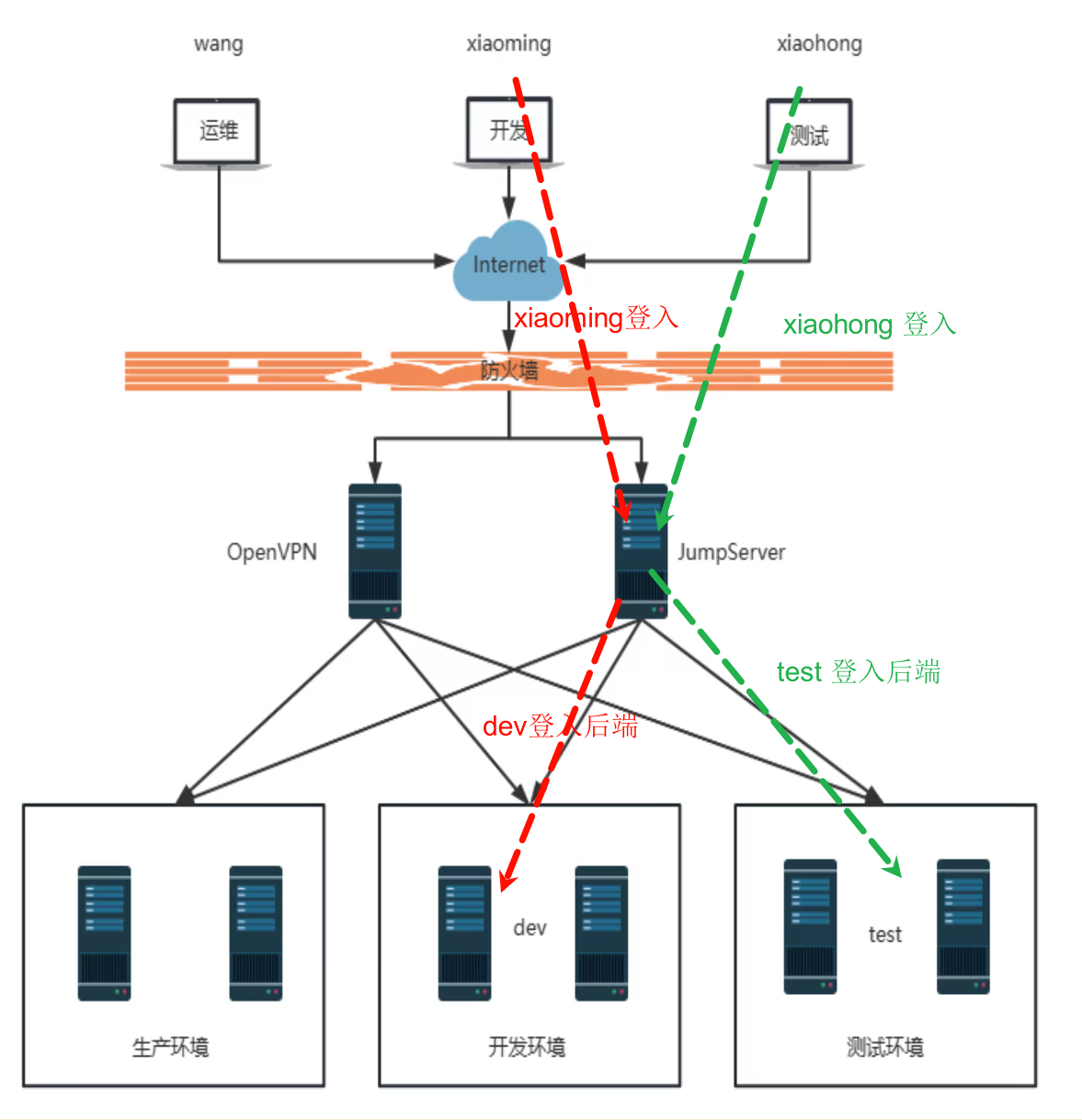

1、让xiaoming这个开发,通过xiaoming账号登入 jumpserver

2、然后再通过dev这个账号,去登入后端机器进行操作

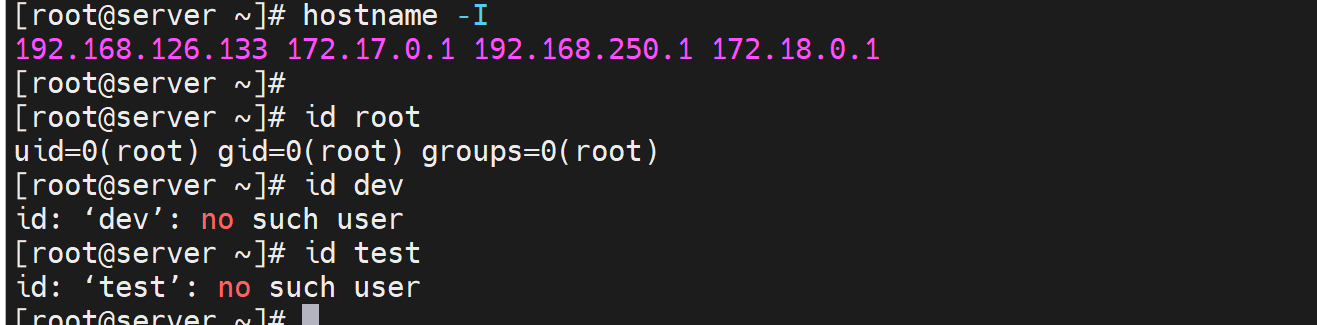

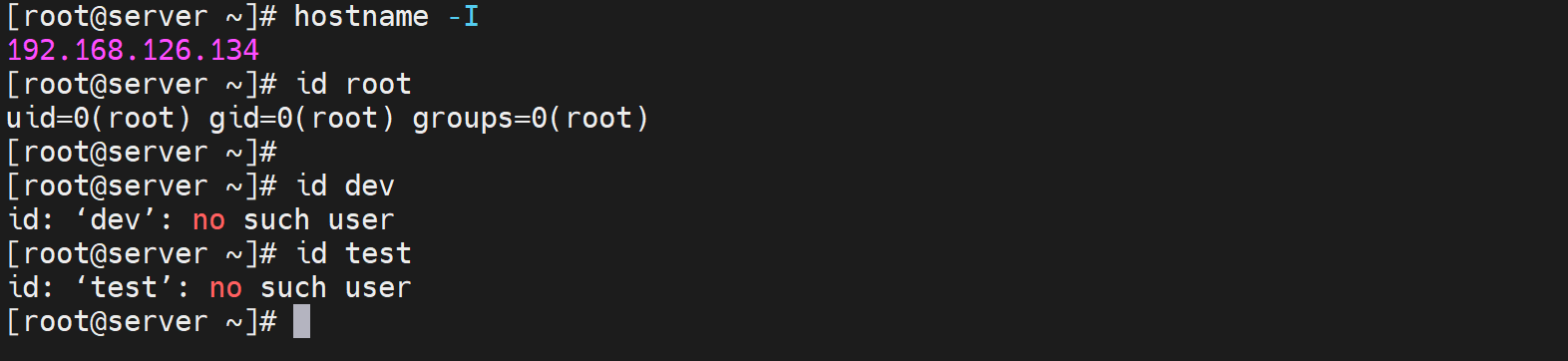

当前133 和 134 后端机器上只有root,没有普通账号呢还

是需要jumpsever讲这两个账号分别下发到不同的机器上的

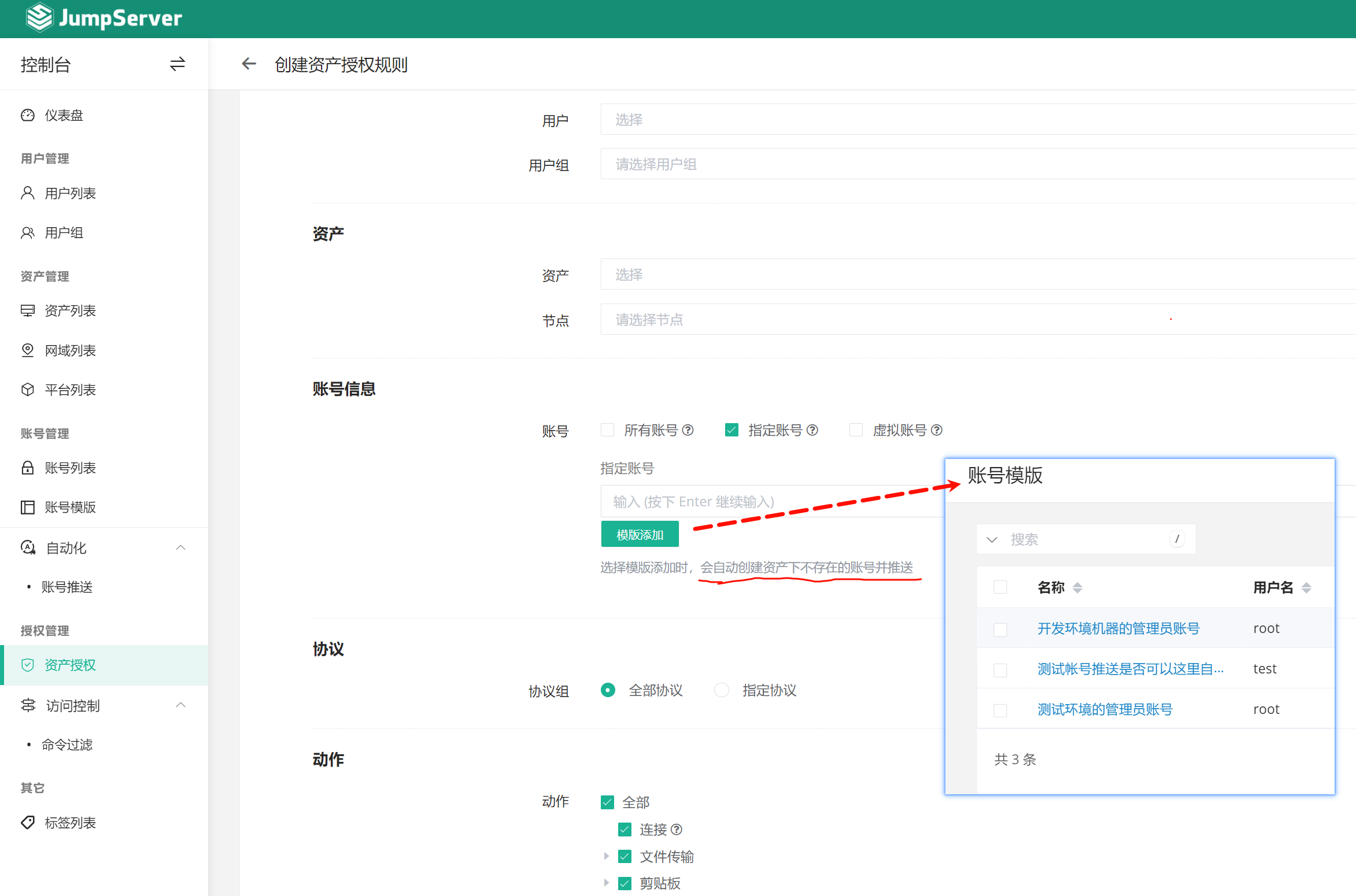

账号下发下去后,就涉及 “资产授权”了。就是好比网络ACL一样。

重点看这张图,我认为jumpserver的管理层次理解的线索就是这张图了👇

账号信息: 后端机器的账号

1、所有账号:事先在这些后端机器上创建好,比如windows的就只能如此,所以上图针对windows就要选择"所有账号";

2、指定账号:后端机器上没有事先创建,这是事先在jumpserver里创建的普通账号模板,然后推下去的。而其是和网络访问权限一起配置的,这就很搓的一个开发思路,作者肯定是纯开发,没有深入干过网络工程师,没有这种网络上的清晰逻辑。我来开发,肯定拆开来弄。

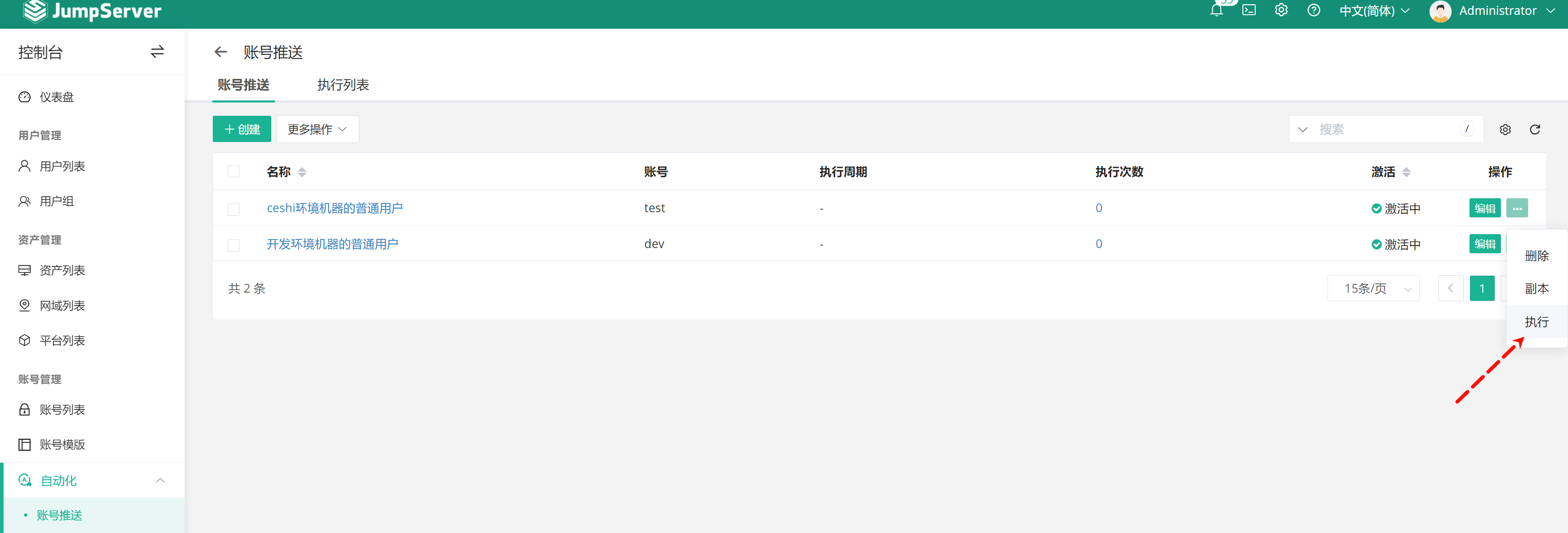

而且 "账号管理"-"自动化"-"账号推送",现在回过头来看,应该就是一个独立的模块,用来单独下发普通账号的。

其实如果我开发,只做一个功能,只有一个用户账号入口,就是

①配置后端节点root账号:这是人家后端机器自带的,写进jumpserver里来;

②新建普通用:不管后端节点里有没有,这是你jumpserver层面来看的,都是新建;然后不要开放任何自动创建的按钮给用户,就是建好以后就会自动下发的,如果后端有这个用户,忽略报错,如果没有就真的新建。但是密码就不要说了,所以如果后端节点有,你要提示冲突,让人工介入(①要么改后端密码②要么jumpserver这里换用户名)

③SSO:只选择用 各人登入jumpserver的用户,来登入后端机器。

3、虚拟账号:唉,别管了,就是跳板机而已,花里胡哨的。

所以他这个产品,推送后端机器账号出现在

①独立的推送功能

②账号模板里的自带推送

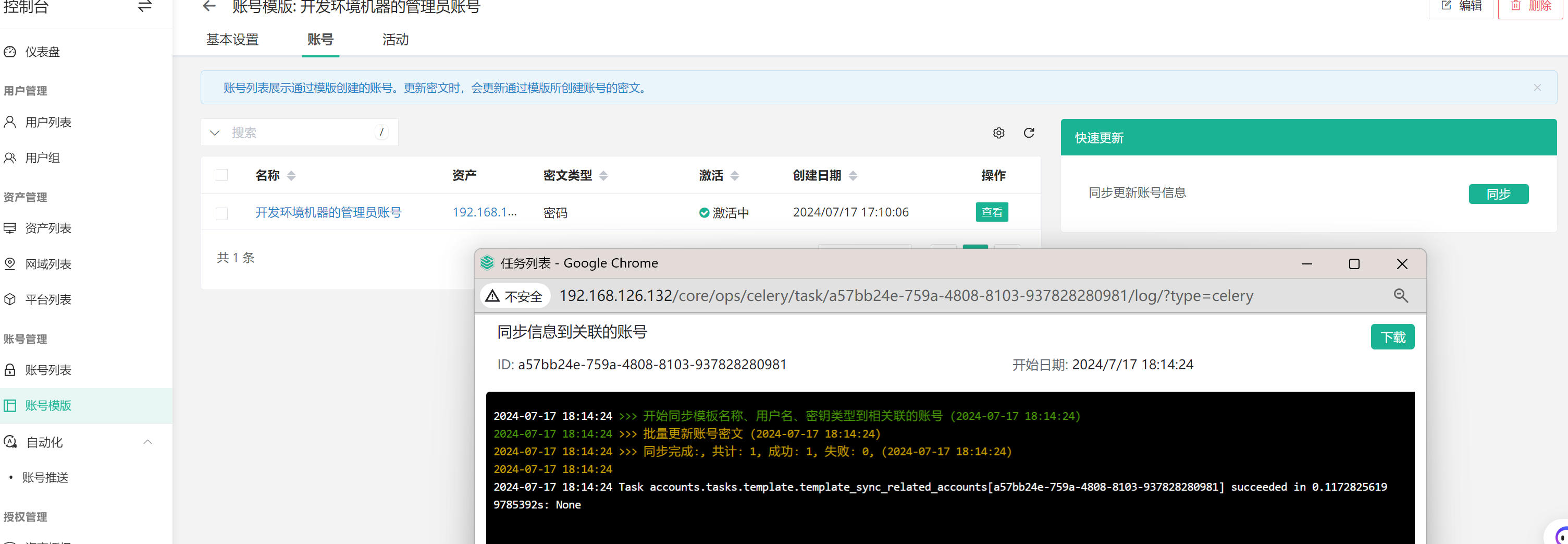

点击上图的同步更新账号信息后👇,其实我也不知道他在同步个啥,root密码给人家改掉?可以的。

这个更多是模板修改后同步到调用模板的账号里去。关键是上图的那个"自动推送" 明天再点开看看。感觉是所有调用该模板的账号的关联后端资产上账号的同步了。应该是的。这些东西我应该不会去一个个实际测试了,我是有多闲啊~~~

③开通跳板机上用户权限的时候的推送

④ 推你马勒戈壁的推送

所以你是一个球,任何球面都能进入到球心对吧,你就是个球。

继续操作

选择开发权限里的推送吧,所以需要在用户模板里去创建普通用户,不过那里好像关联资产,哦,如果关联资产了倒是可以在用户模板里直接自动推送了。

表达不准确,账号模板只是用来创建账号,

①账号模板里的"同步更新账号信息",就是会讲所有用该模板创建的账号,所关联的后端节点的密码更新推送了。见上图第二张图也就是②账号模板里的自带推送段落里的图。

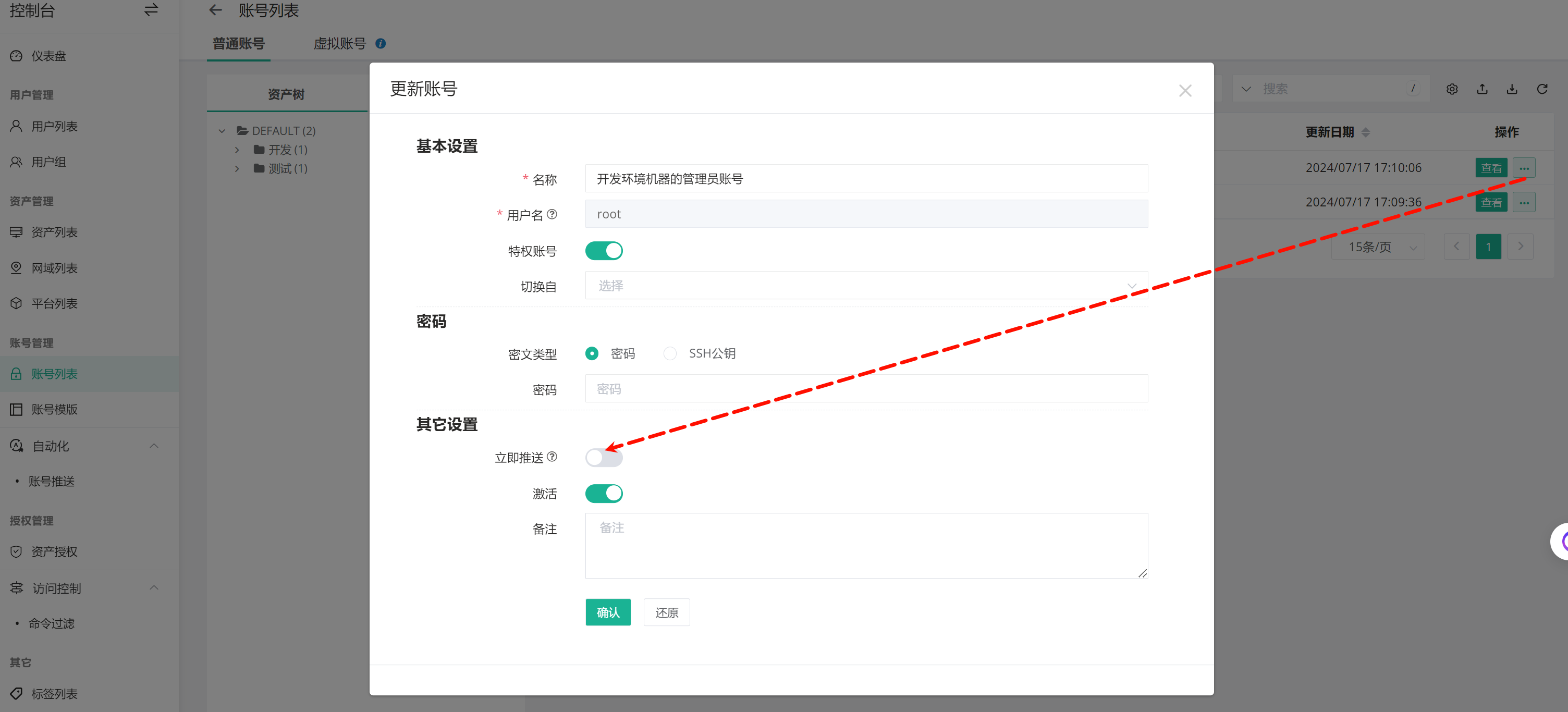

②账号里的"立即推送 "到了后端机器。

③账号模板里不点击"同步更新账号信息",也可以让开通权限的时候选择账号模板,那里也可以自动推送,见上图咯就是上面的最近的一张图。

下图👇是上面的②账号里的 立即推送。

这样应该就是说,👆账号界面自带的推送了。

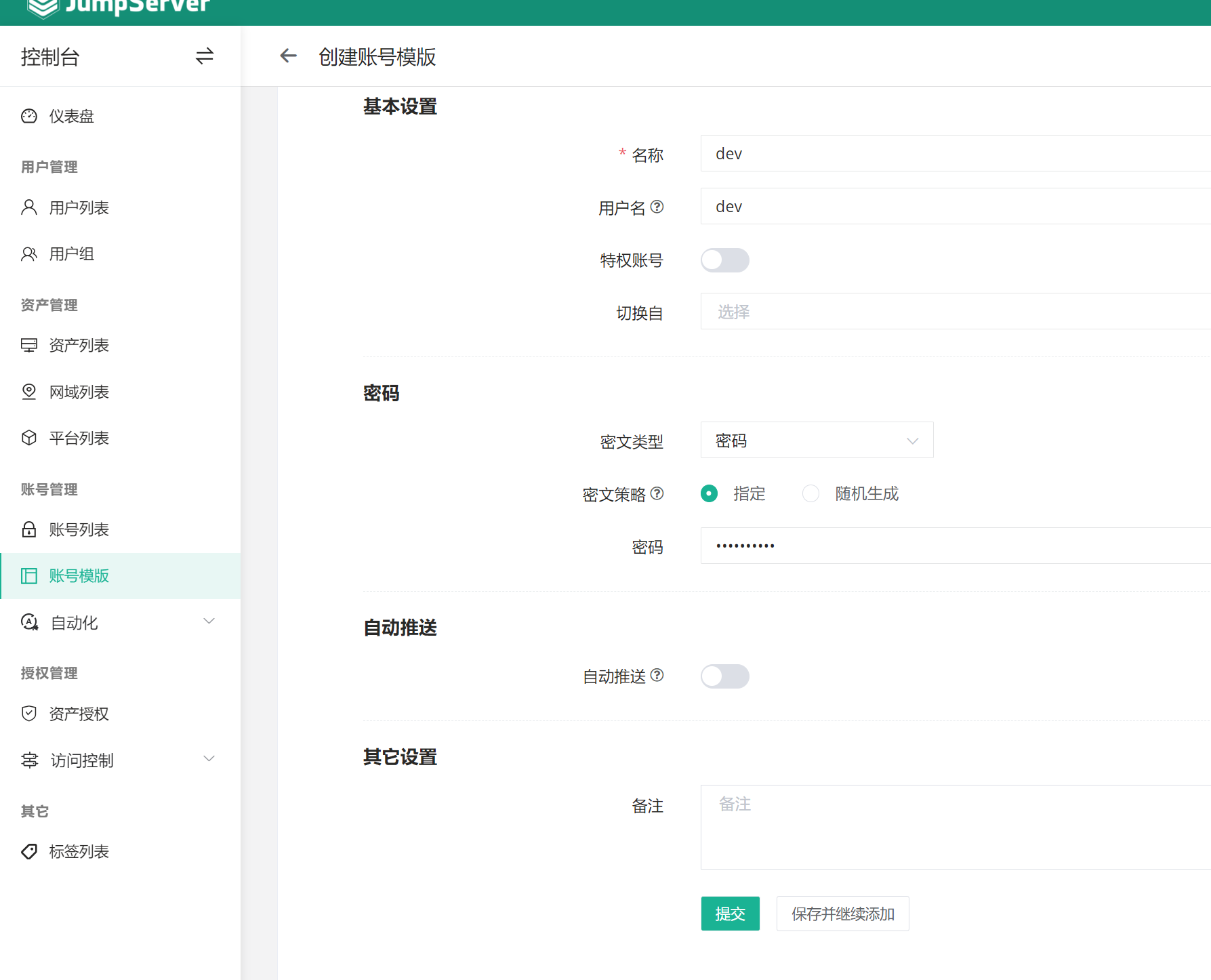

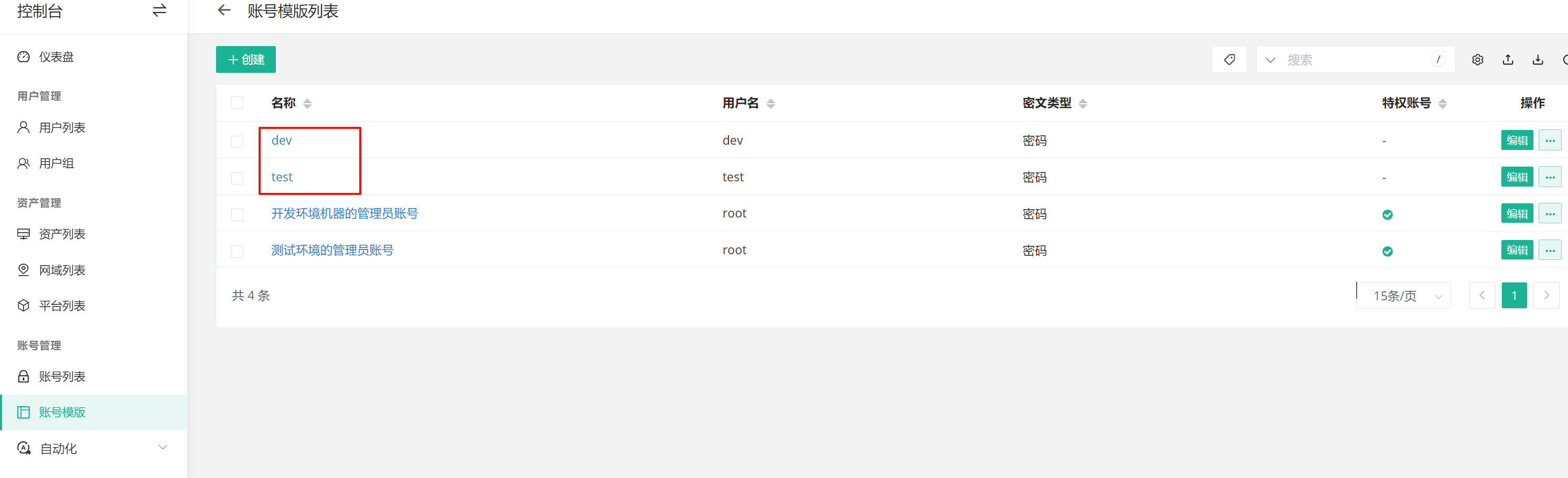

1、创建账号模板的普通用户

在此之前,已经完成了

①jumpserver的用户组和用户的创建

①特权用户模板

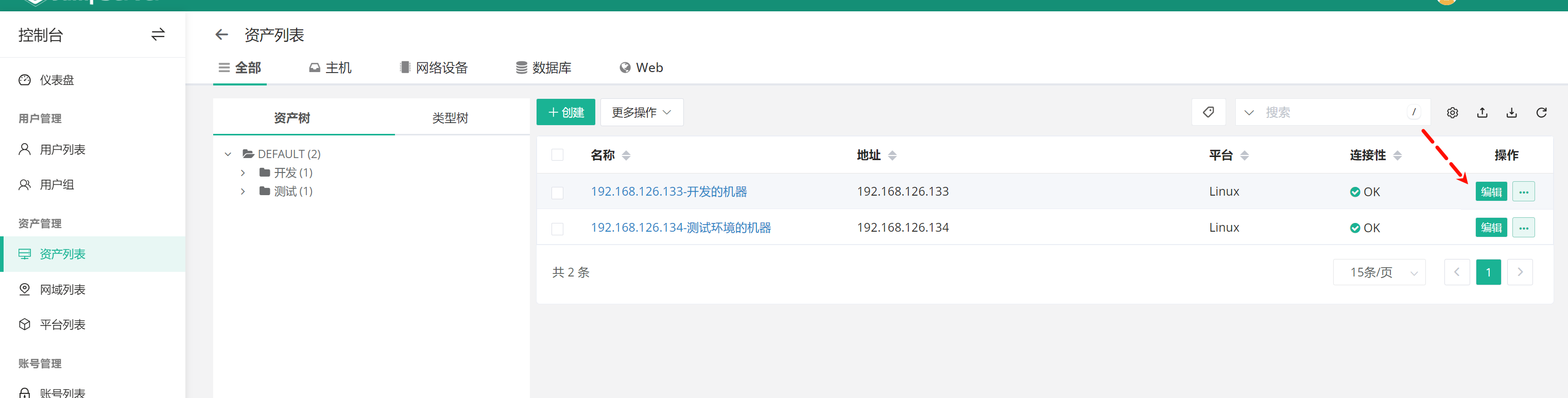

②资产的创建

③注意:没有进入到"账号列表"去创建账号,这里的账号都是自动生成的。反正本次实验是的。

继续在创建一个test,这样两个普通账号模板就好了

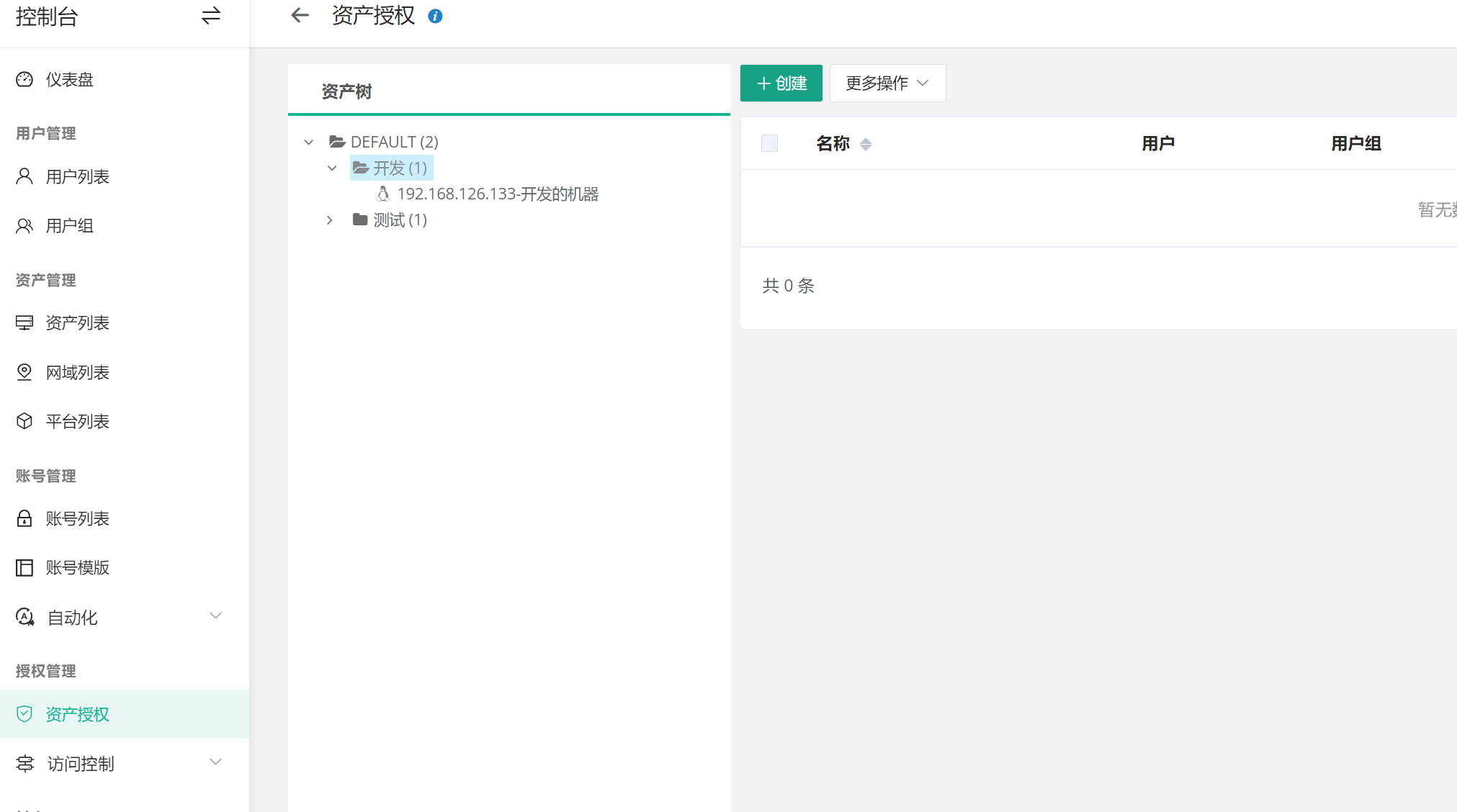

2、资产授权

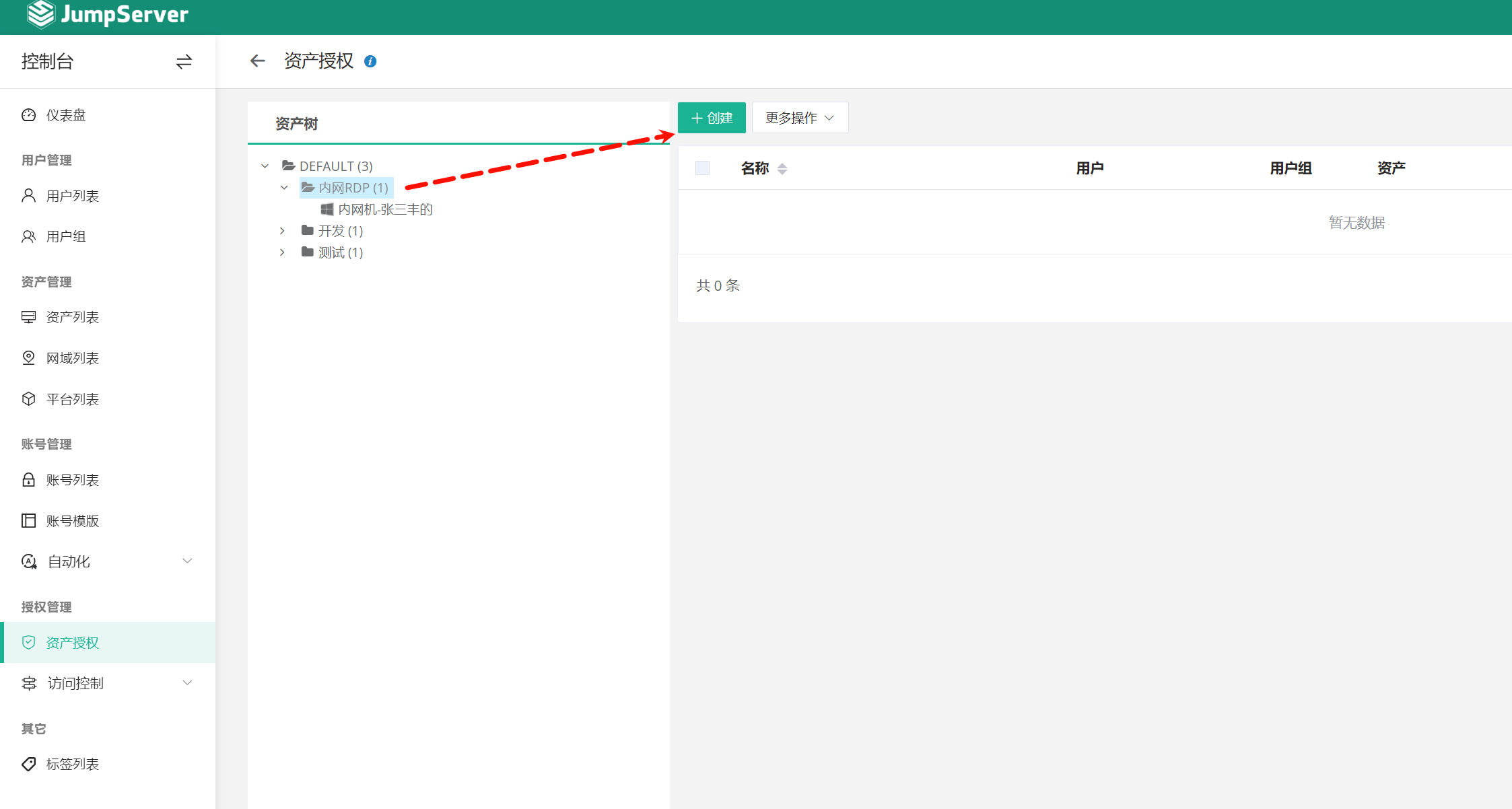

选择 文件夹 或者 单个资产 ,然后 创建,这就是对文件夹或者单个机器 授权

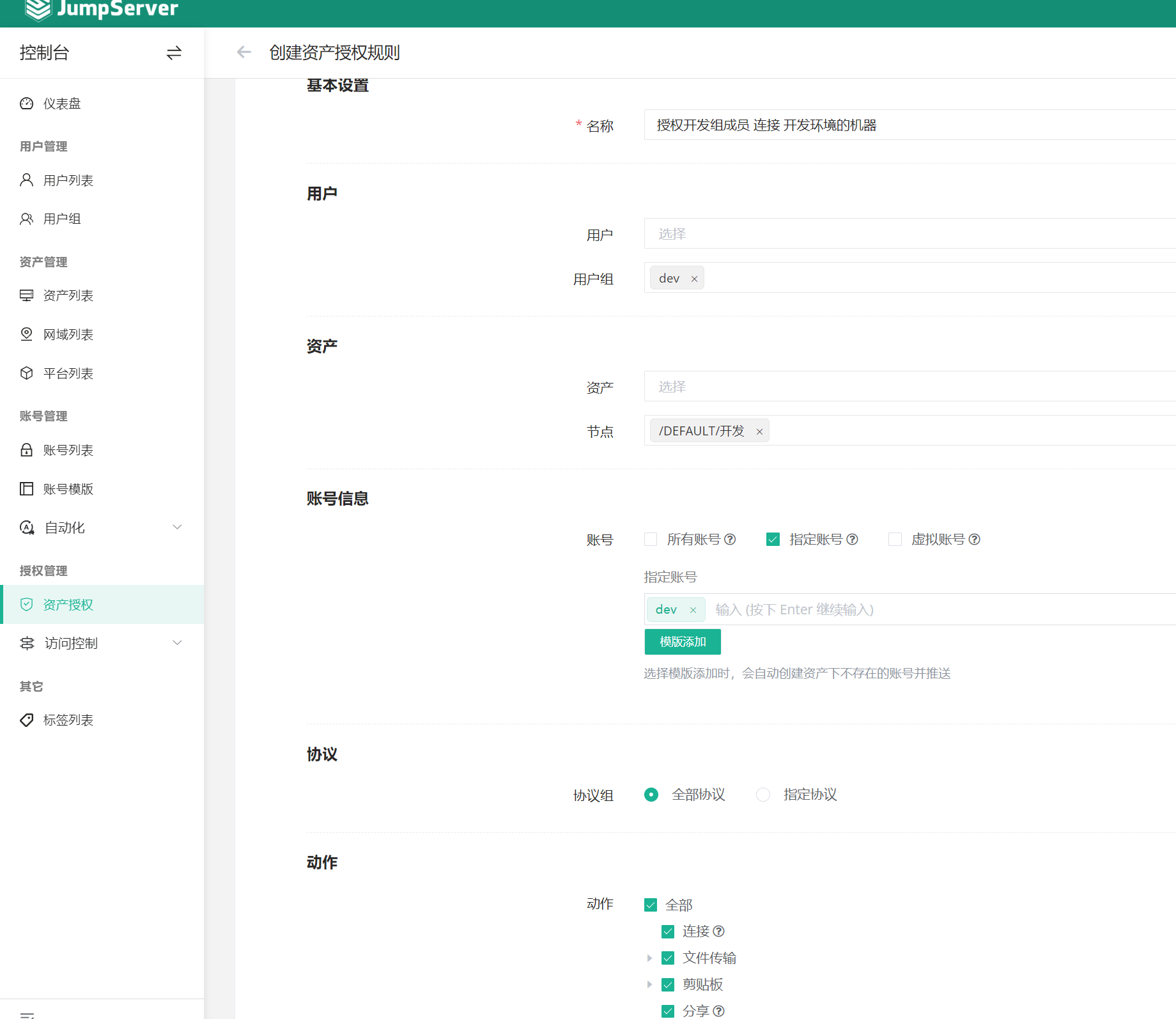

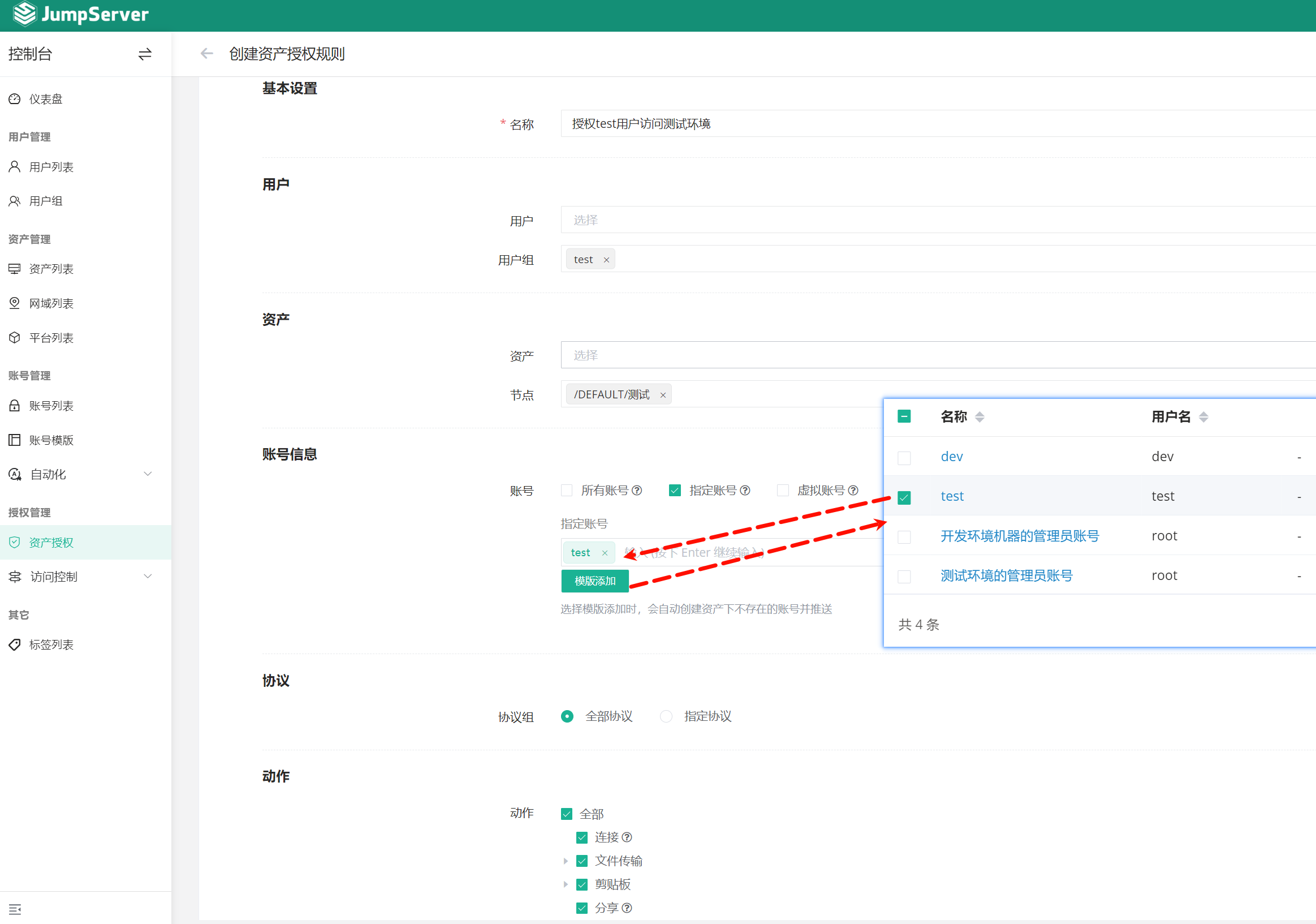

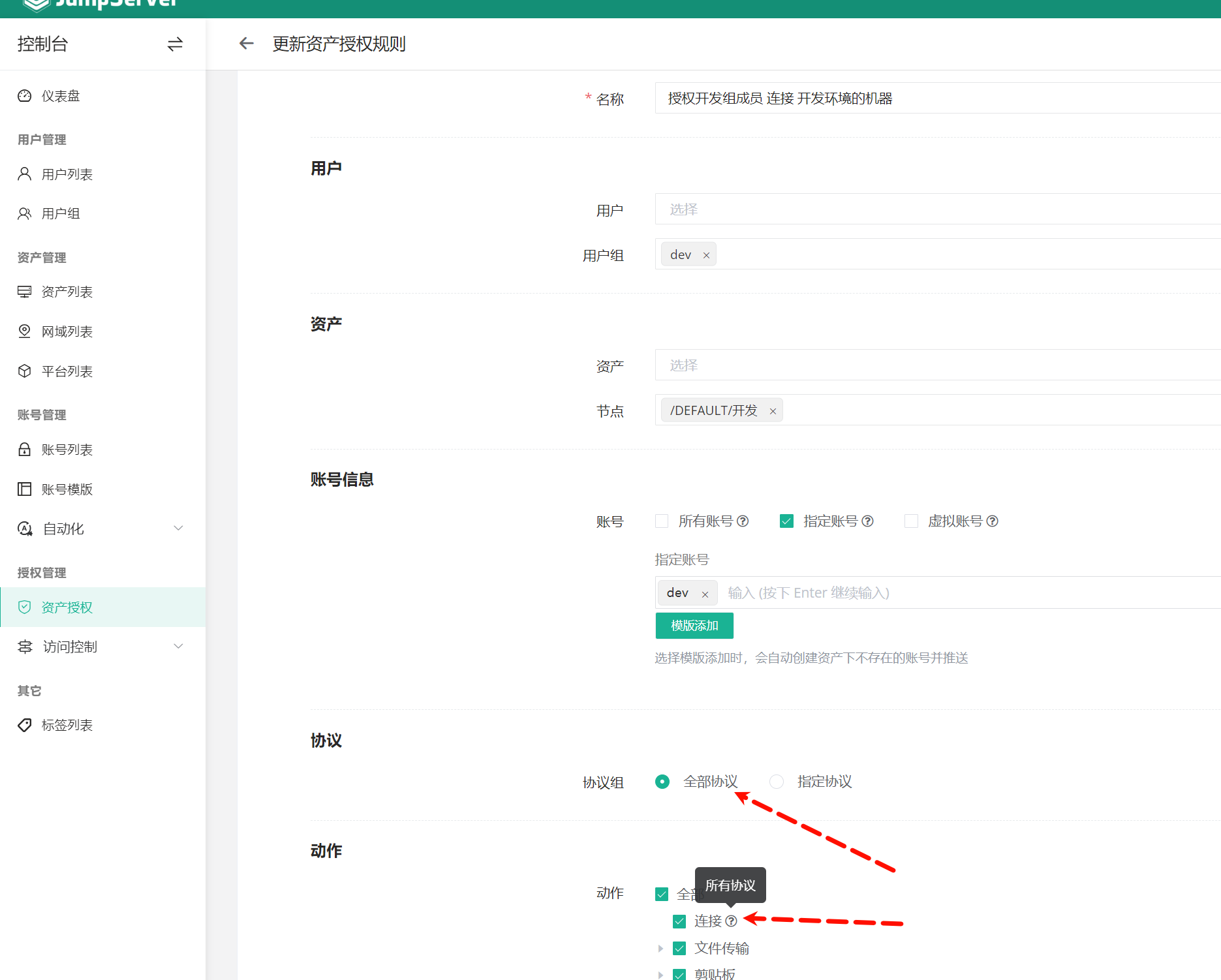

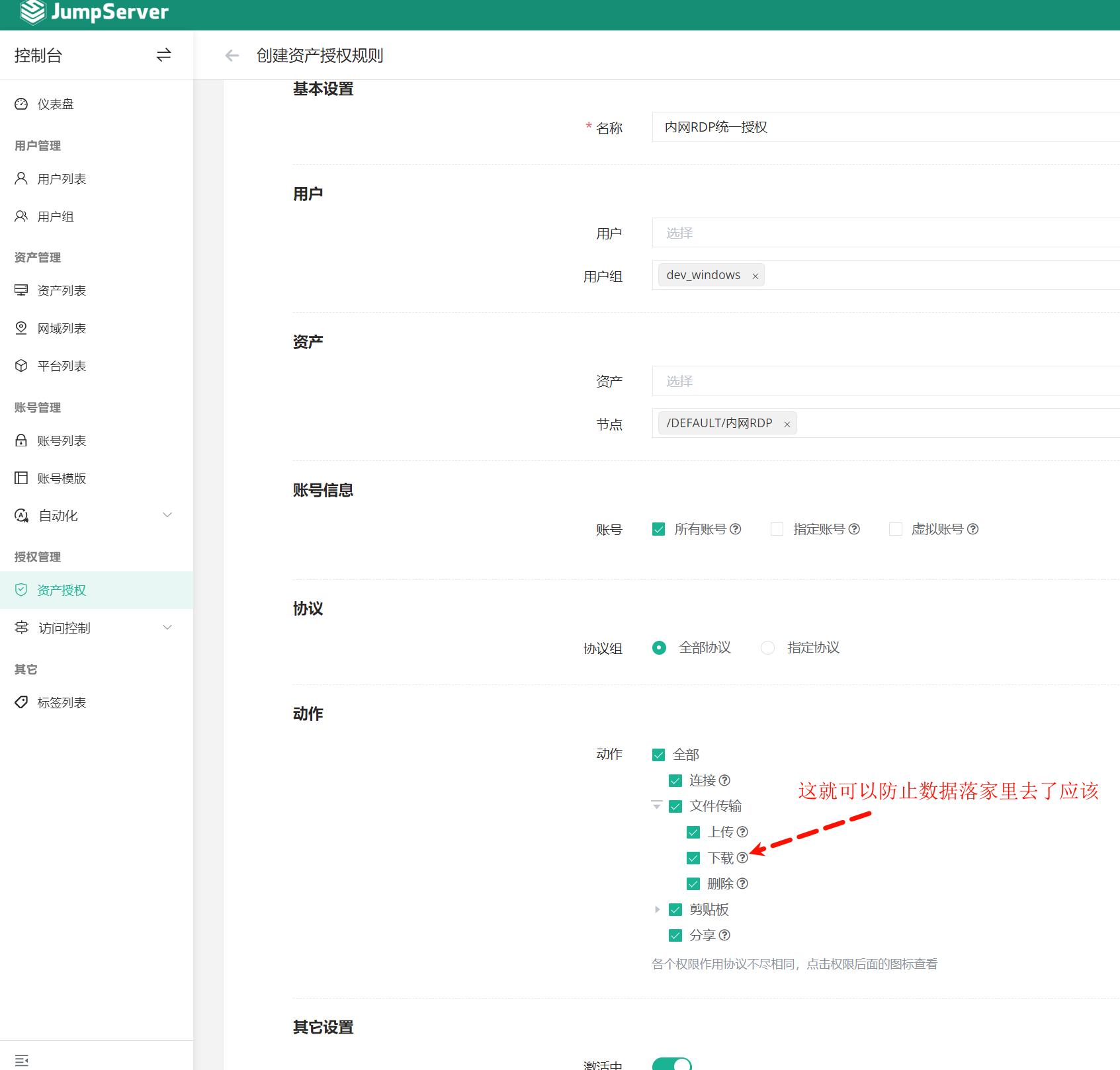

然后编辑:针对什么组成员,访问 什么 资产组 ,使用什么账号连接后端资产,账号是模板里的还会涉及自动下发。

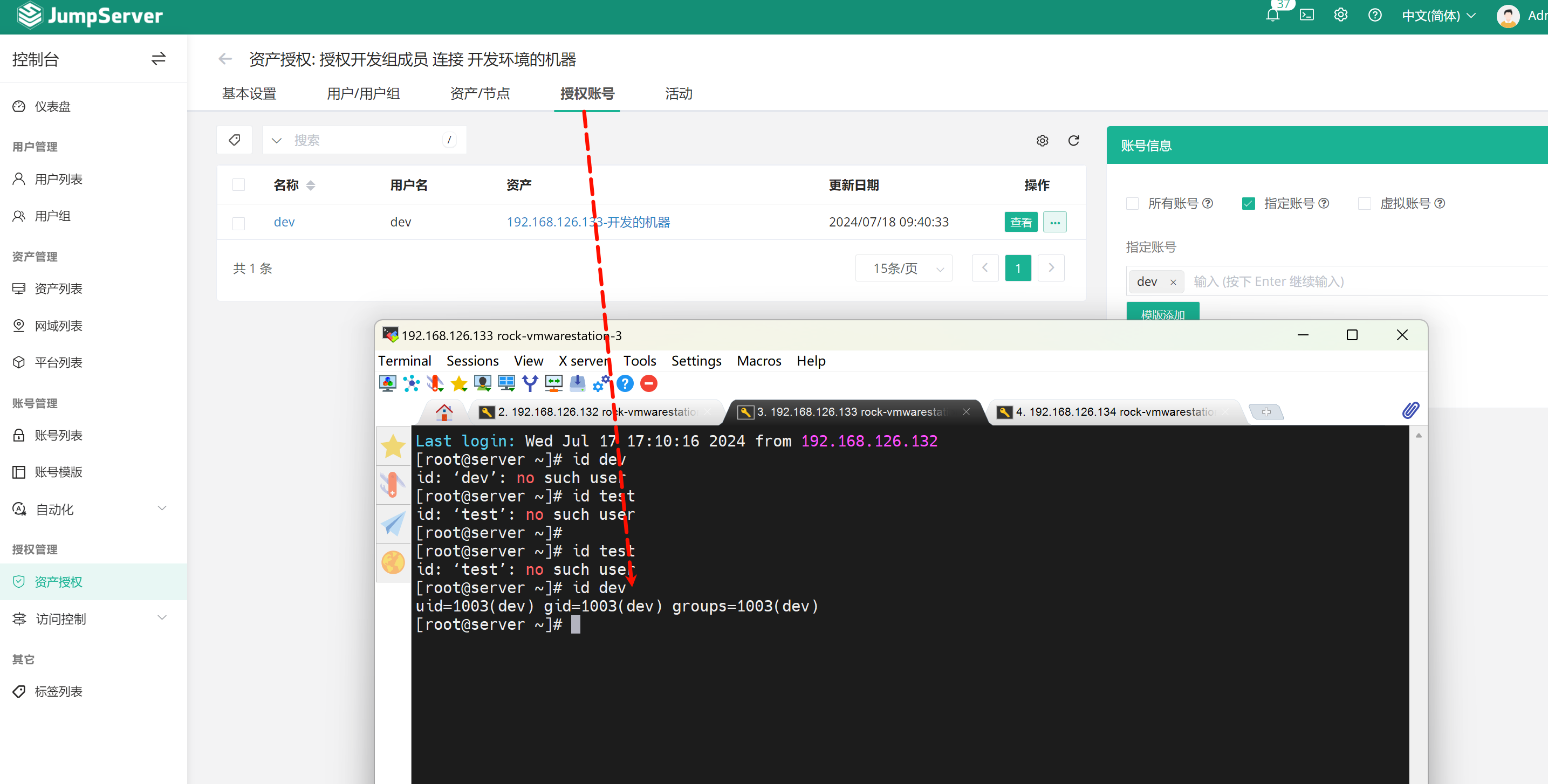

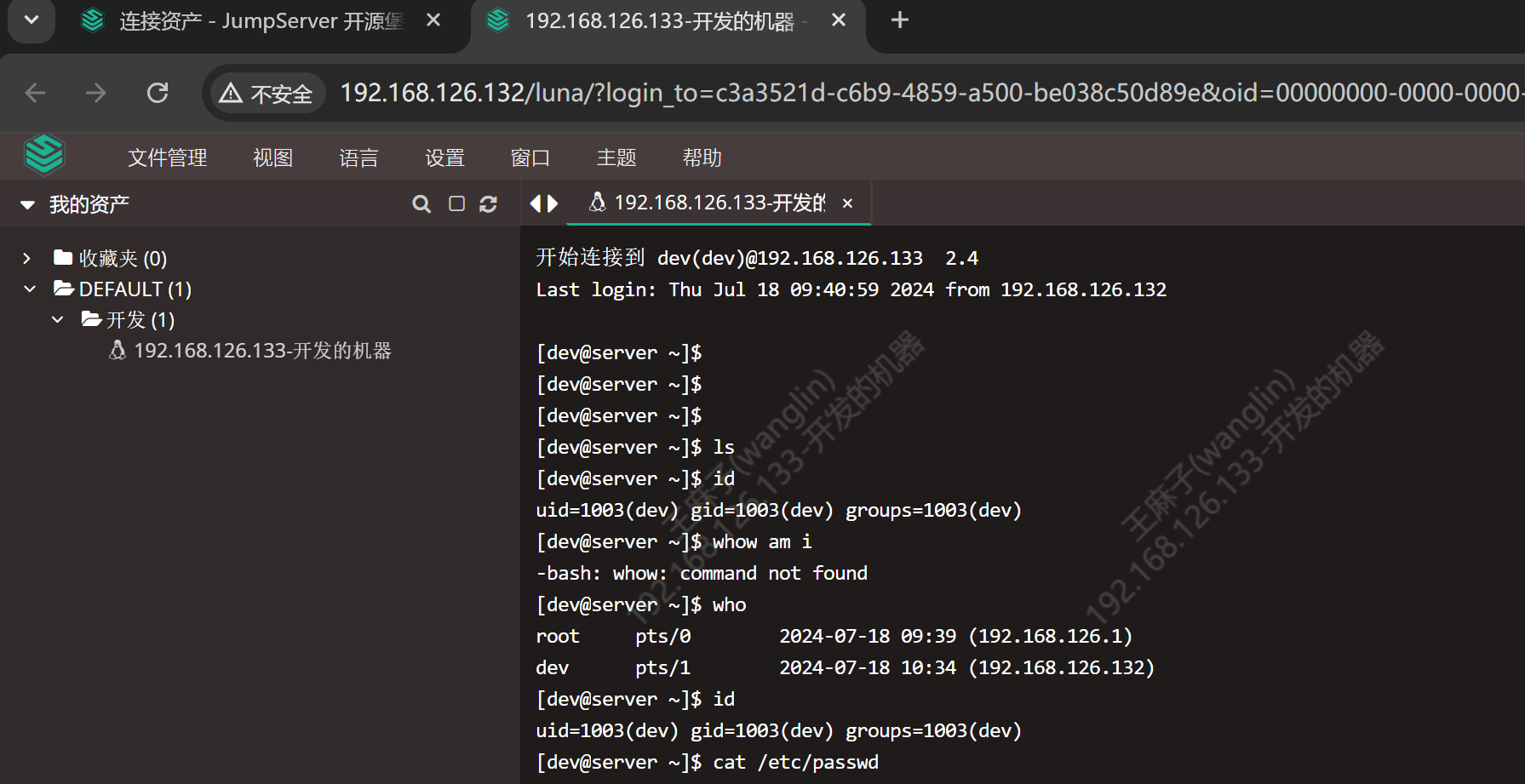

点击确认,立刻就会把这个 dev 👆 也就是 调用的账号模板里的账号,当然我这里是普通账号,下发到上图的资产节点里,所谓节点就是文件夹,就是dev账号下发到所有文件夹里的机器上。于是👇之前id dev还看不到,现就就有该帐号了

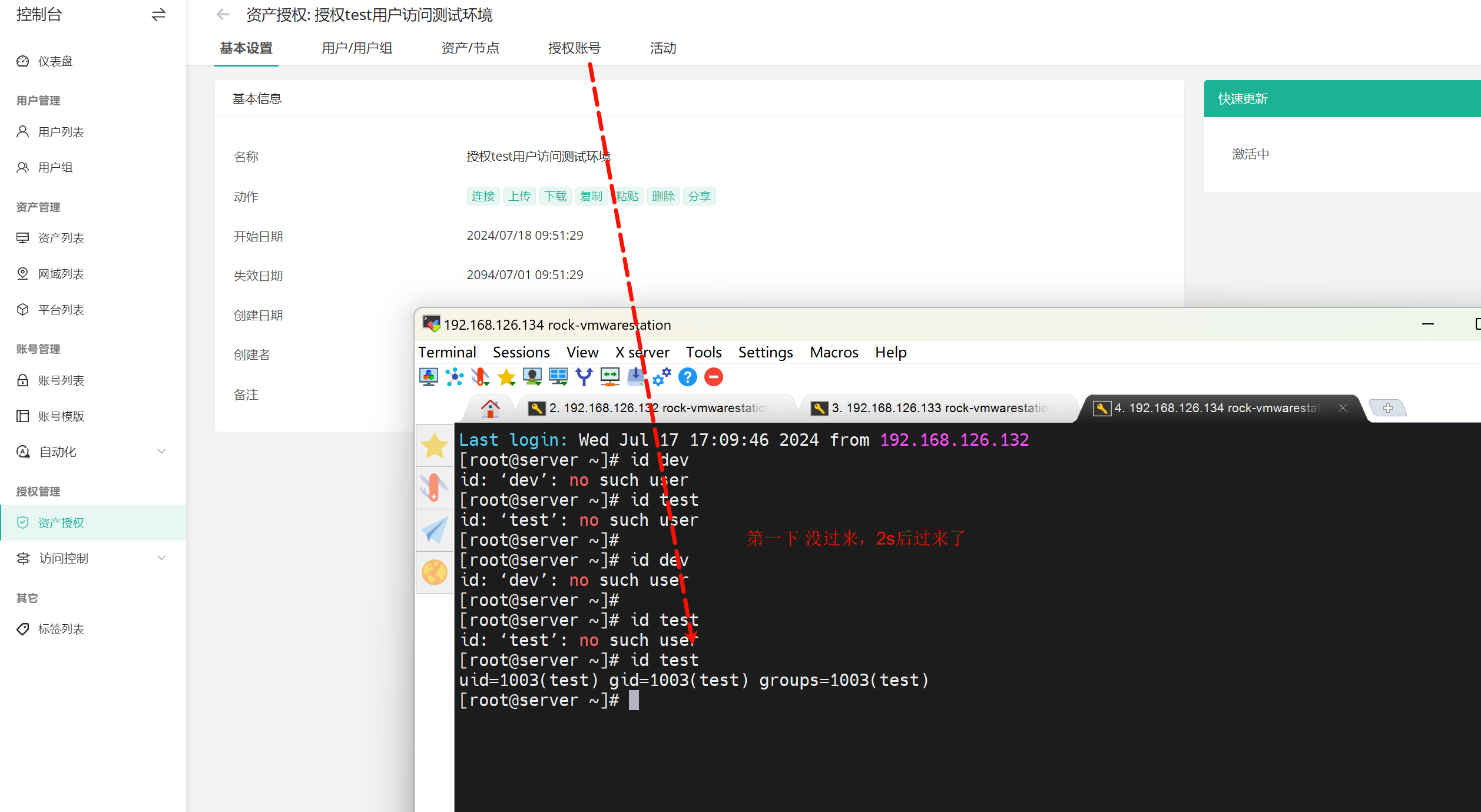

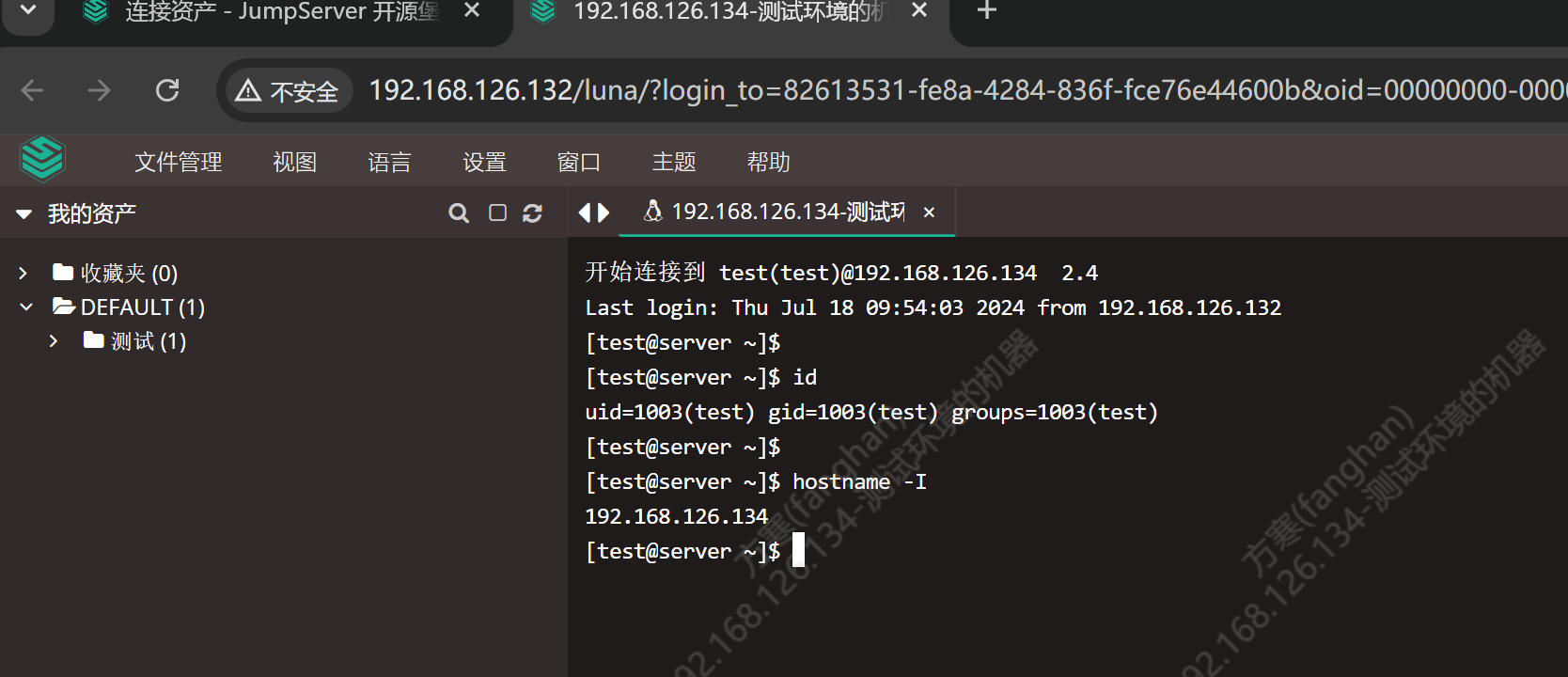

同样把test用户针对test资产的授权给做了

3、测试不同用户的操作

在此之前总结下前面的操作步骤

①jumpserver的用户组和用户的创建

②特权用户模板

③资产的创建

④注意:没有进入到"账号列表"去创建账号,这里的账号都是自动生成的。反正本次实验是的。

当然后期维护,也是可以从任何地方新建的,这个就是你对jump理解到位了,就很灵活了。是好事,就是有个新手适应期了,呵呵,我不太爱这种表达方式,不过大家都讲,比较好沟通。

授权的就是dev和test组,里面成员情况如下

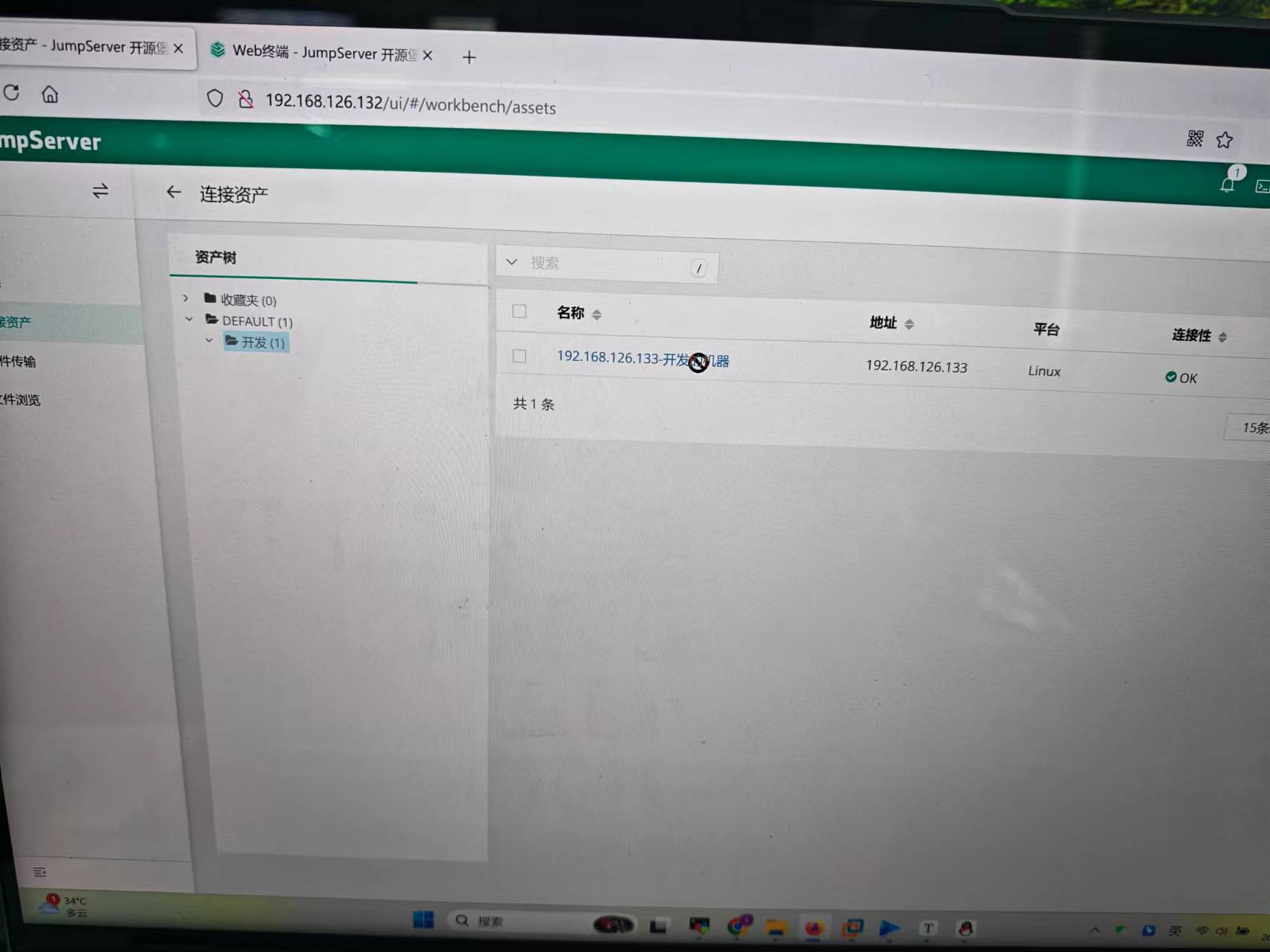

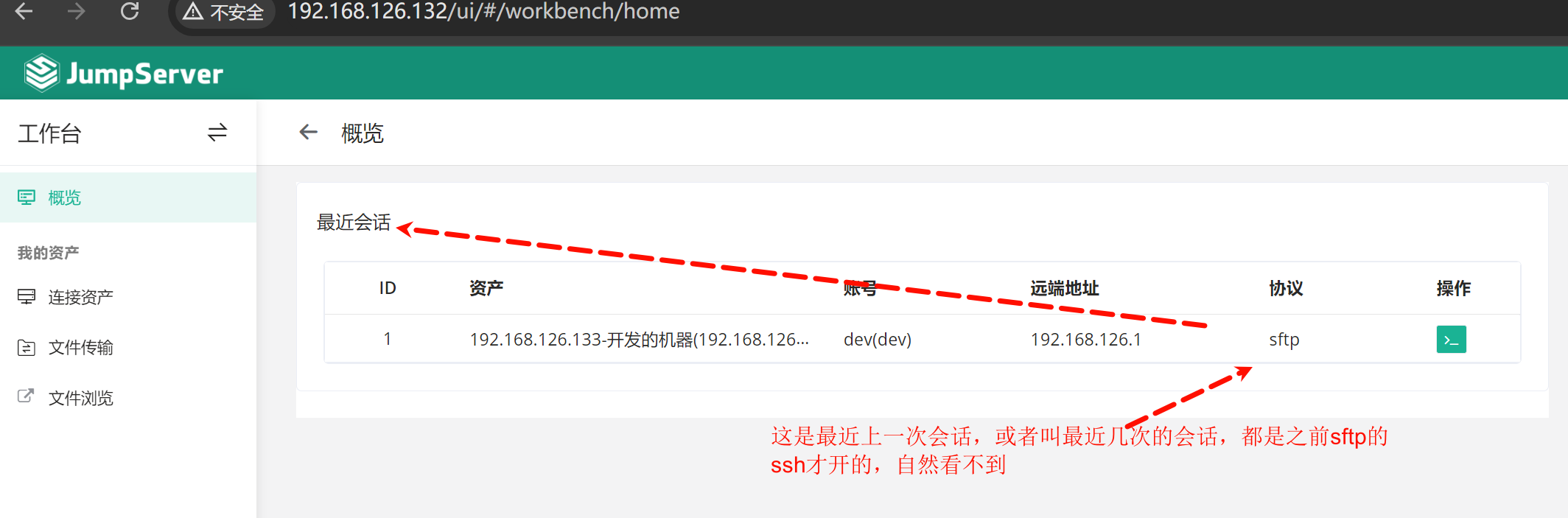

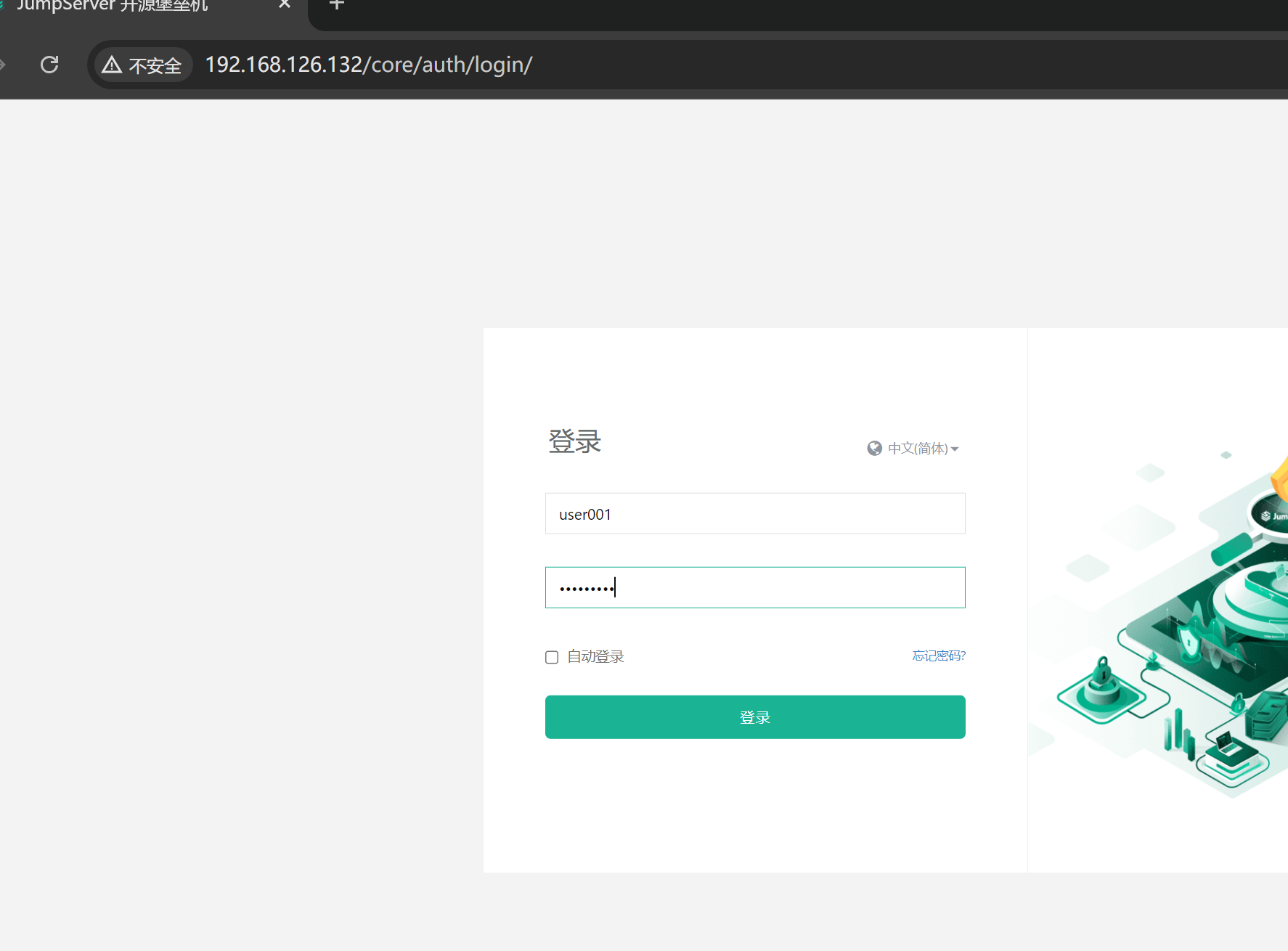

使用王麻子这个dev成员登入jumpserver发

发现操作权限有问题

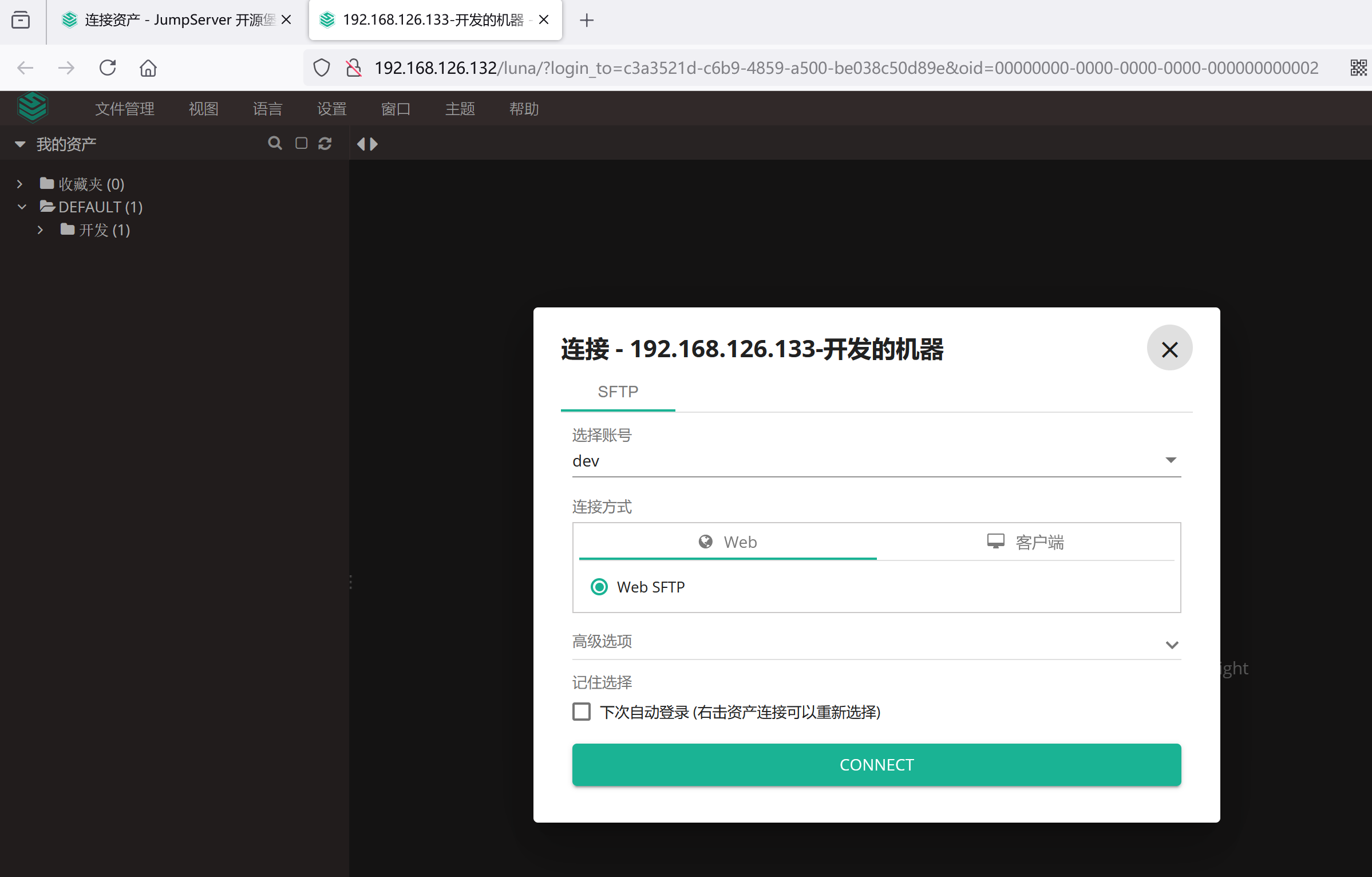

点击连接进去发现只有SFTP

授权没问题,

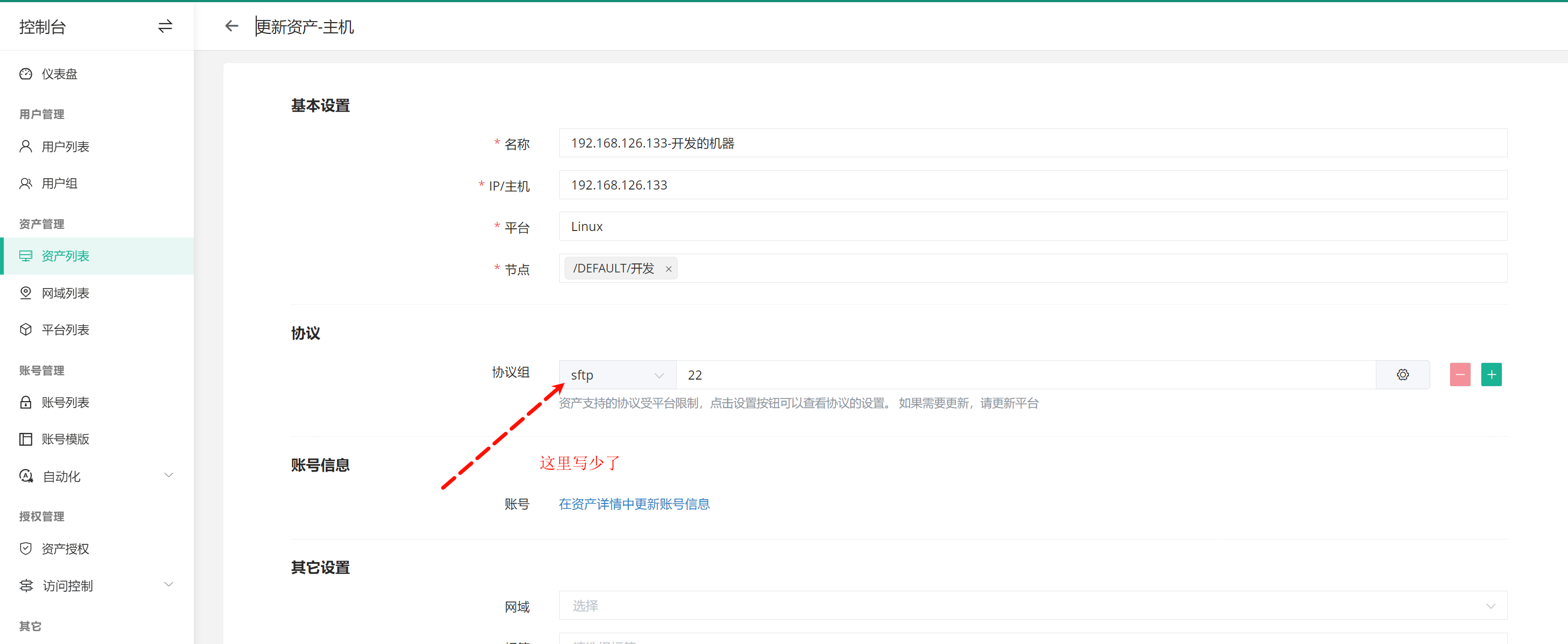

找到了,是资产那里没有给出来,就是说资产本身就没有定义ssh这些东西,只定义了sftp,所以轮不到授权说好话。

直接改成ssh就行

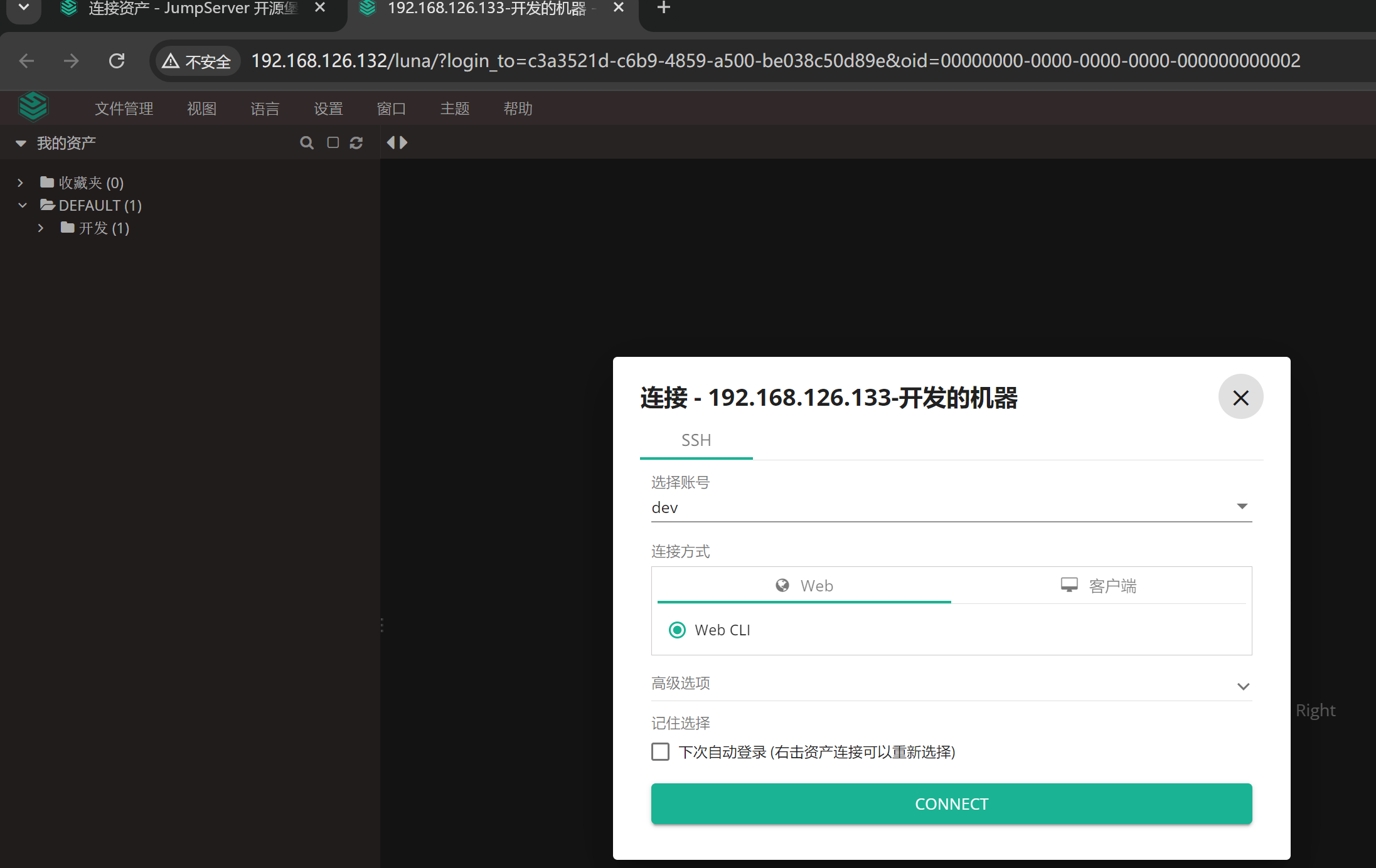

再次登入wanglin账号dev组的

点击连接 进去就是看到SSH

这就OK了

同样看看test组的,也就是134机器的

也OK

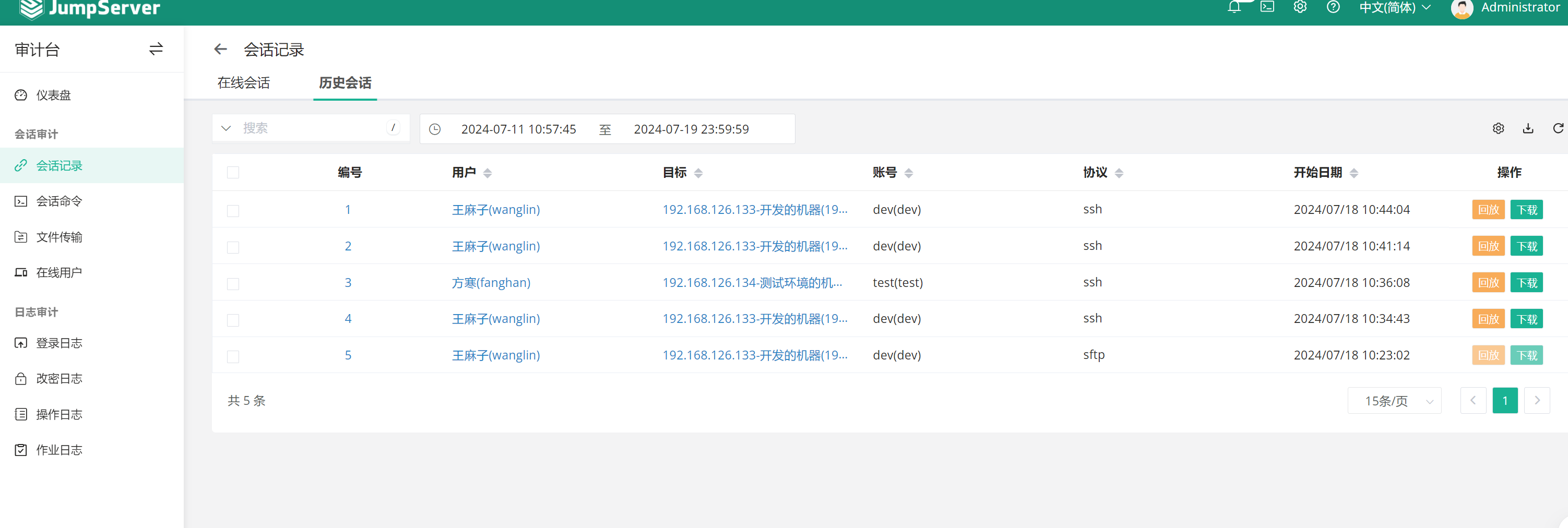

4、审计功能

这些操作,审计员,或者管理员,反正就是有审计权限的账号,就可以进入审计台

就能看到操作录屏了,这就是你要的了👆

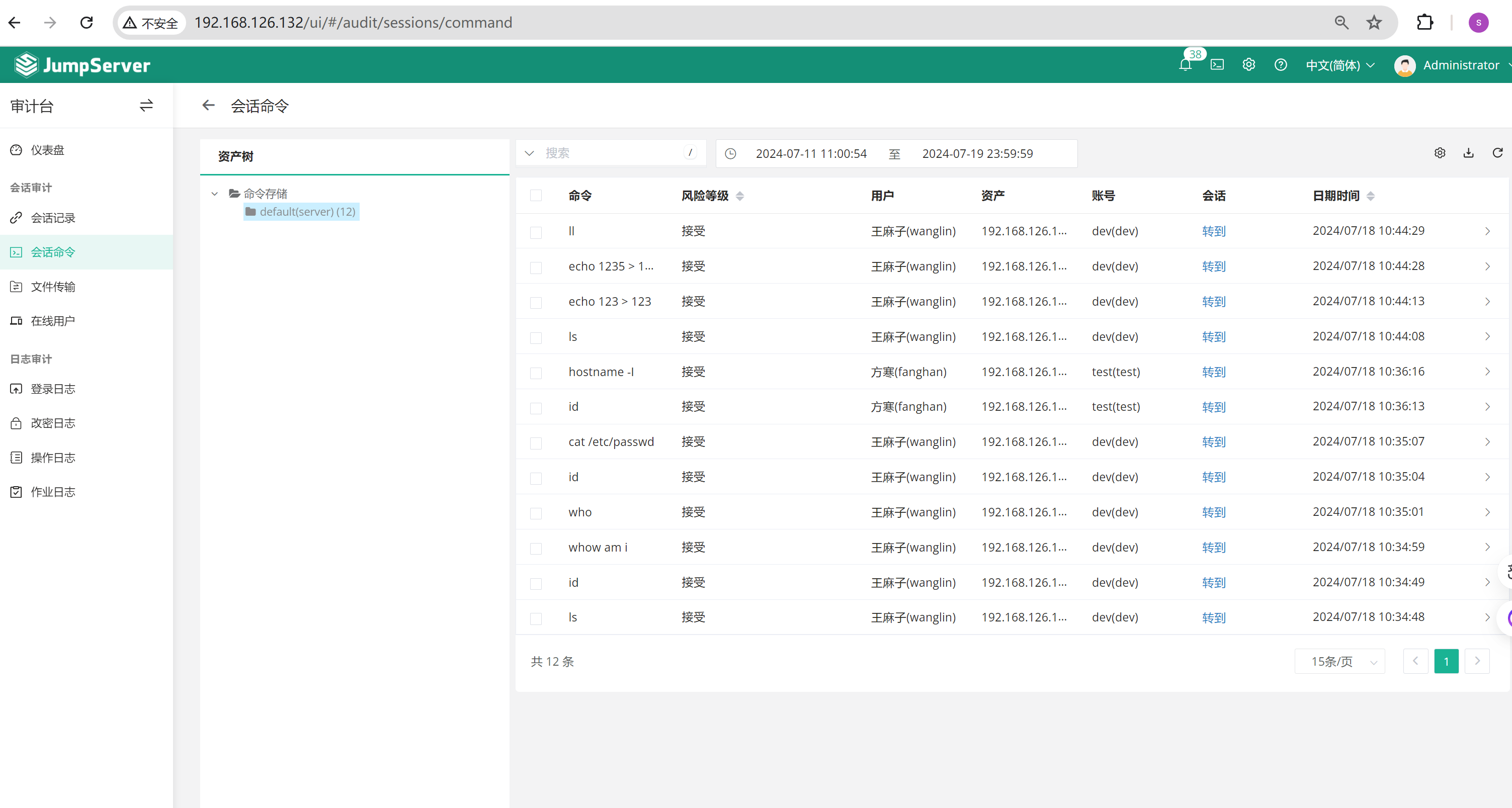

上面是录屏,下面是cli的记录

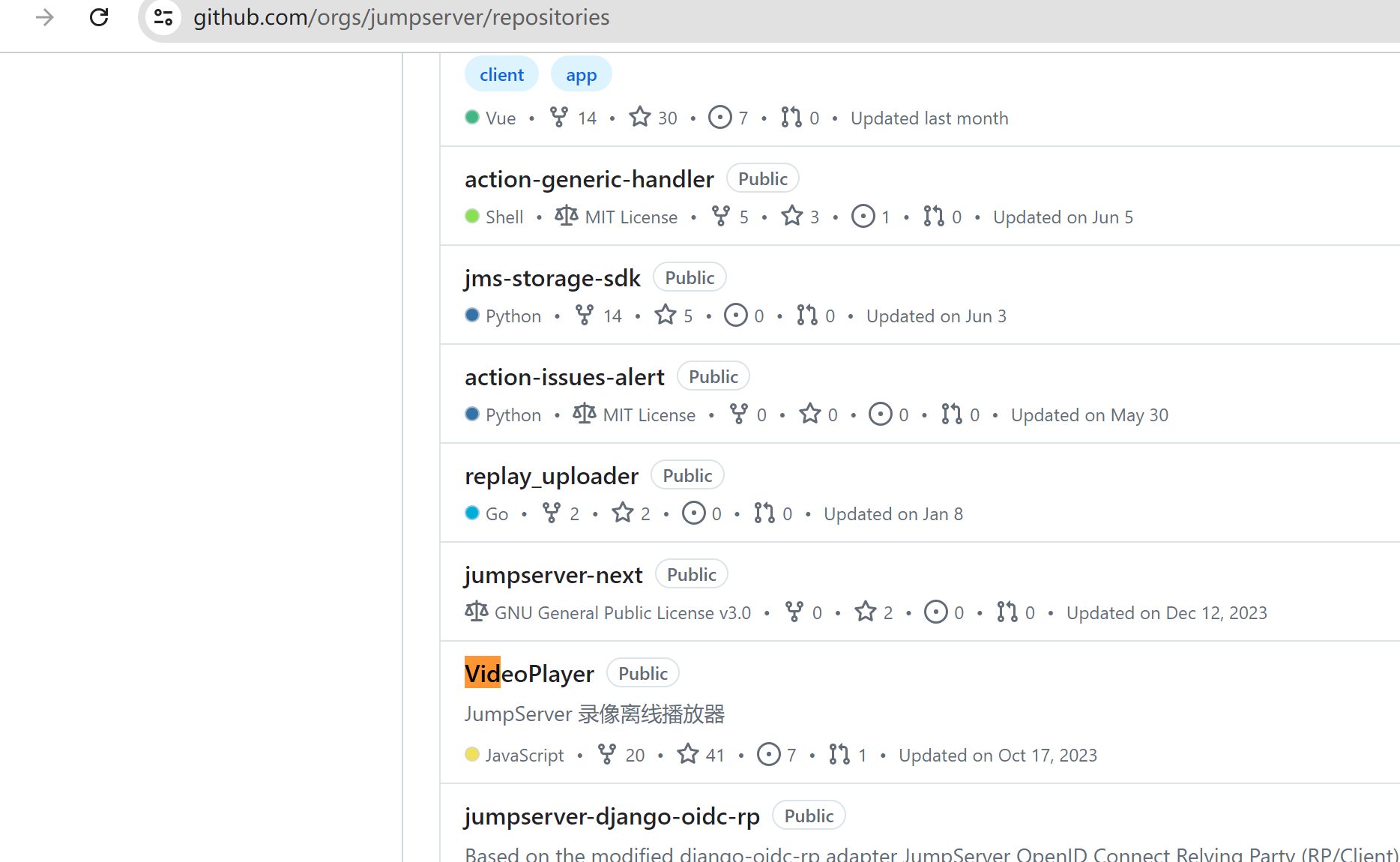

操作录屏下载后,

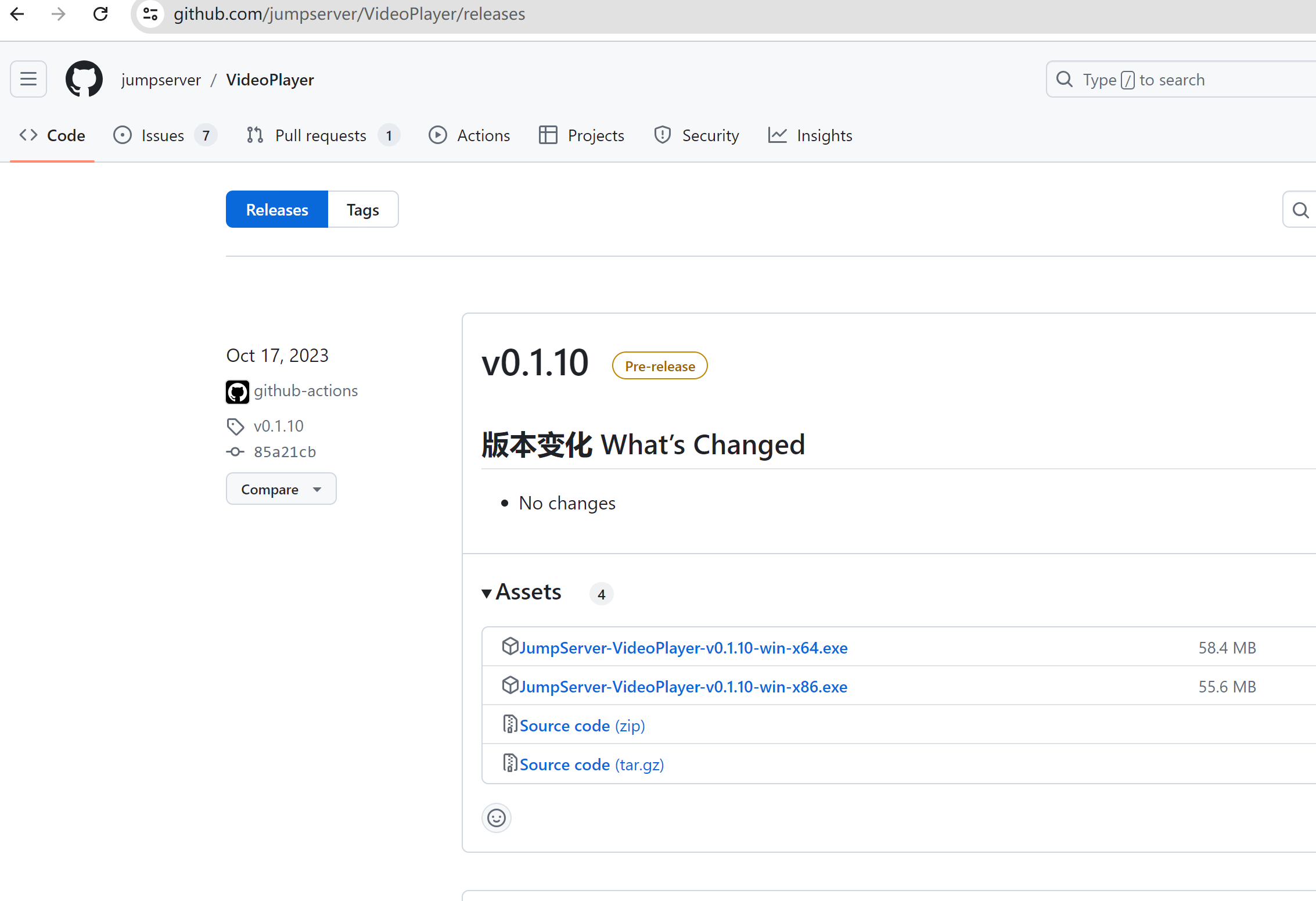

下载后需要jumpserver提供的播放器

exe下载安装

我就不装了,TMD还报错风险提示

5、发现风险剔除动作

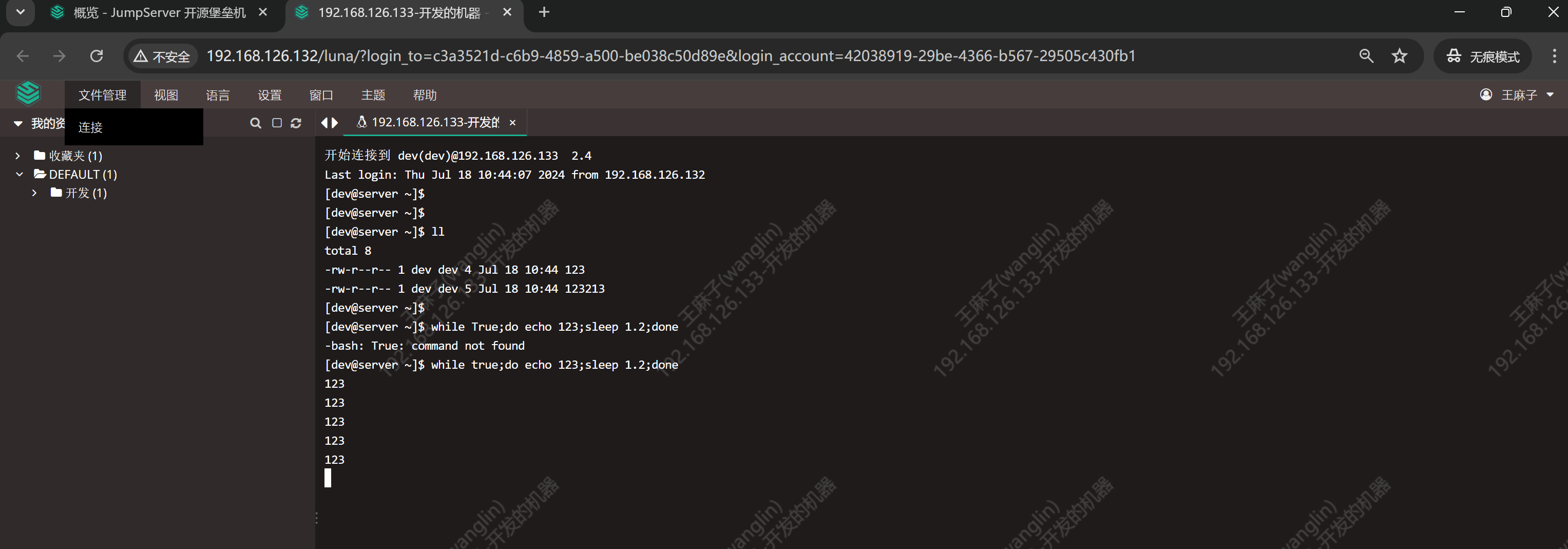

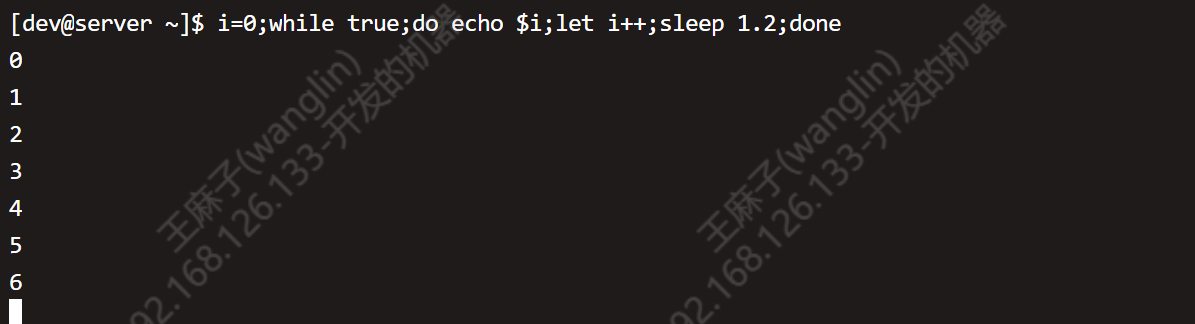

1、先模拟一个正在操作的状态

王麻子这个dev进来正在操作

优化下

好看点

中午休息下~~~

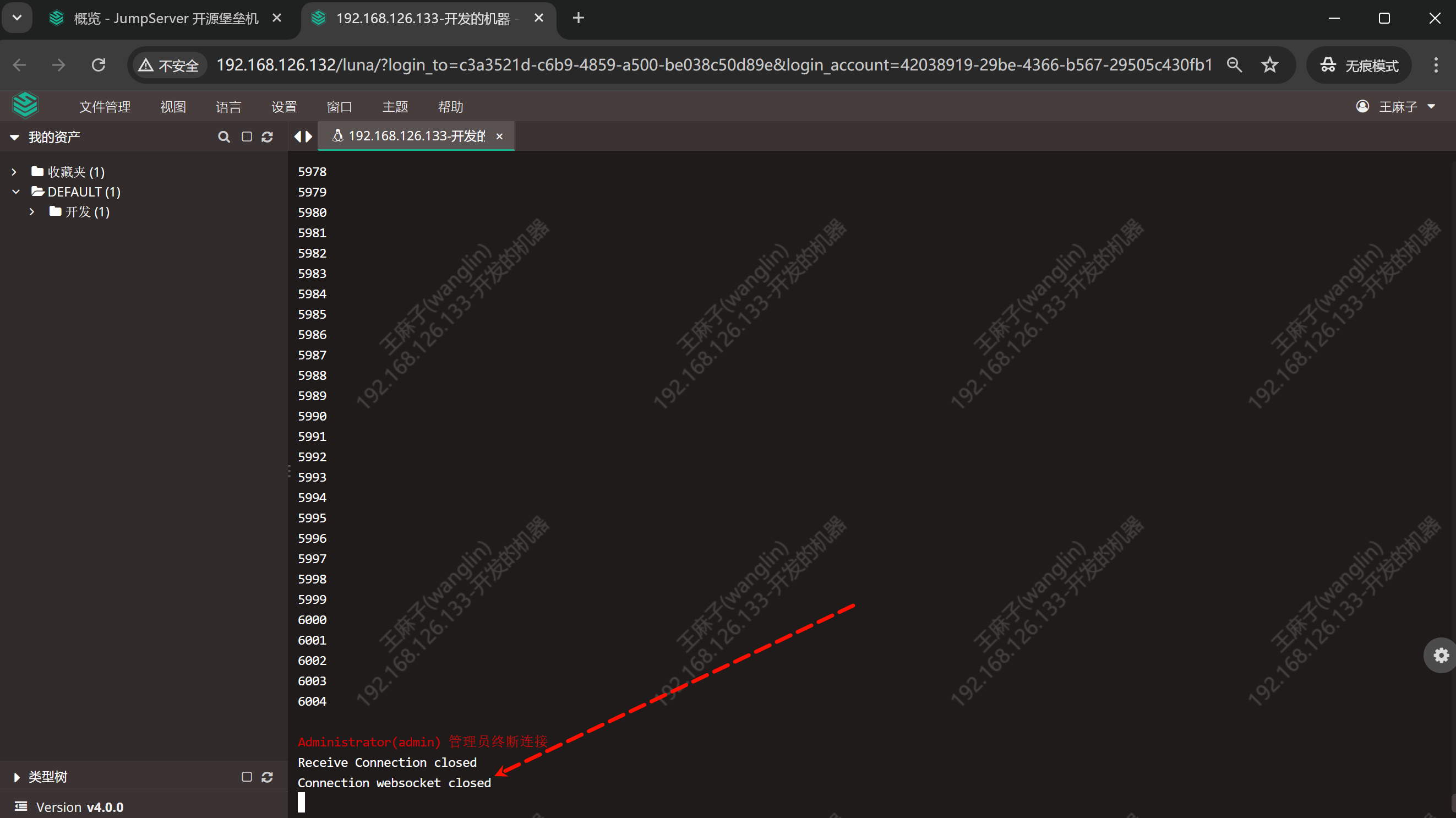

此时在审计平台里就可以看到在线会话,

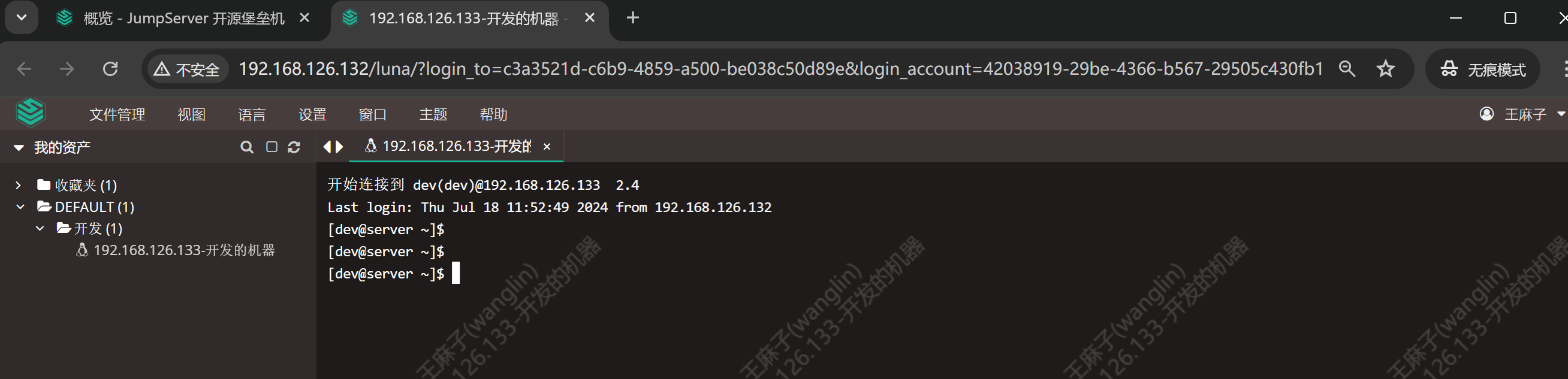

此时审计这边可以点击终断,操作者那边就断开了

但是在连又能连上了

这他喵的终断有个什么意义。

后期需要API介入直接断开和取消其用户的控制权限

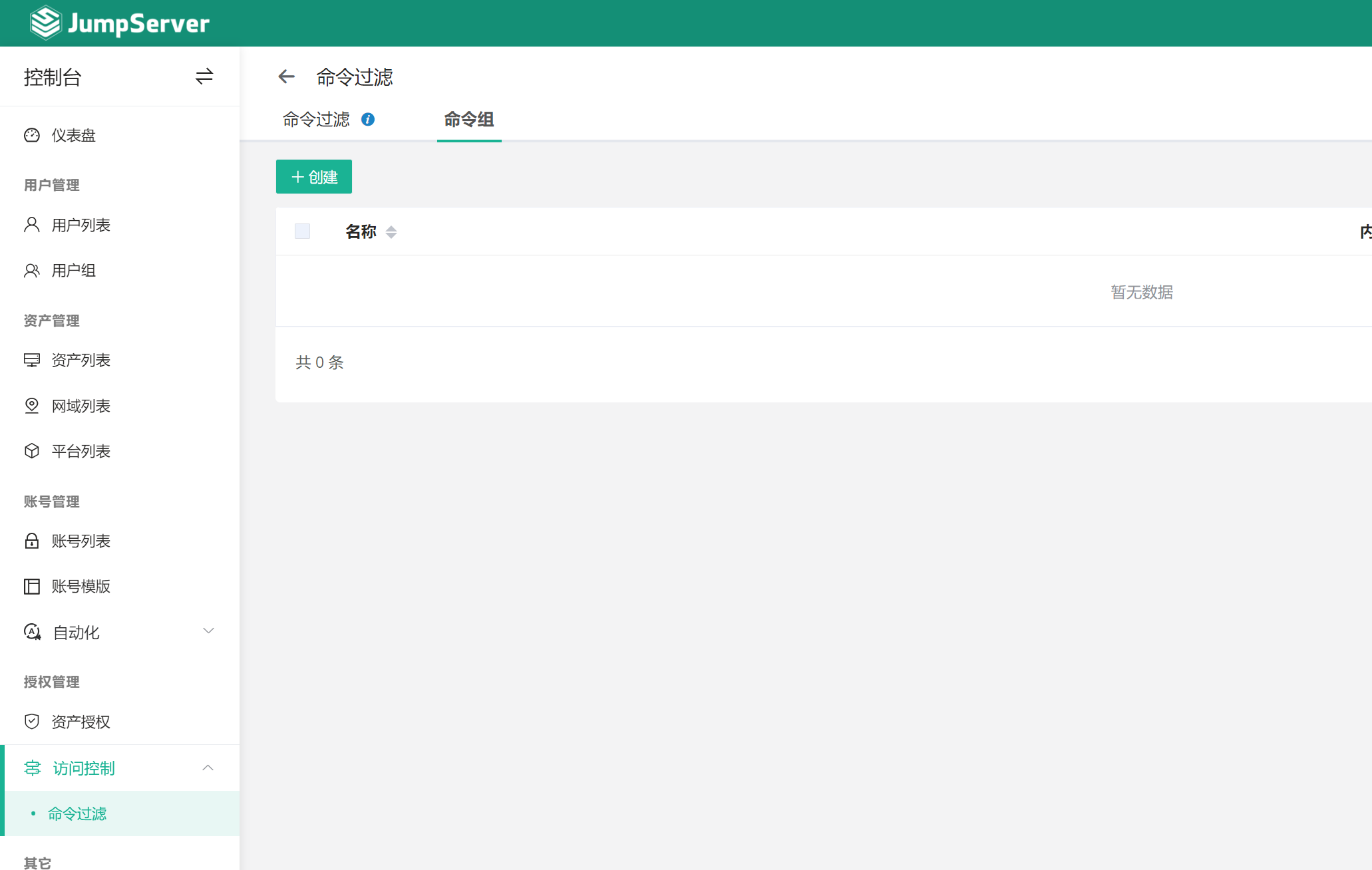

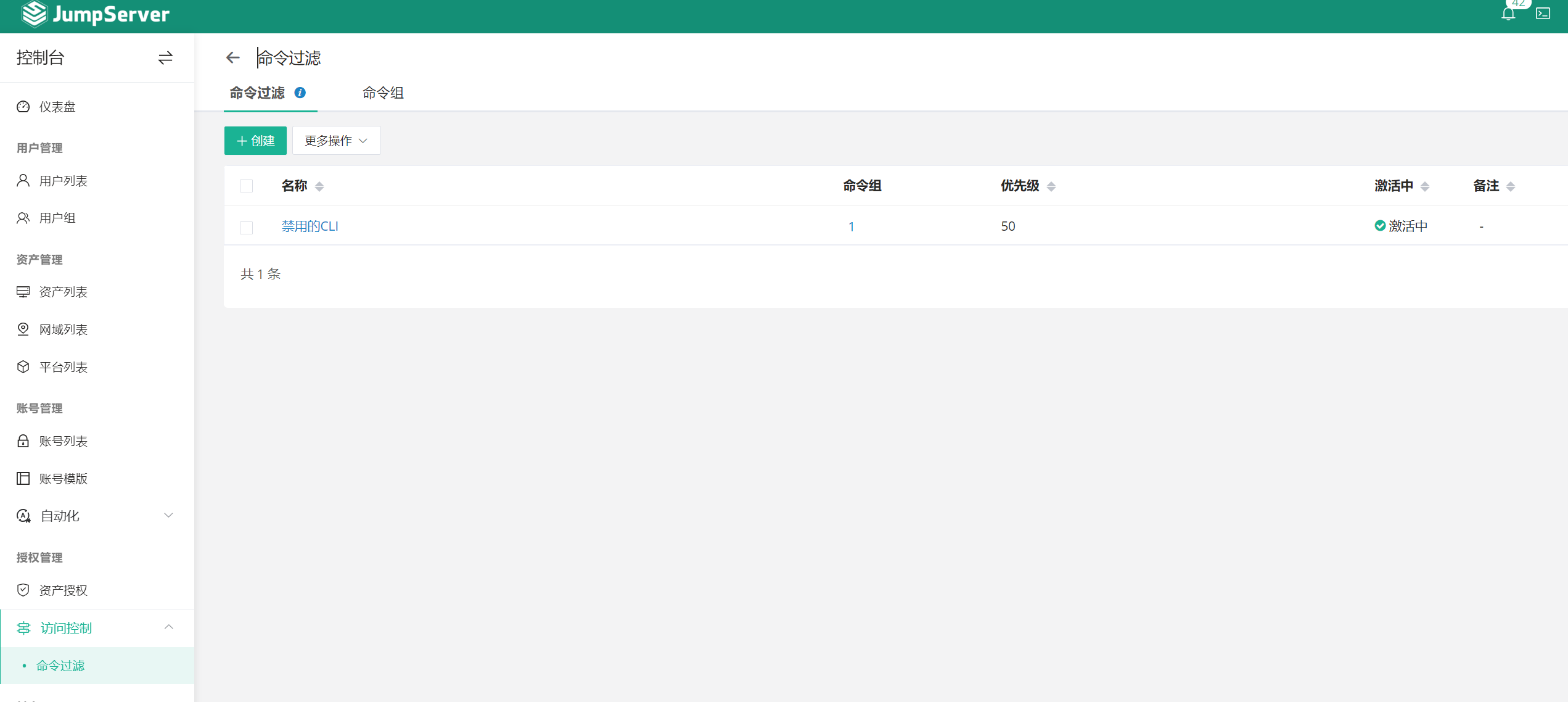

6、事先过滤掉风险CLI

1、创建风险命令组

去验证下alias一个mv=rm能否跳过这里的禁用措施

哪些是风险CLI呢

1、常规众所周知类:rm、reboot

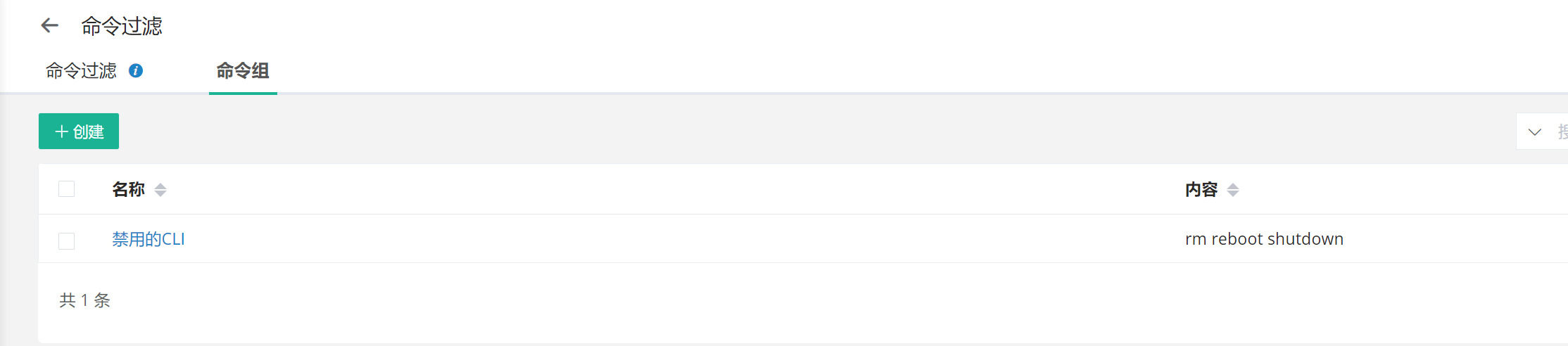

2、跳板动作类:ssh、telnet、mstsc远程rdp、vnc?

ssh这种也是高危哦,因为可以再次跳到其他机器上

rm

reboot

shutdown

ssh

telnet

alias

未完未补充....

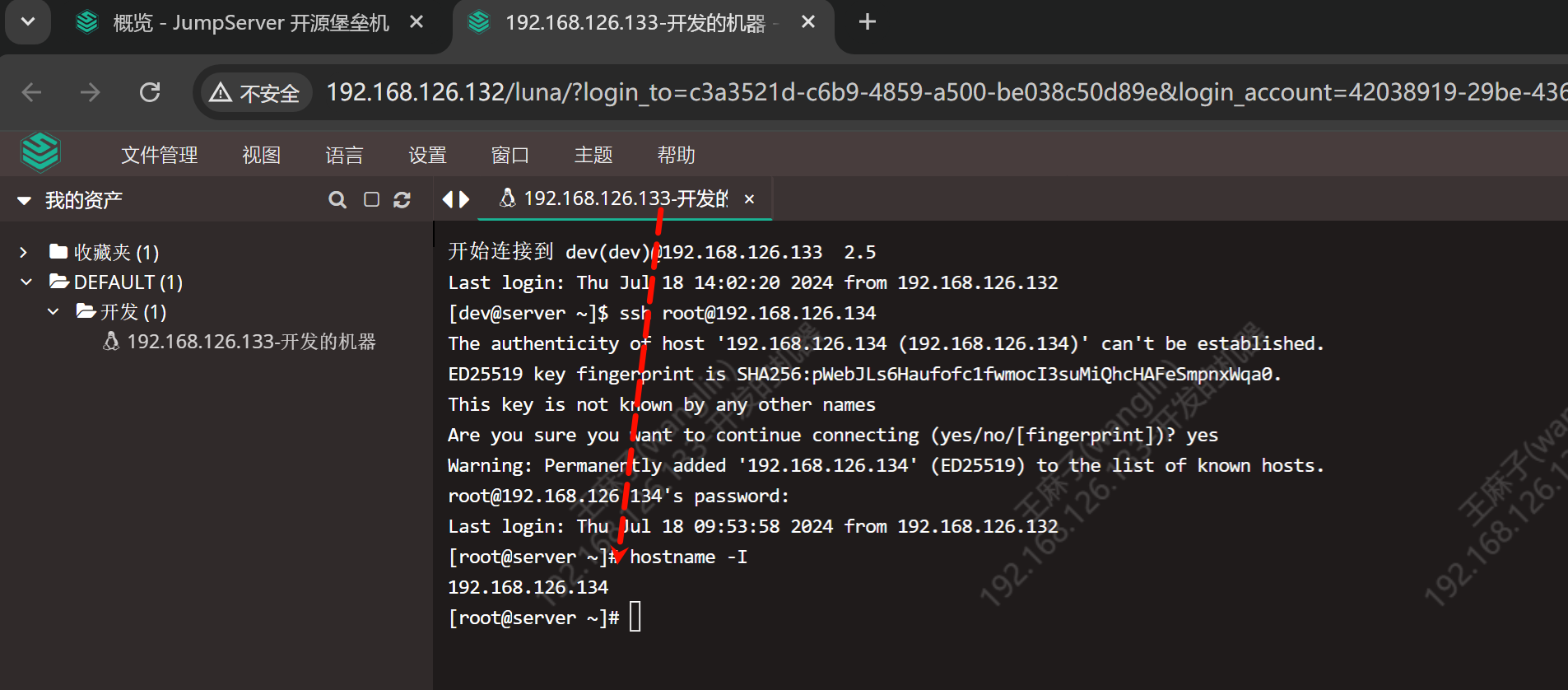

2、调用上面的CLI组,进行命令过滤

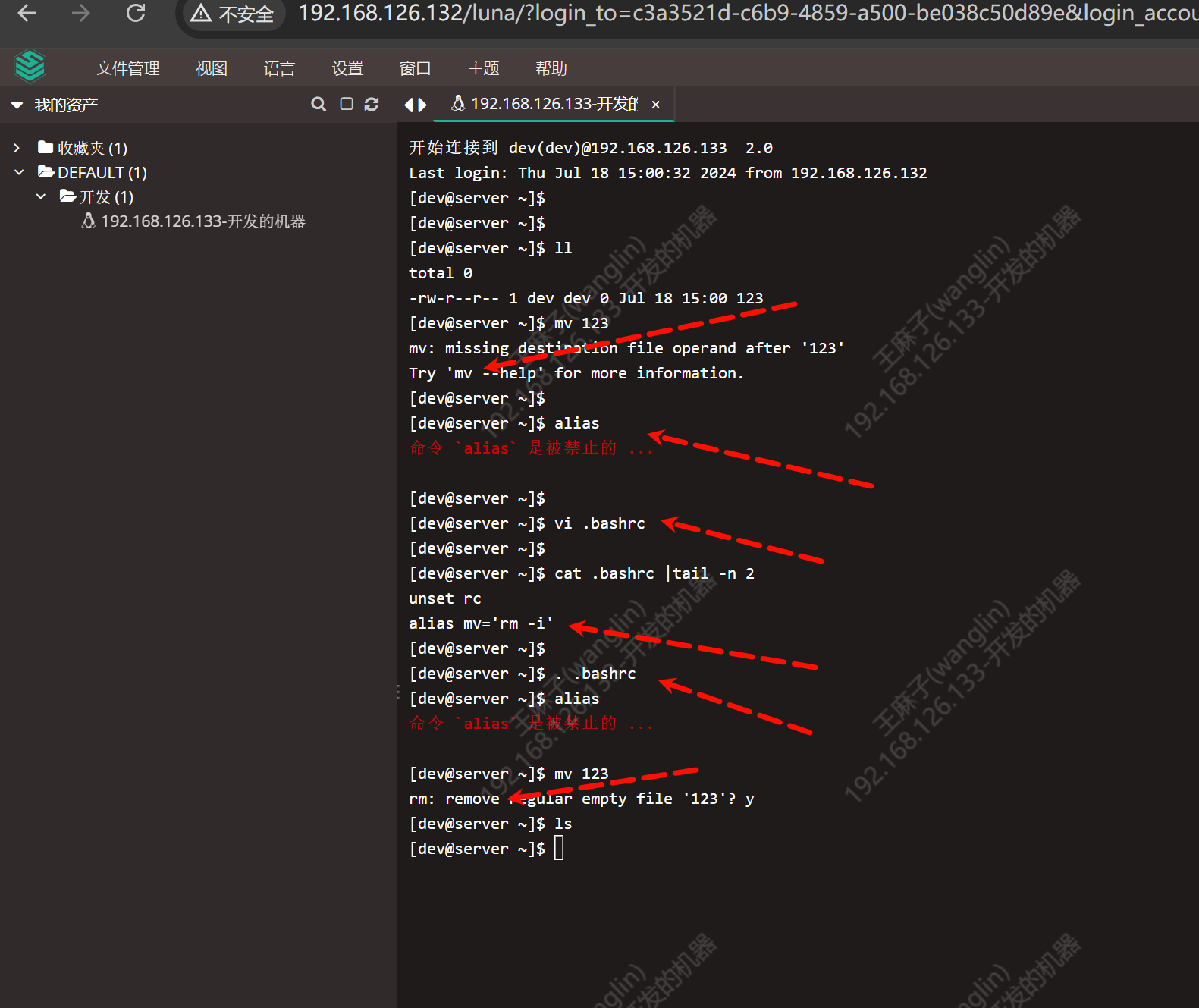

生效了没呢,在线用户需要踢下线,让其重新登入才能保证生效

此时用户的ssh连接被终端,重新连接ssh就行了,这里其实就是用户与后端机器的连接断一下就行了。

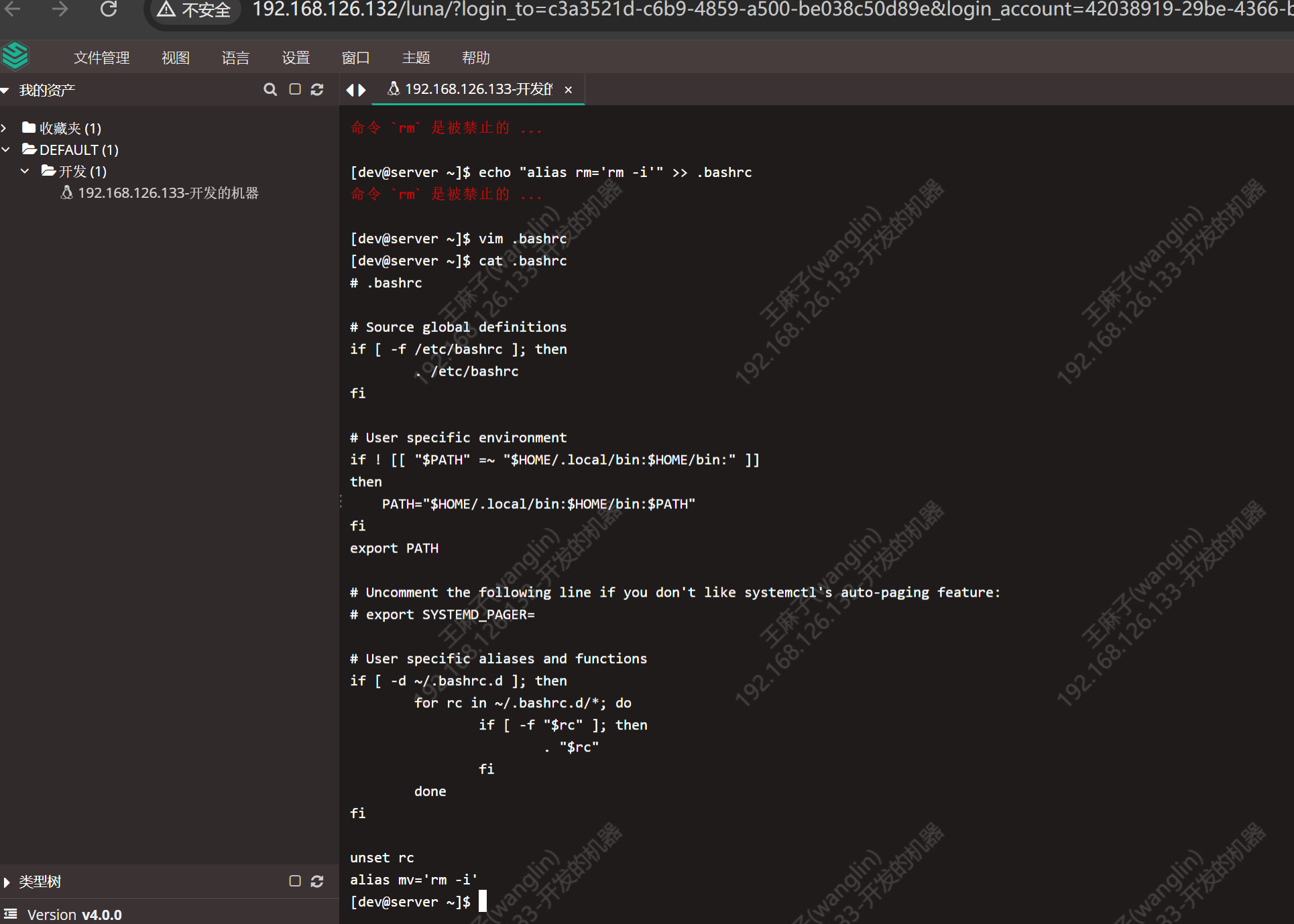

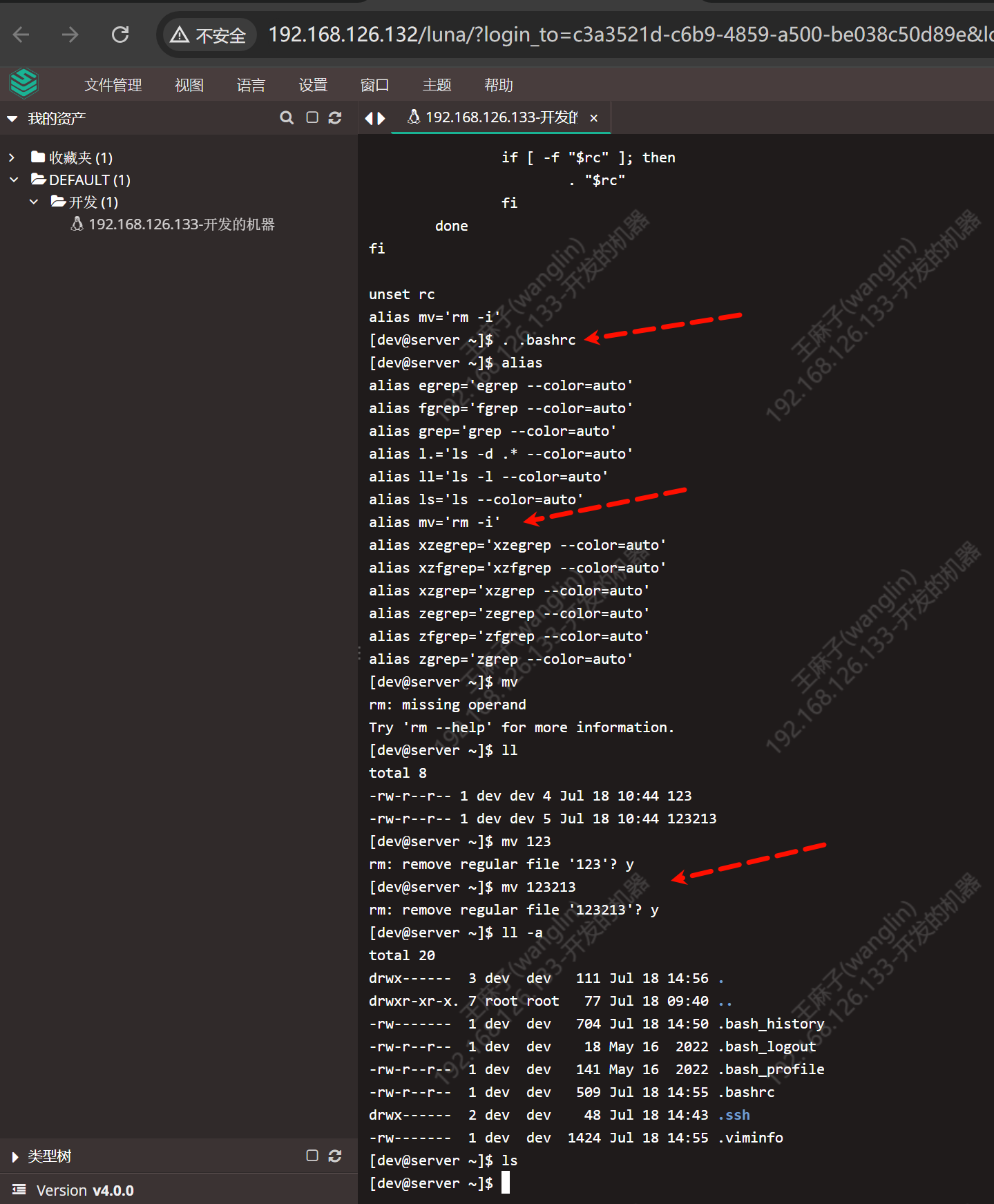

通过alias来变动也不行,直接交互式的alias mv='rm'是不行的,但是vi进去是可以的👇

诺,所以alias也是高危CLI

但是你说去禁止掉alias,其实一样,下图就是jumpserver禁止掉了alias,但是人家vi进去,然后运行. .bashrc,这样就同样实现了alias,但是又没有运行alias,所以还是可以删除文件。

所以只是说帮助使用者协助他不让其删除,这是站在使用者也不想删东西的角度的,如果他就想删,vi总不能不给吧,所以录屏时候追责就行了。

此外,除了bashrc里的alias,还有vi进去写脚本,同样限制不住。

然后再看看cli方式的跳板机操作

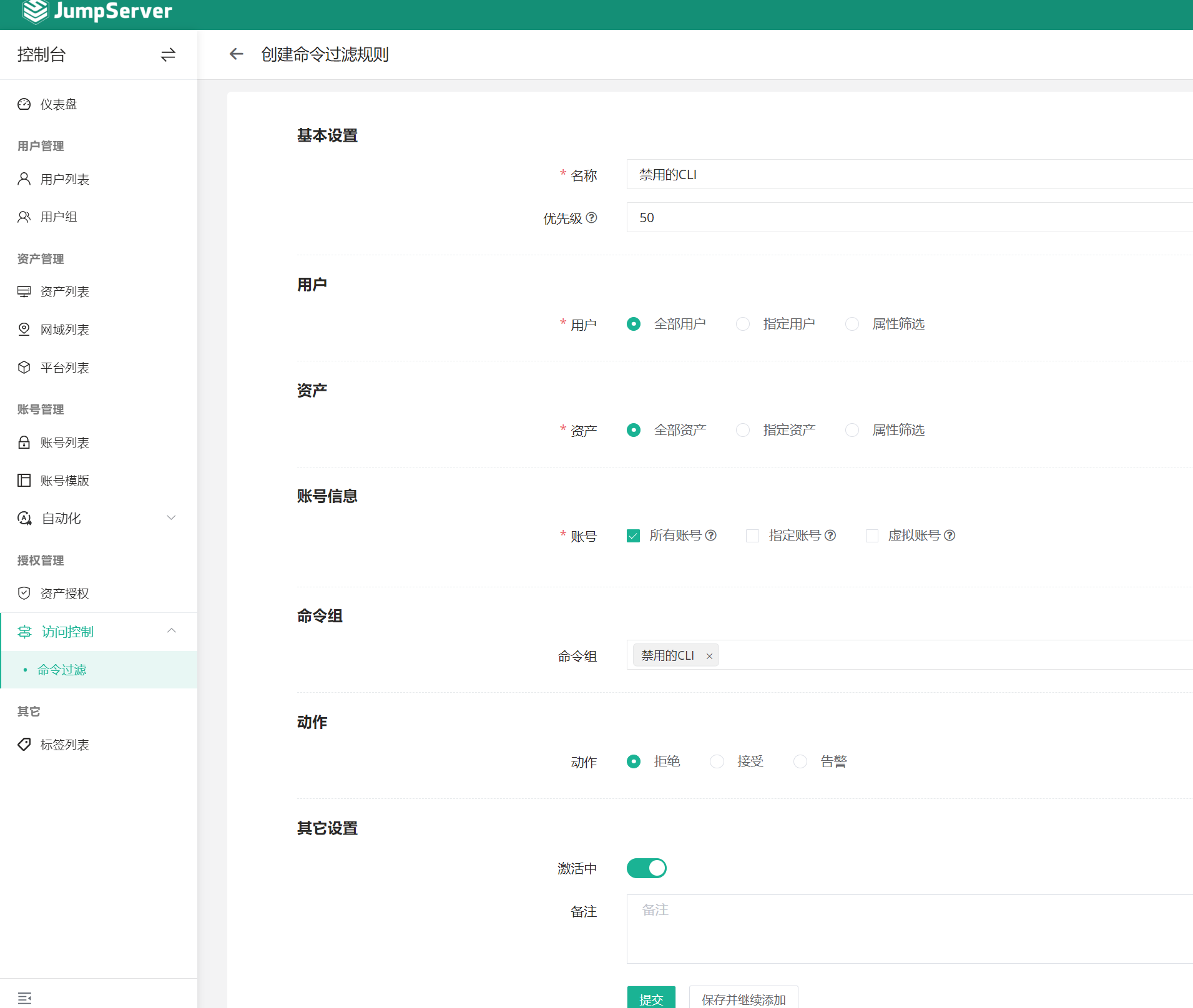

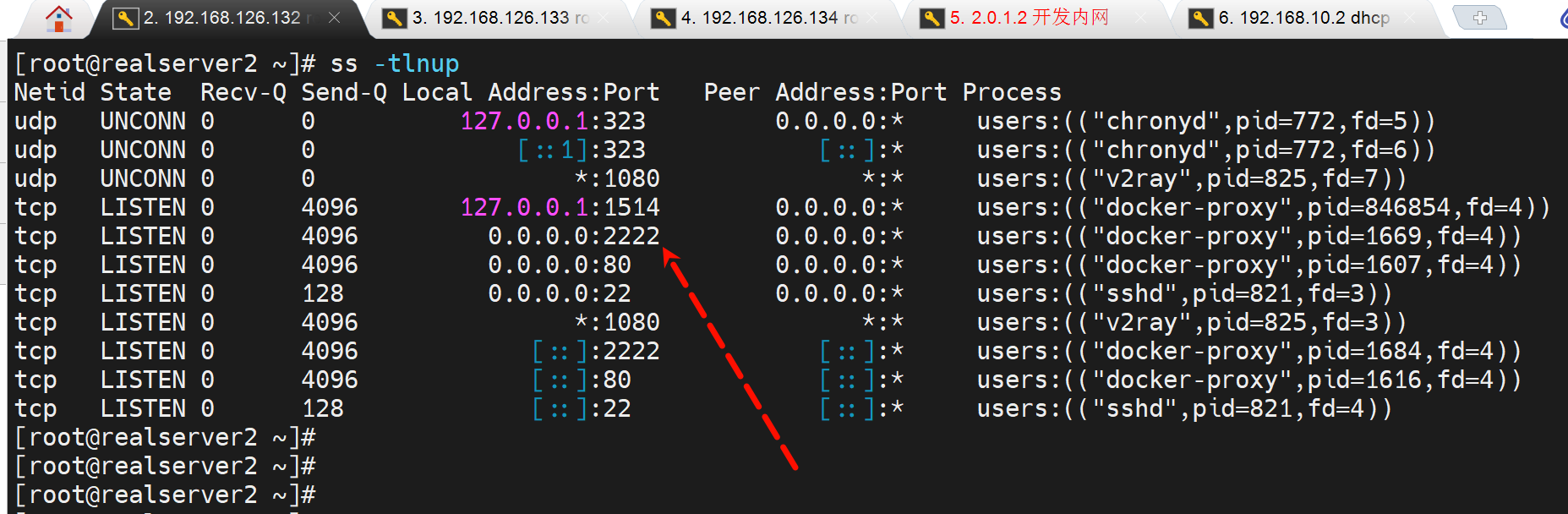

jumpserver的cli管理台是2222端口来着

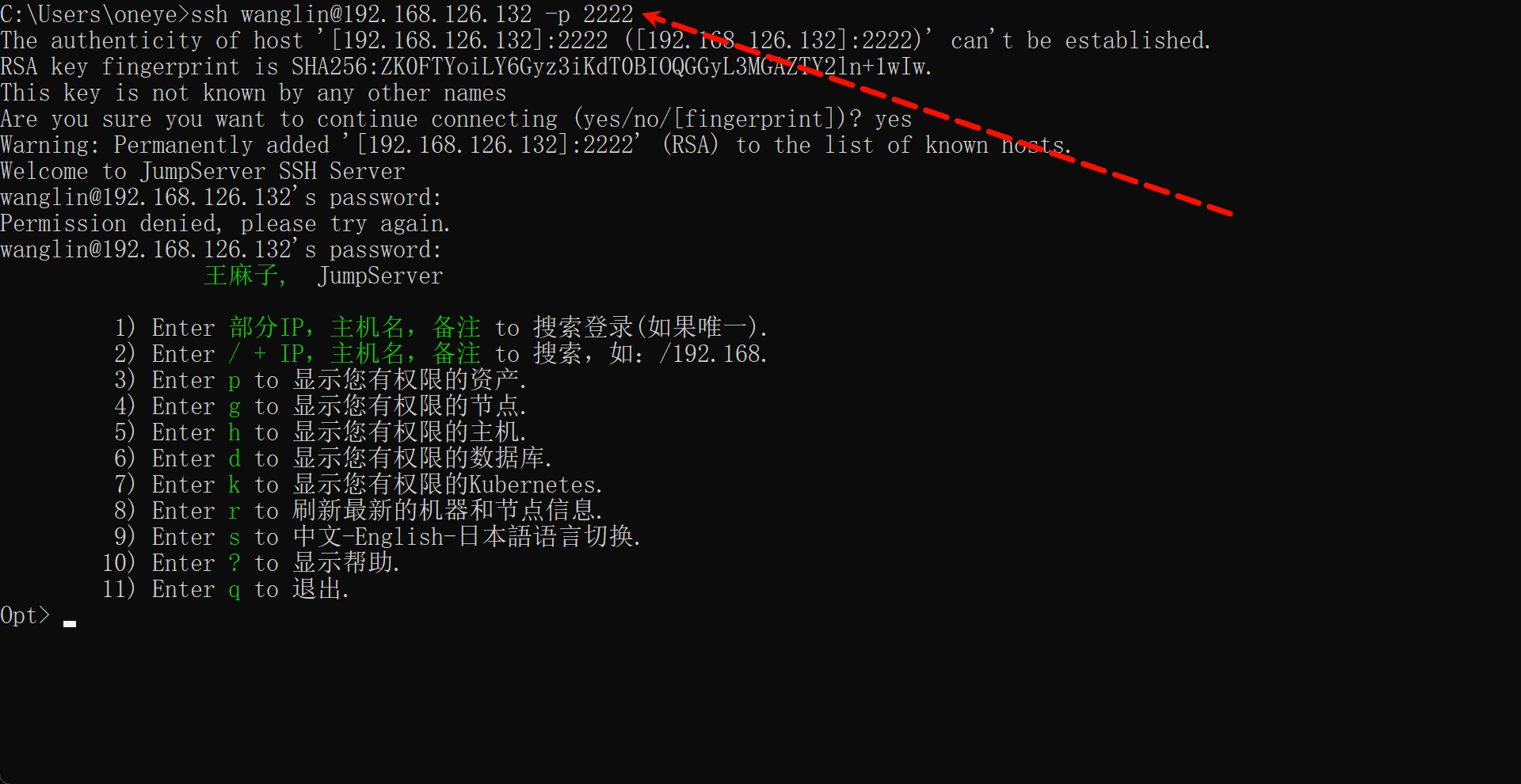

使用jumpserver的登入用户王麻子登入,就用cmd来吧

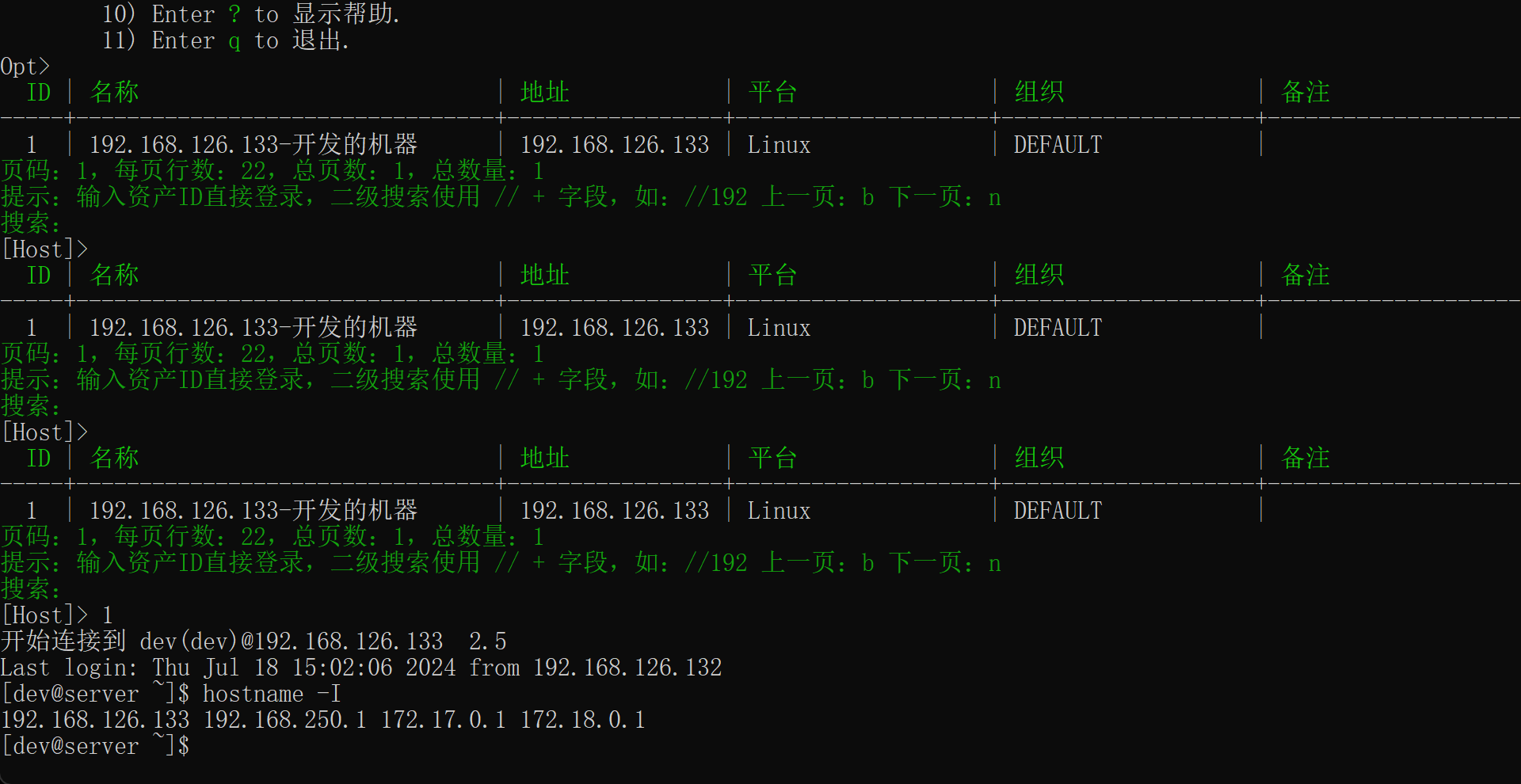

输入Enter后再输入1就连接到那个序号的host了

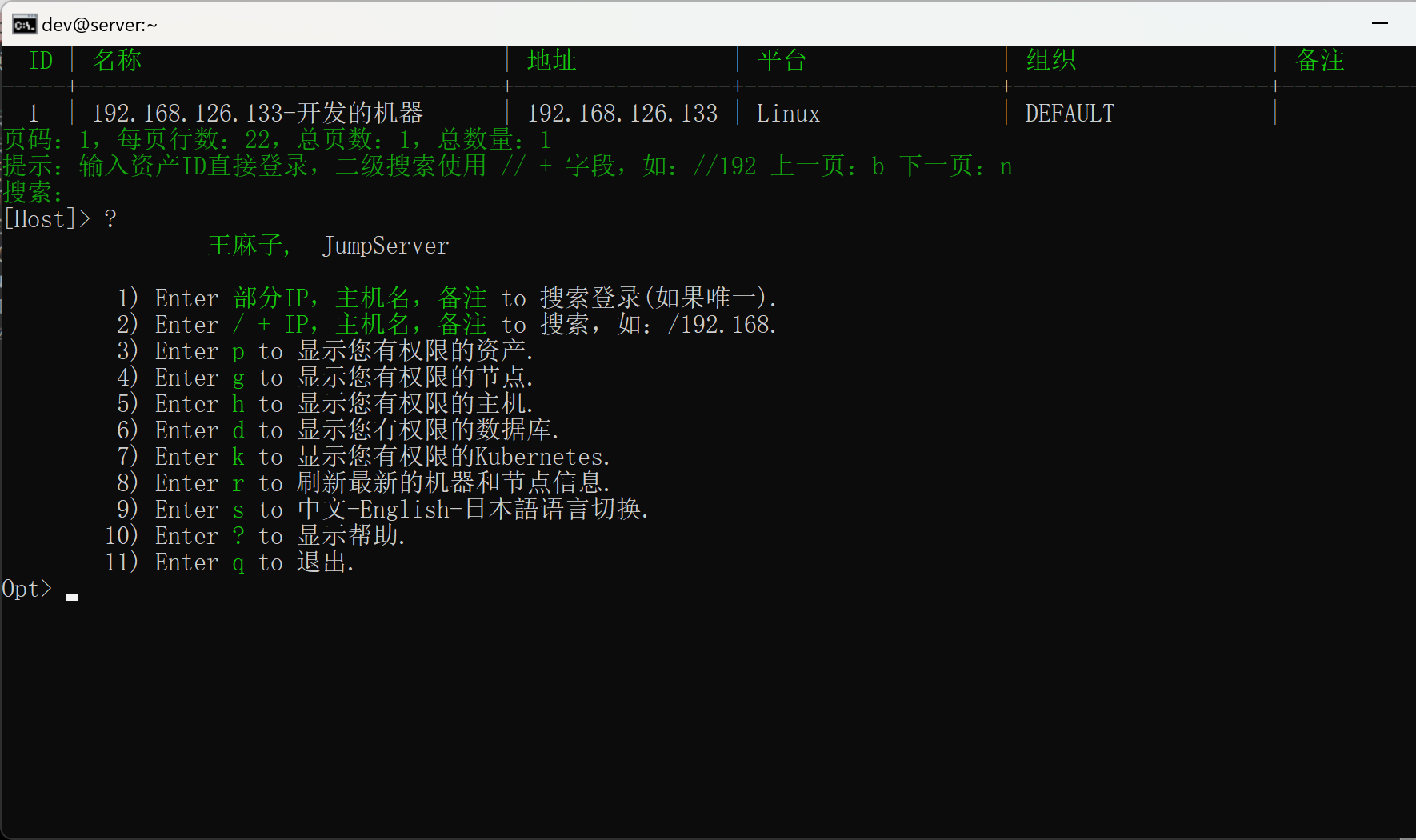

打问号?显示帮助信息

下一篇,就梳理管理DB之类,最后案例再弄管理windows,别最后,这里直接弄windows吧,正好工作上用得到

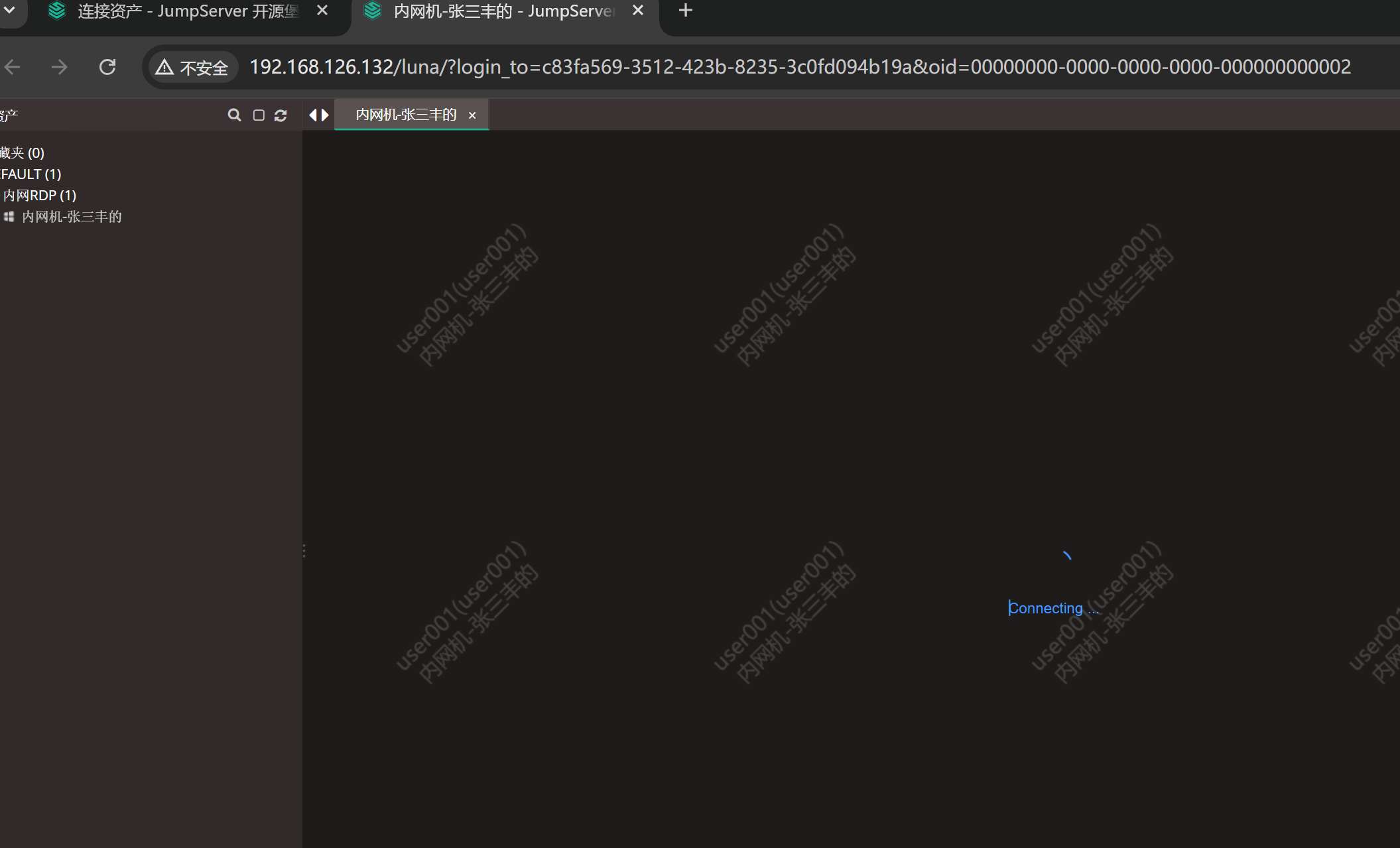

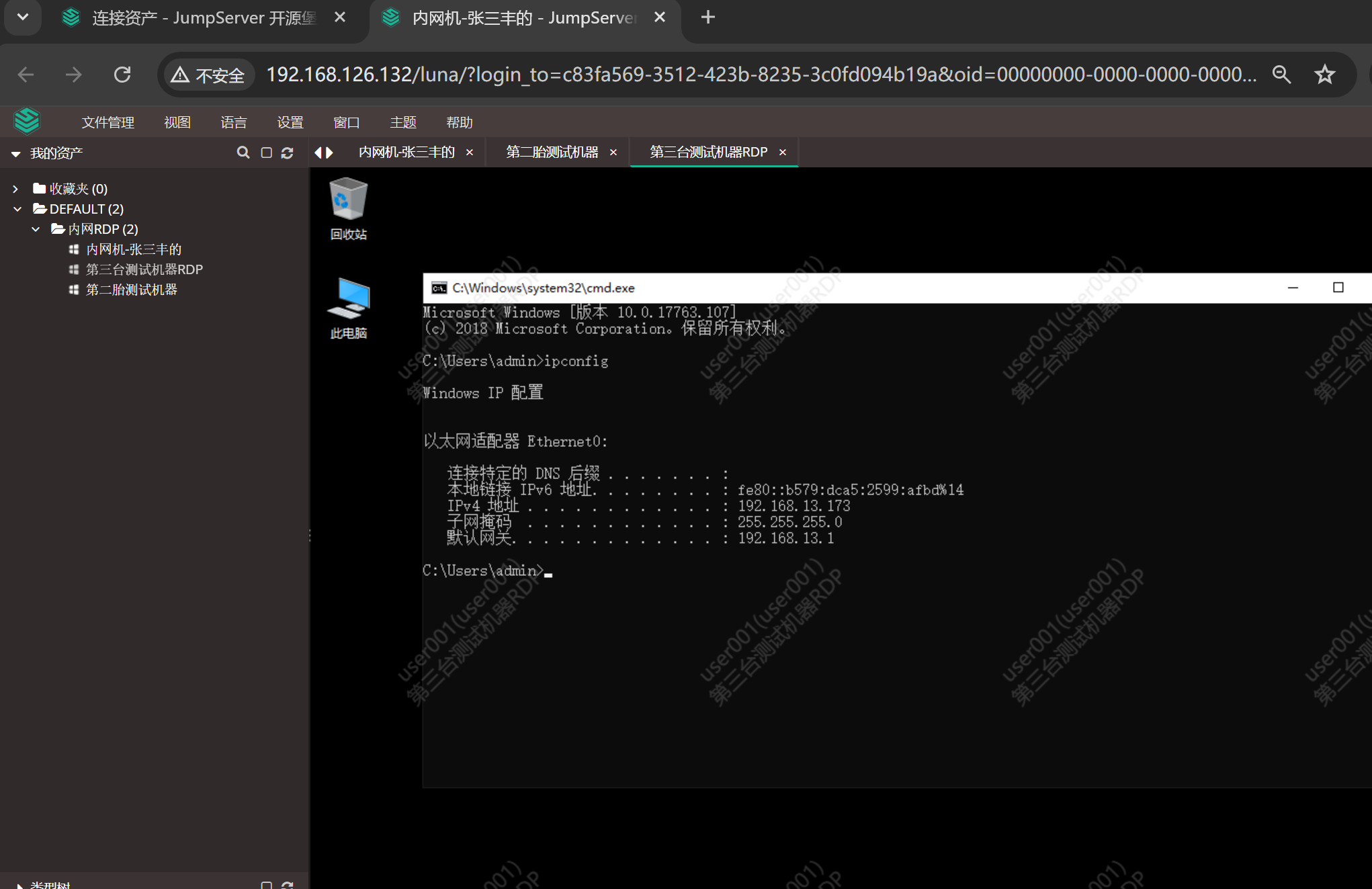

工作案例-jumpserver-跳windows

1、首先需求

数据不能落家里去

访问内网就用RDP

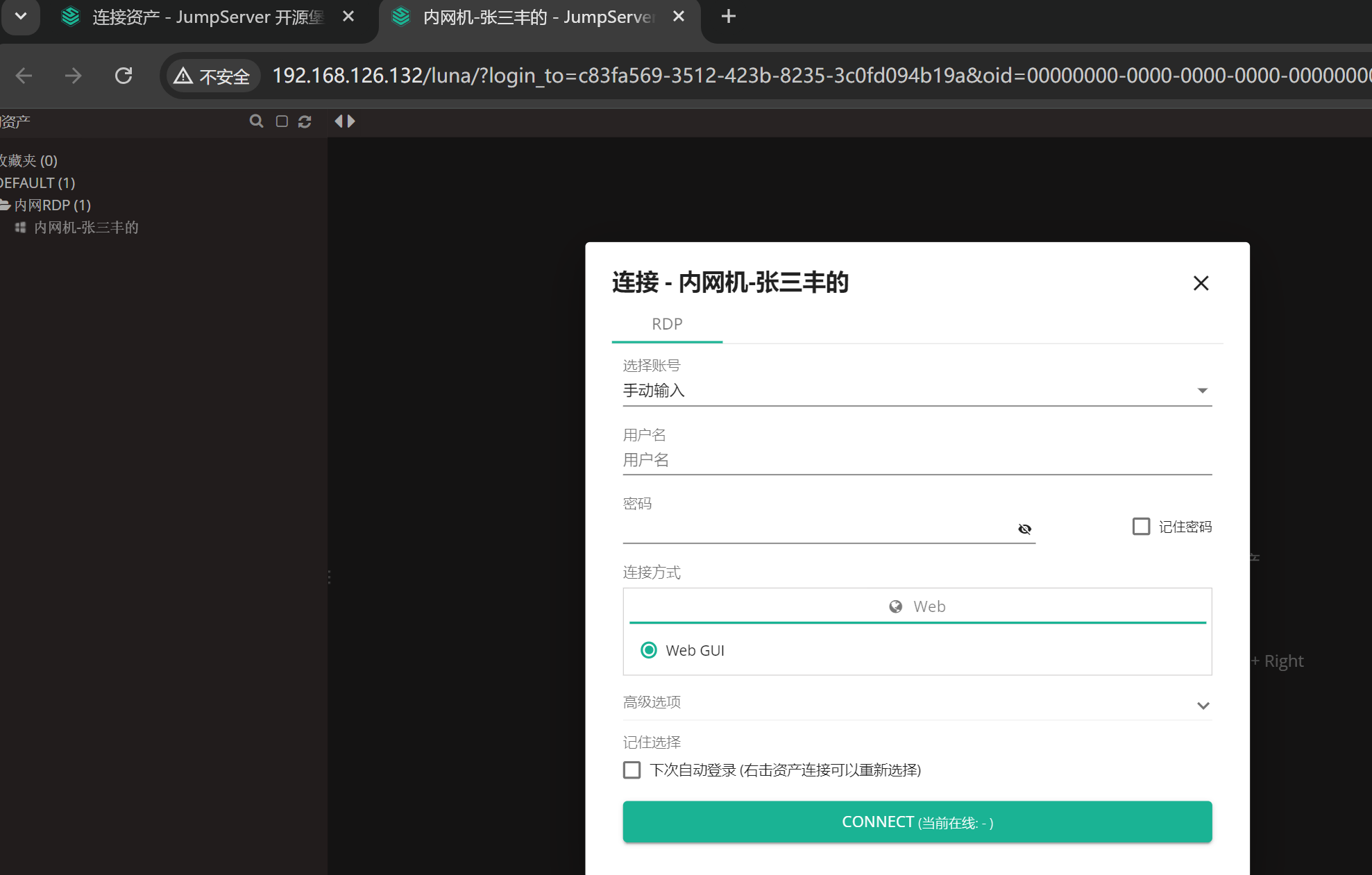

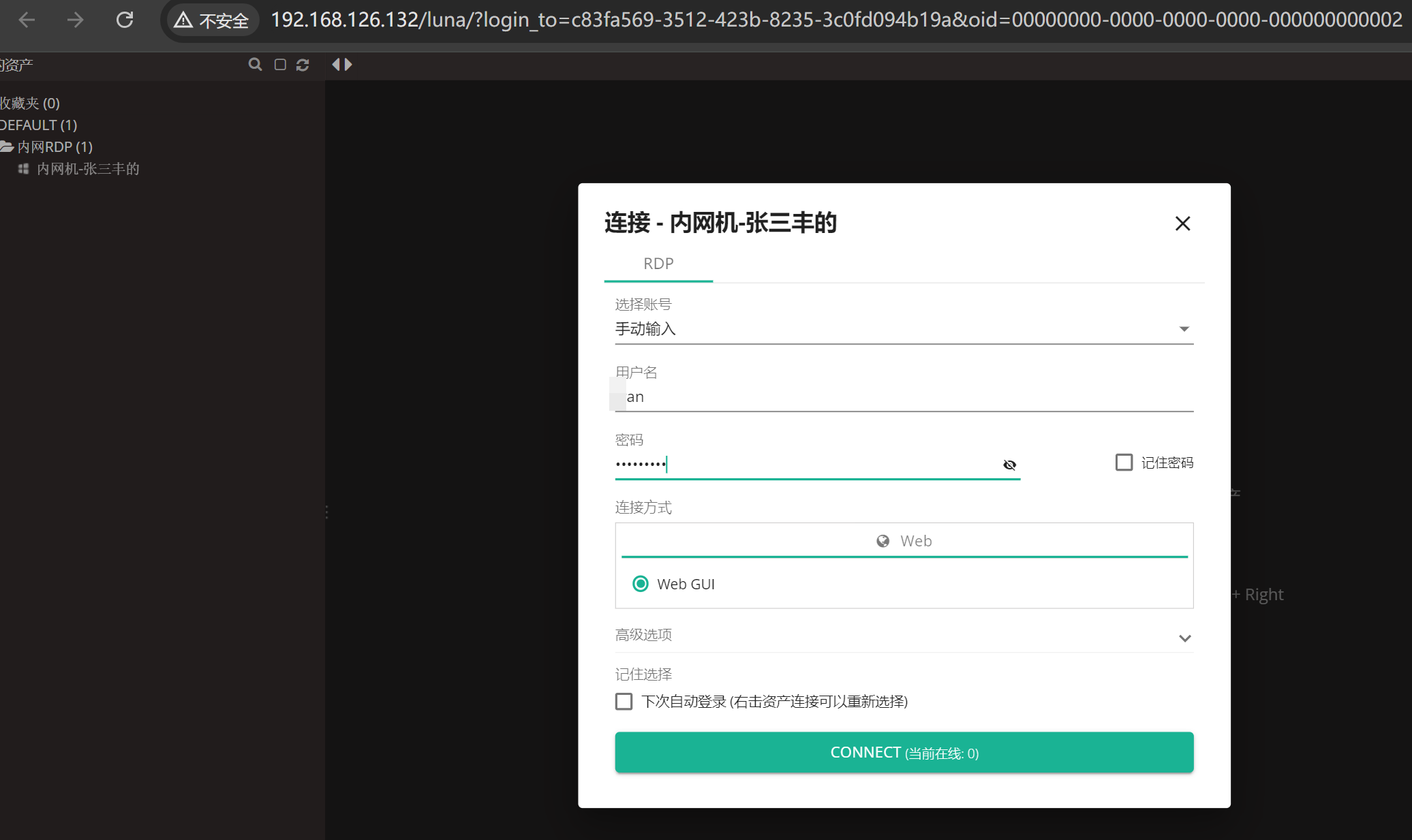

windows的密码在用户自己手里,也就是堡垒机登一次,后端windows再登一次

2、开搞

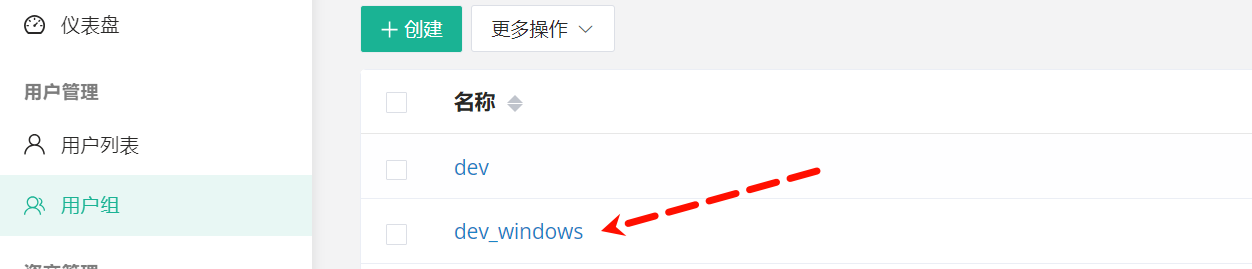

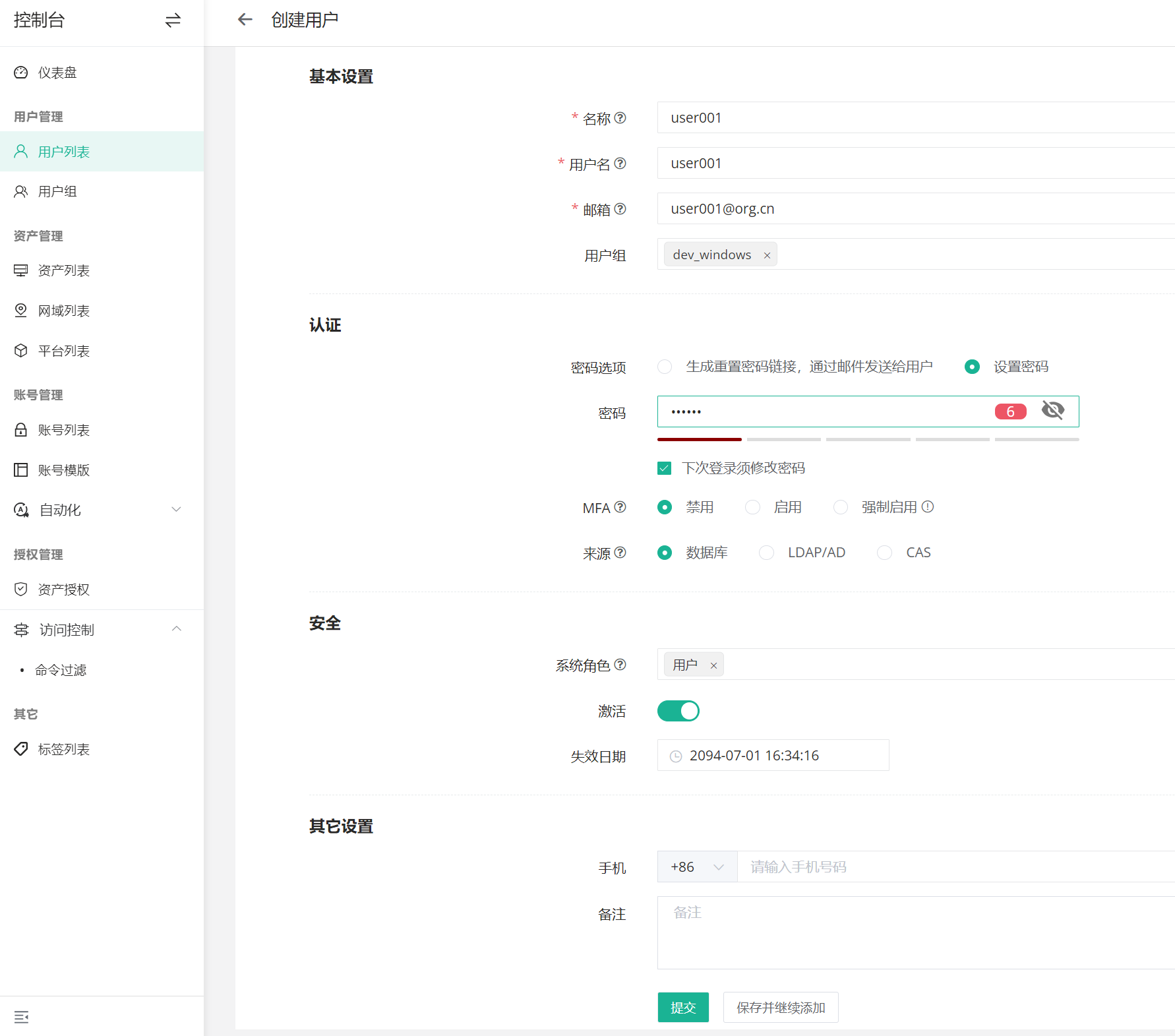

1、创建账号

先创建组

再创建用户,并归属上面的组

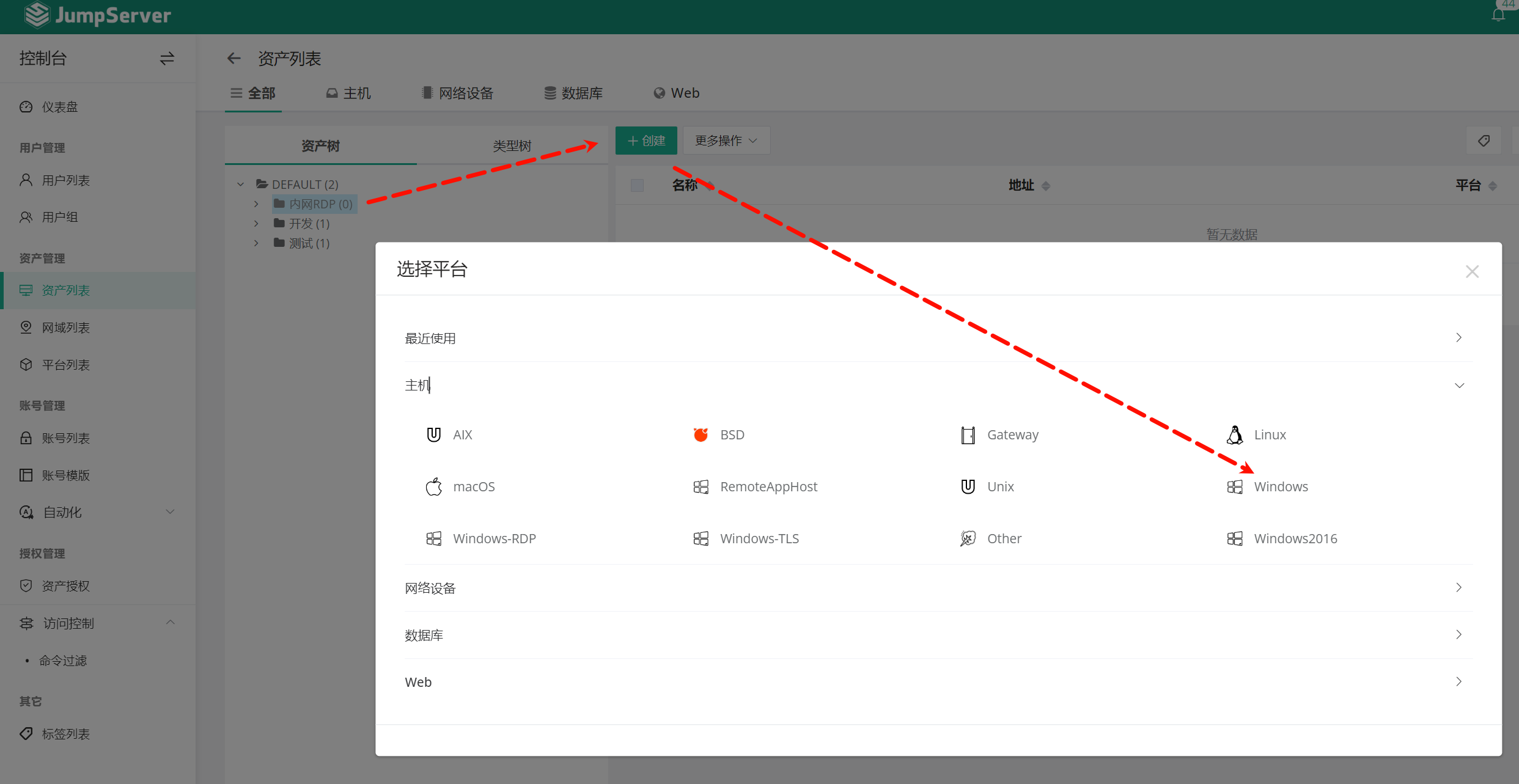

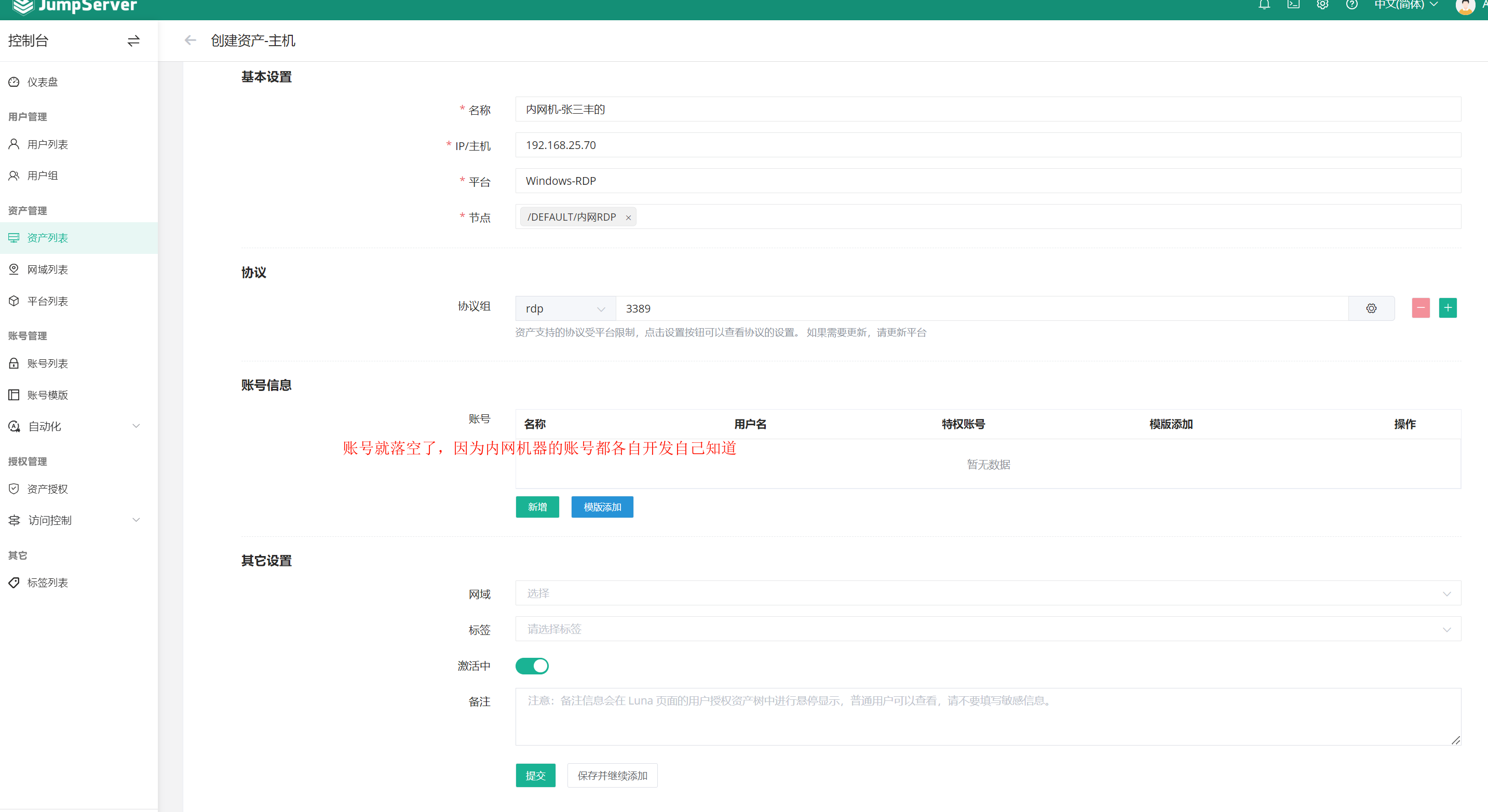

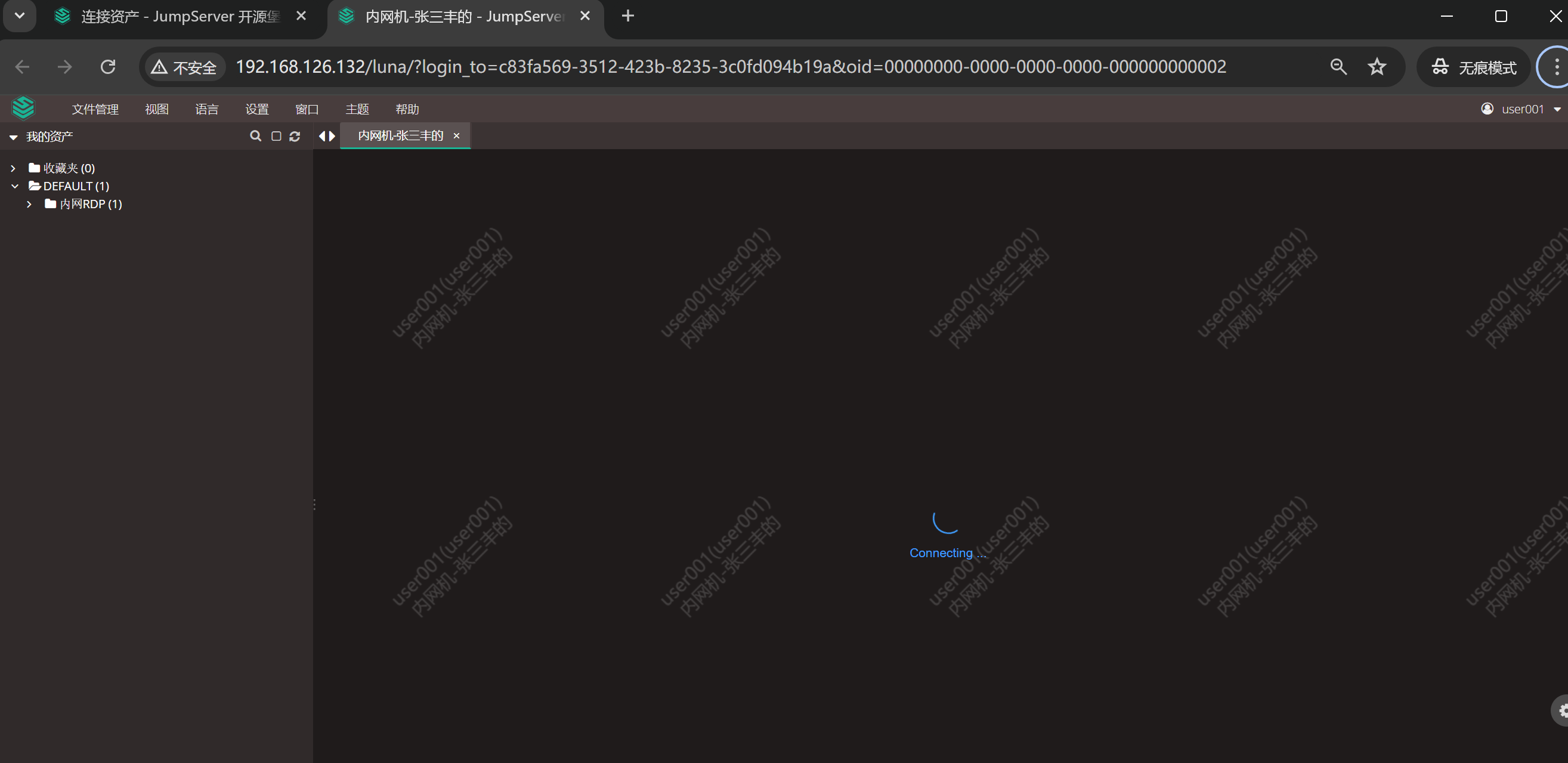

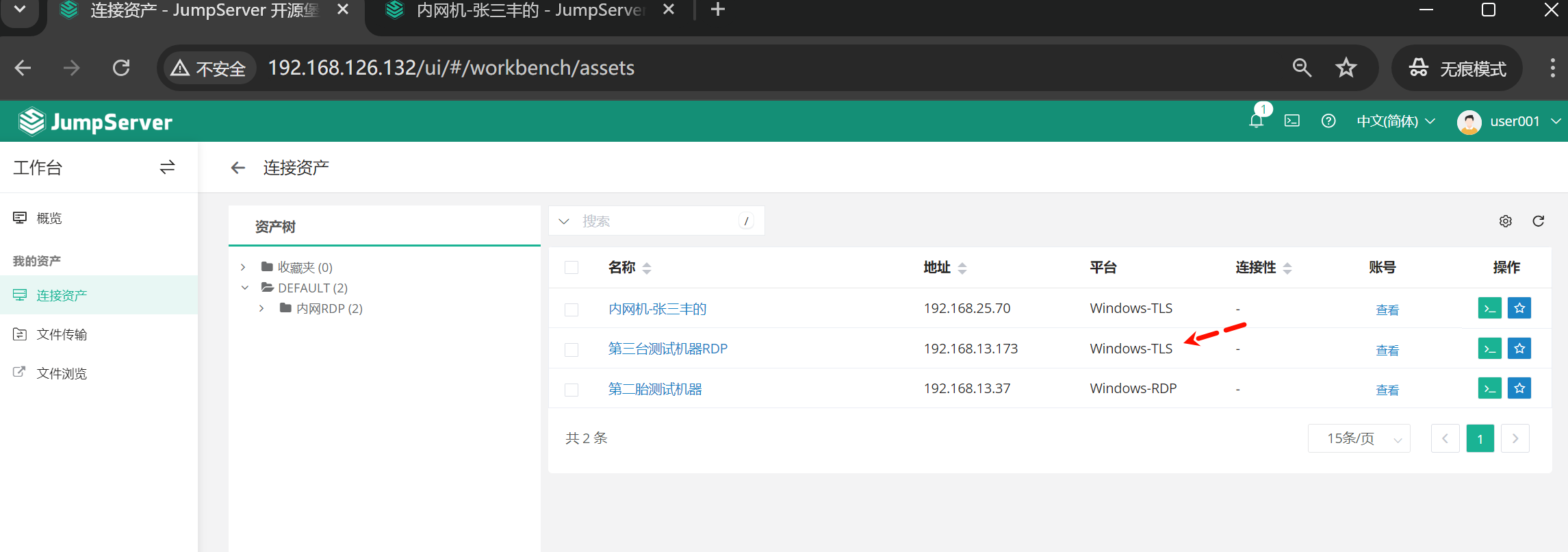

3、配置后端资产

在资产列表里,DEFUALT里右键新建节点 内网RDP 其实就是个文件夹

仔细👆看图,有个细分的windows-RDP,大概率就直接用它了。

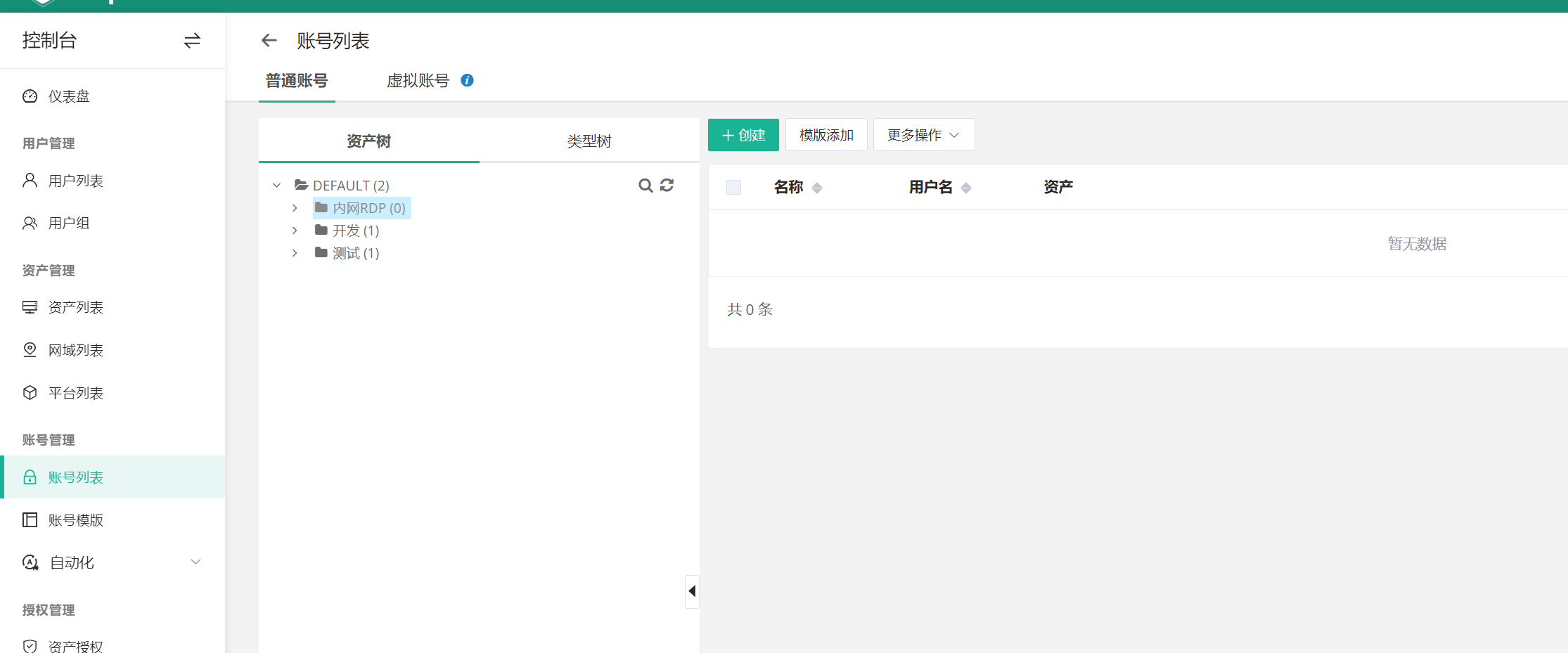

因为资产添加的时候没有指定jumpserver上的账号,所以"账号列表"里"资产树"里看不到的

只有带上账号信息的资产,才会出现在账号列表里👆

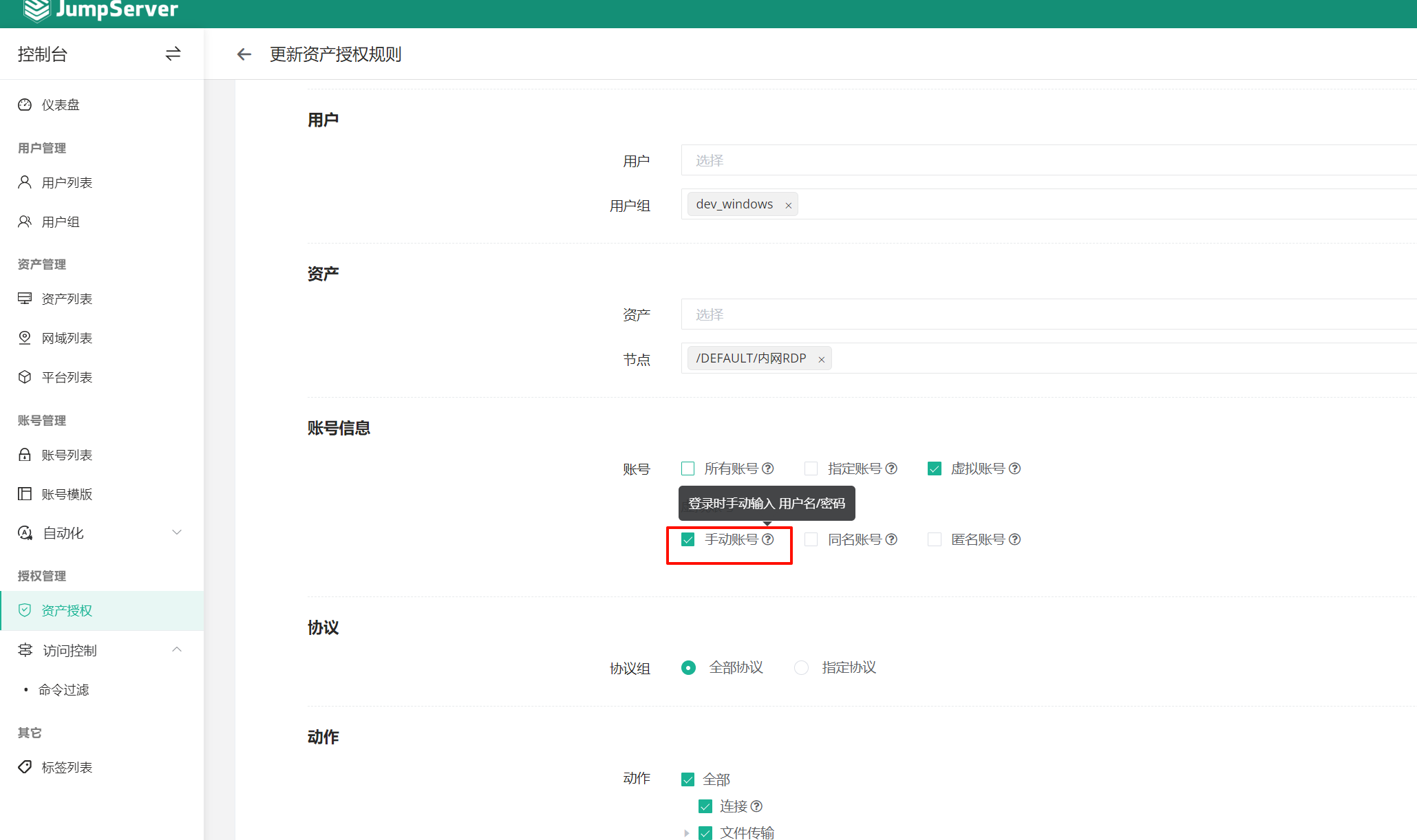

4、配置资产授权

针对整个内网RDP文件夹 进行 授权

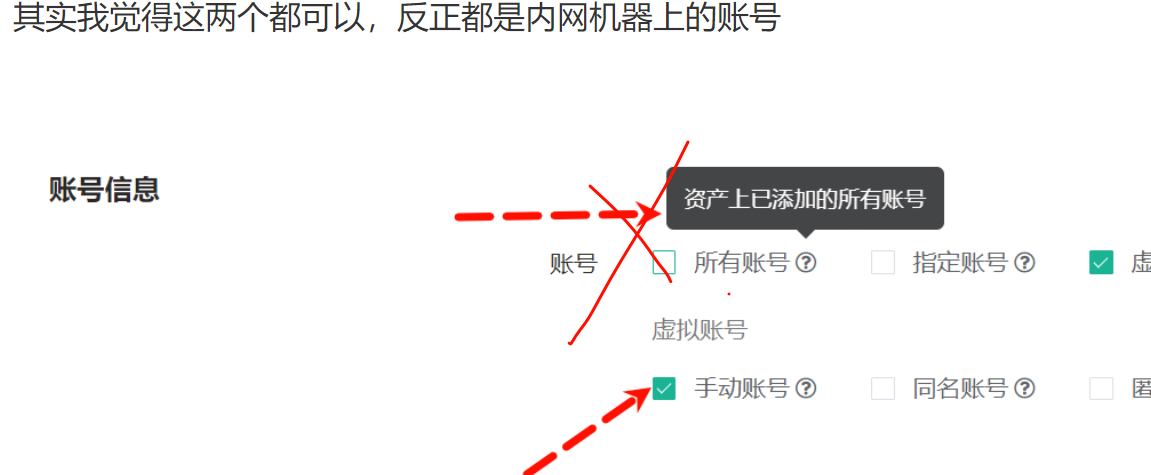

其实我觉得这两个都可以,反正都是内网机器上的账号

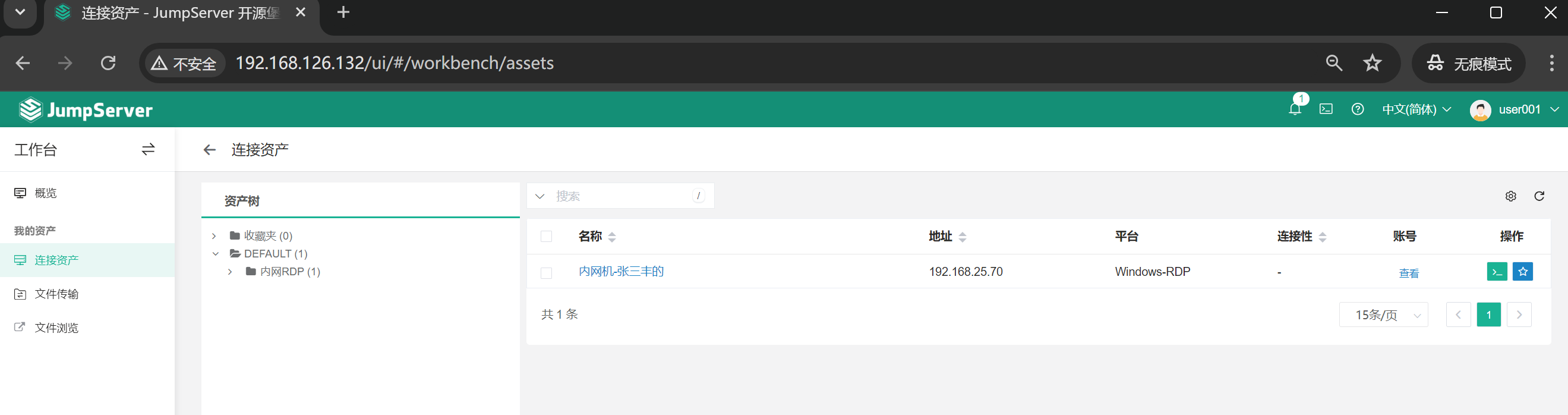

测试

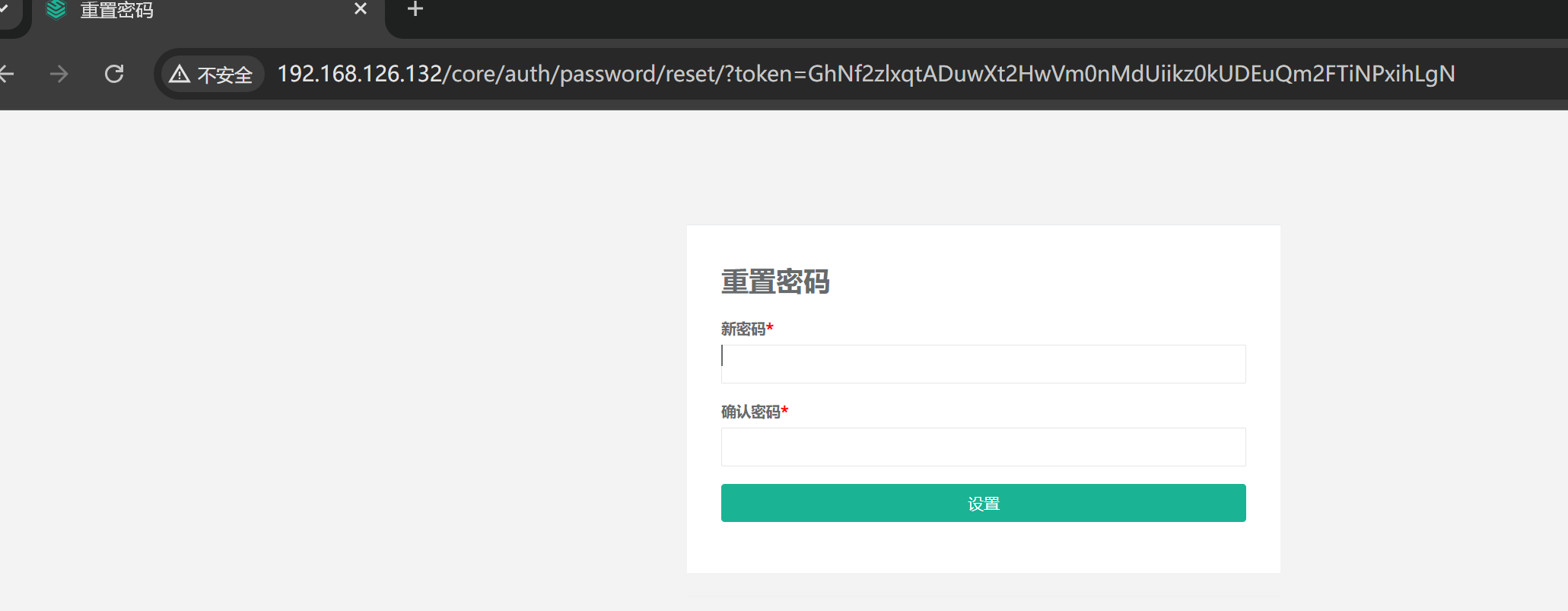

首次登入修改密码

再次登入后

试下

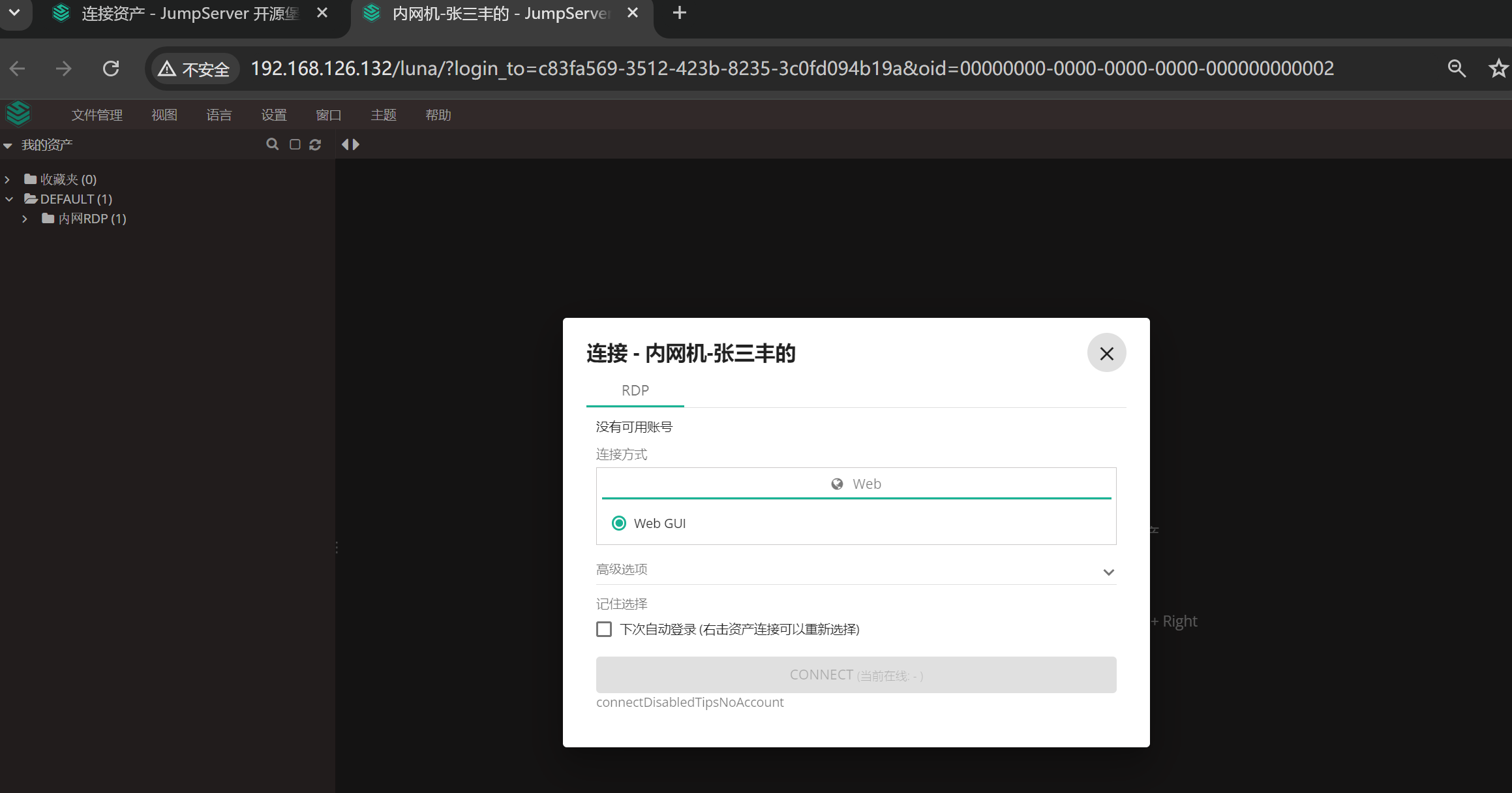

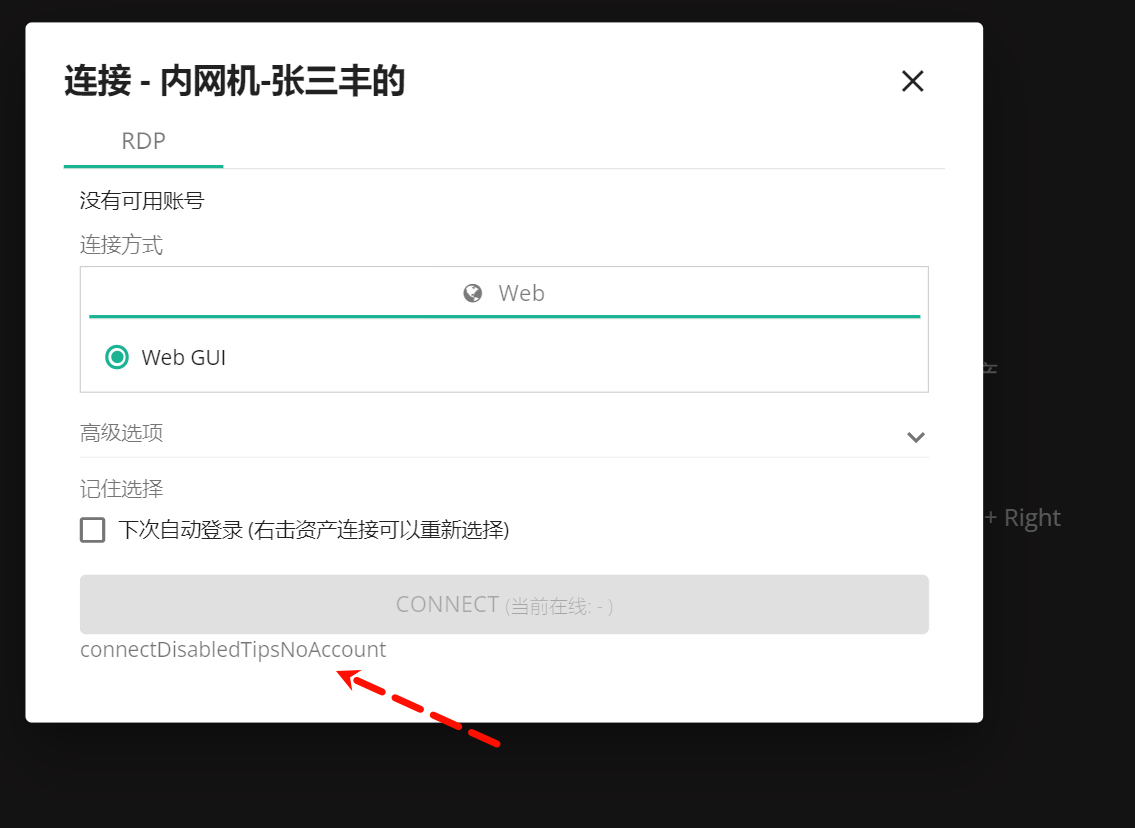

一直灰的啊👆

注意看图

所以回过头去修改吧,上面的猜测是错的

修改为👇

此时界面发生了变化

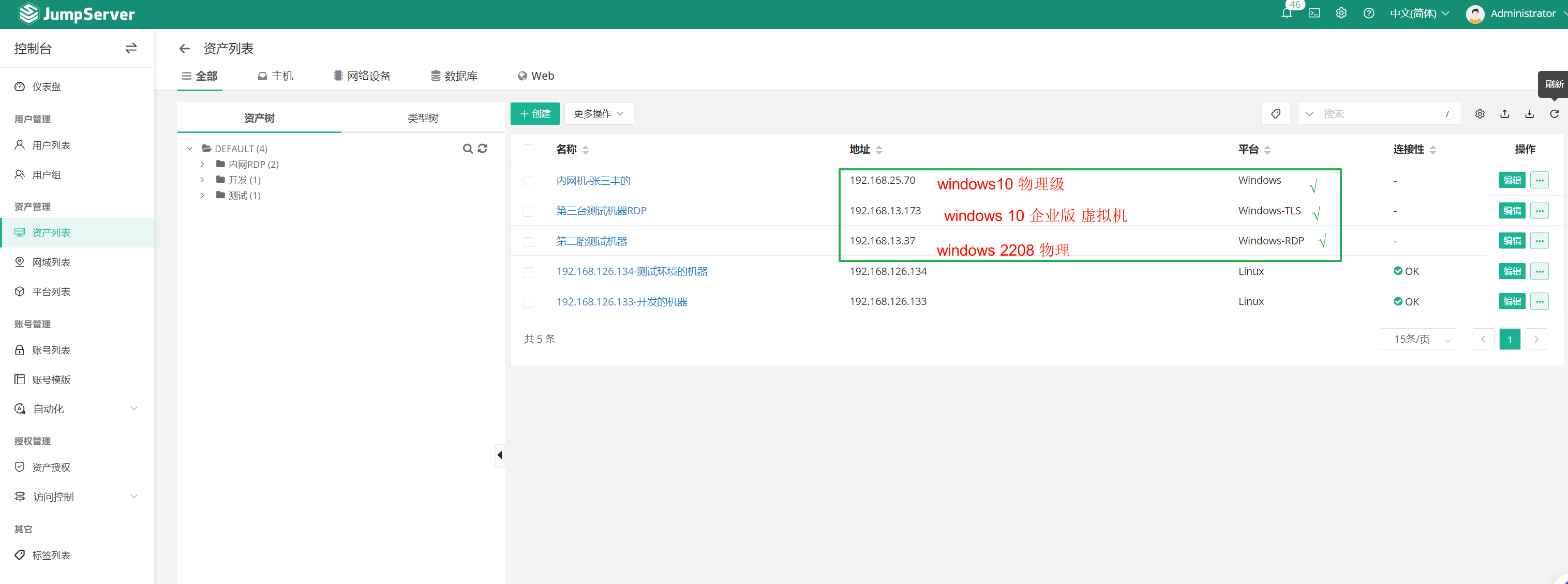

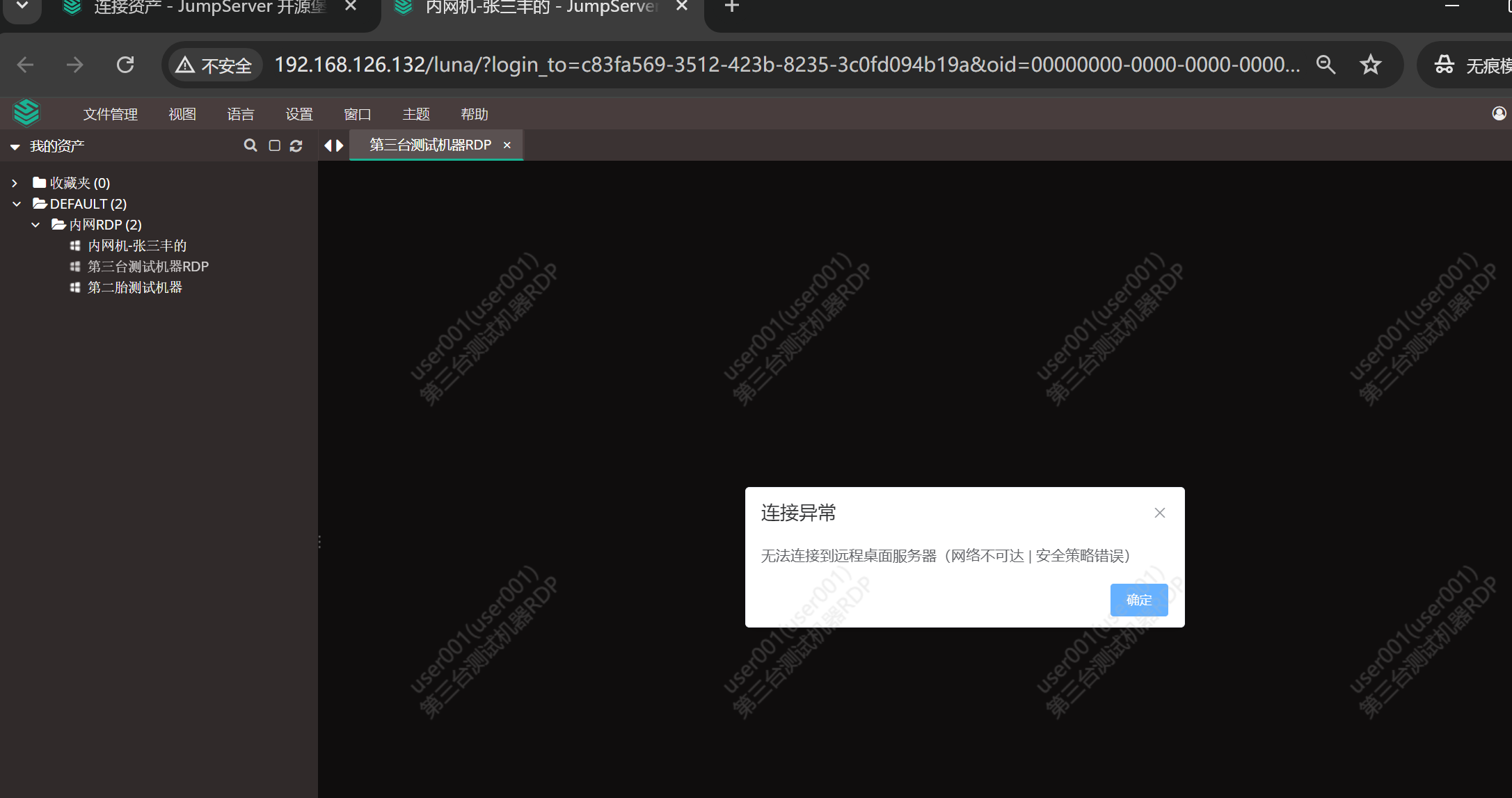

但是一直转圈圈啊....

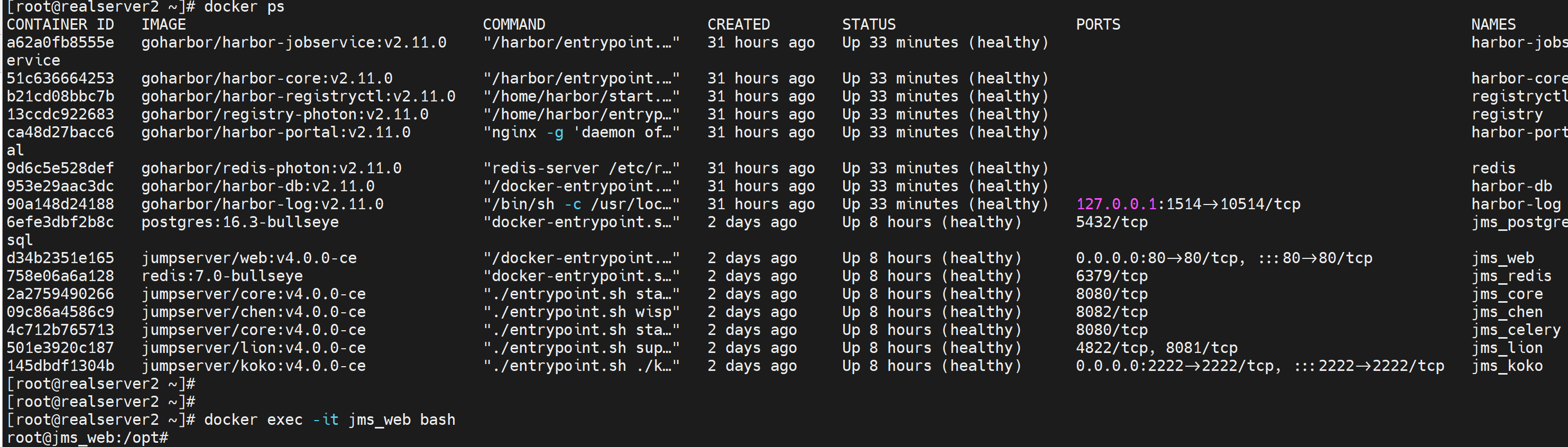

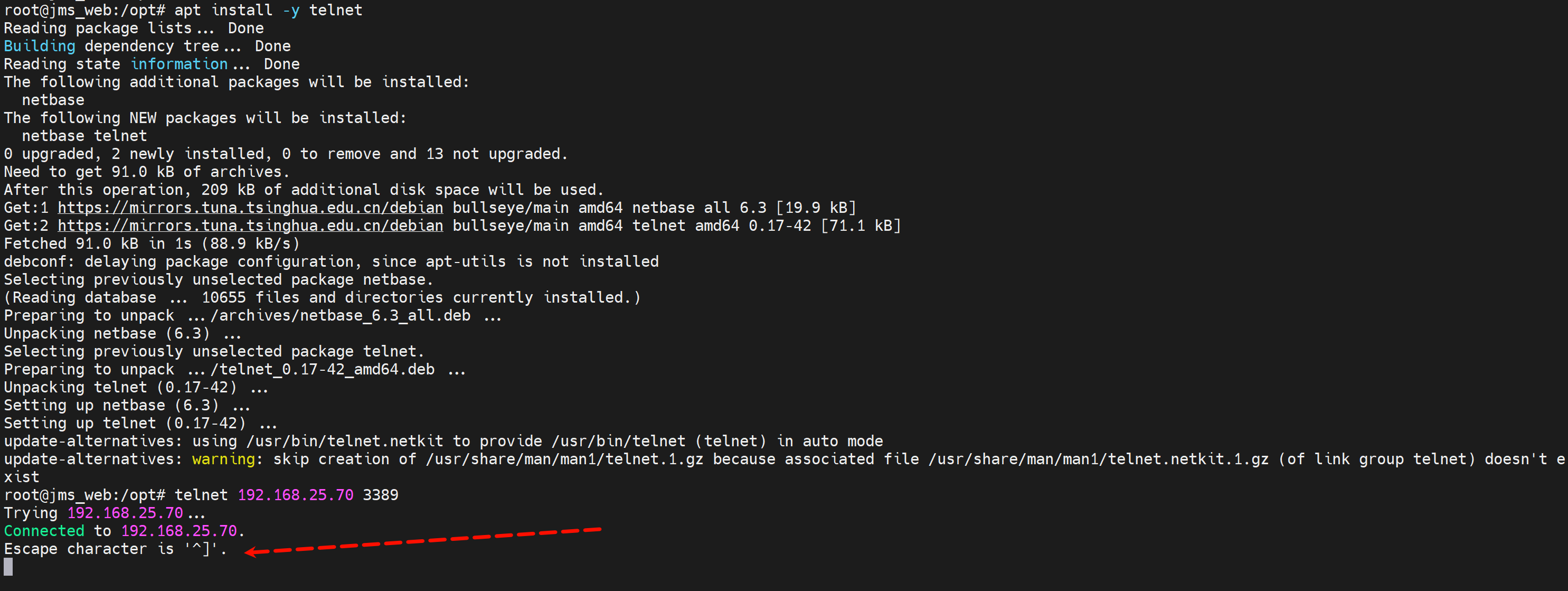

去容器里面telnet 3389试试

选择web整个模块进去👆

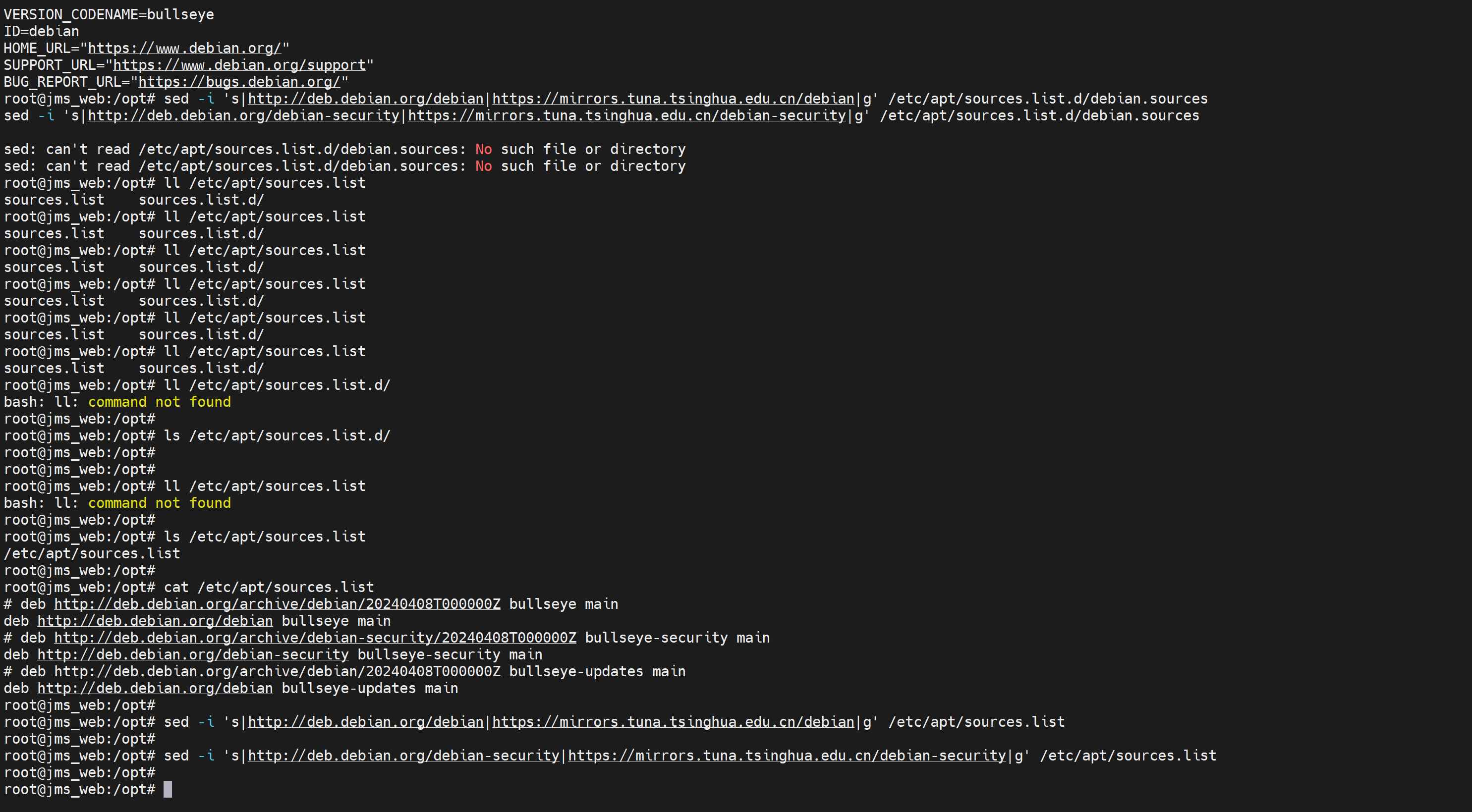

然后修改apt为国内源

root@jms_web:/opt# sed -i 's|http://deb.debian.org/debian|https://mirrors.tuna.tsinghua.edu.cn/debian|g' /etc/apt/sources.list

root@jms_web:/opt# sed -i 's|http://deb.debian.org/debian-security|https://mirrors.tuna.tsinghua.edu.cn/debian-security|g' /etc/apt/sources.list

root@jms_web:/opt#

通的啊

为啥半天连不上呢

妈的好像是账号输错了,不是这个原因,账号错误应该报错账号的,结果账号改对了也不行。

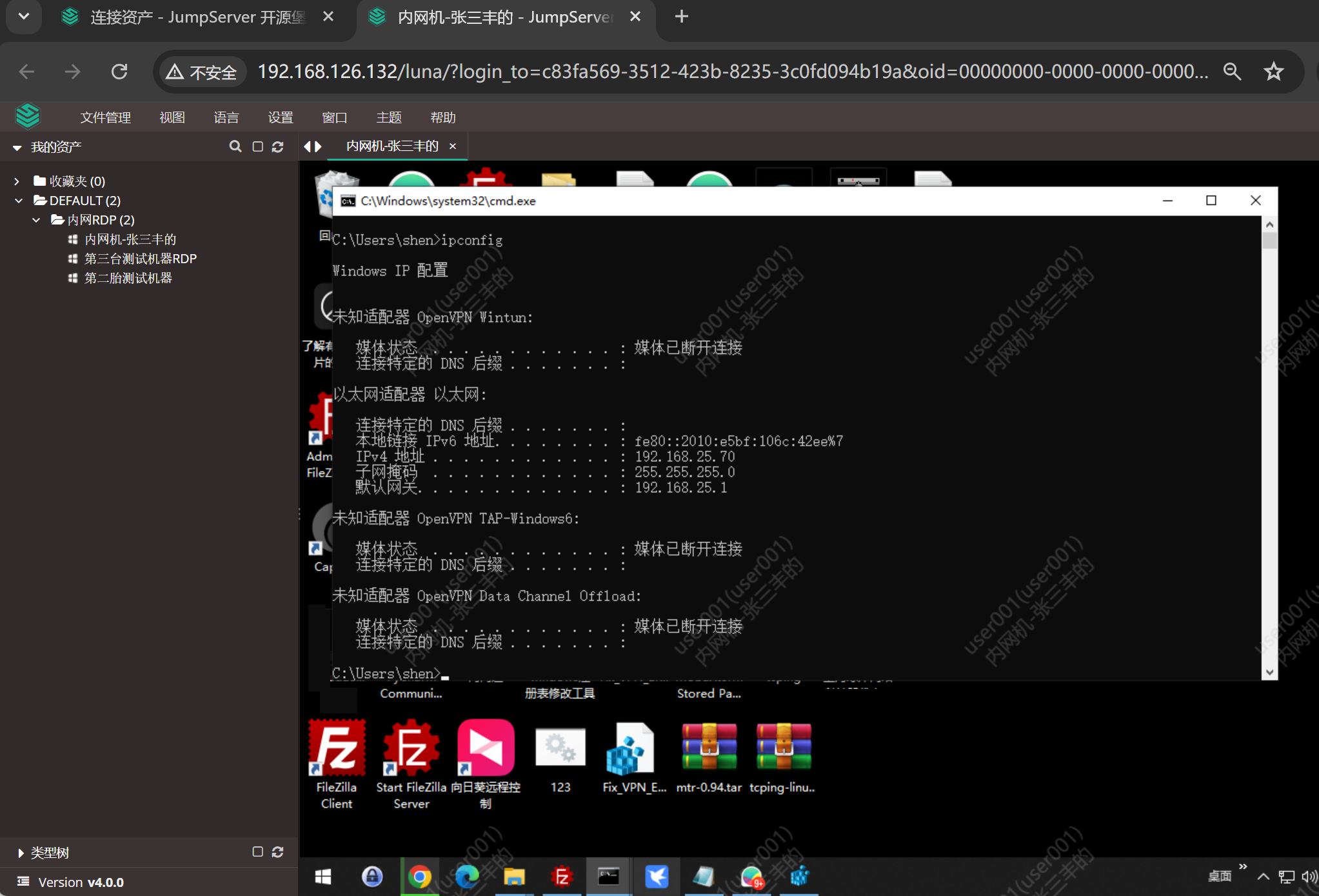

是平台选错了,全部改成windows是可以的,否则192.168.25.70选择windows-rdp和windows-tls都不行,只能是windows,然后全部改成windows也是可以的。

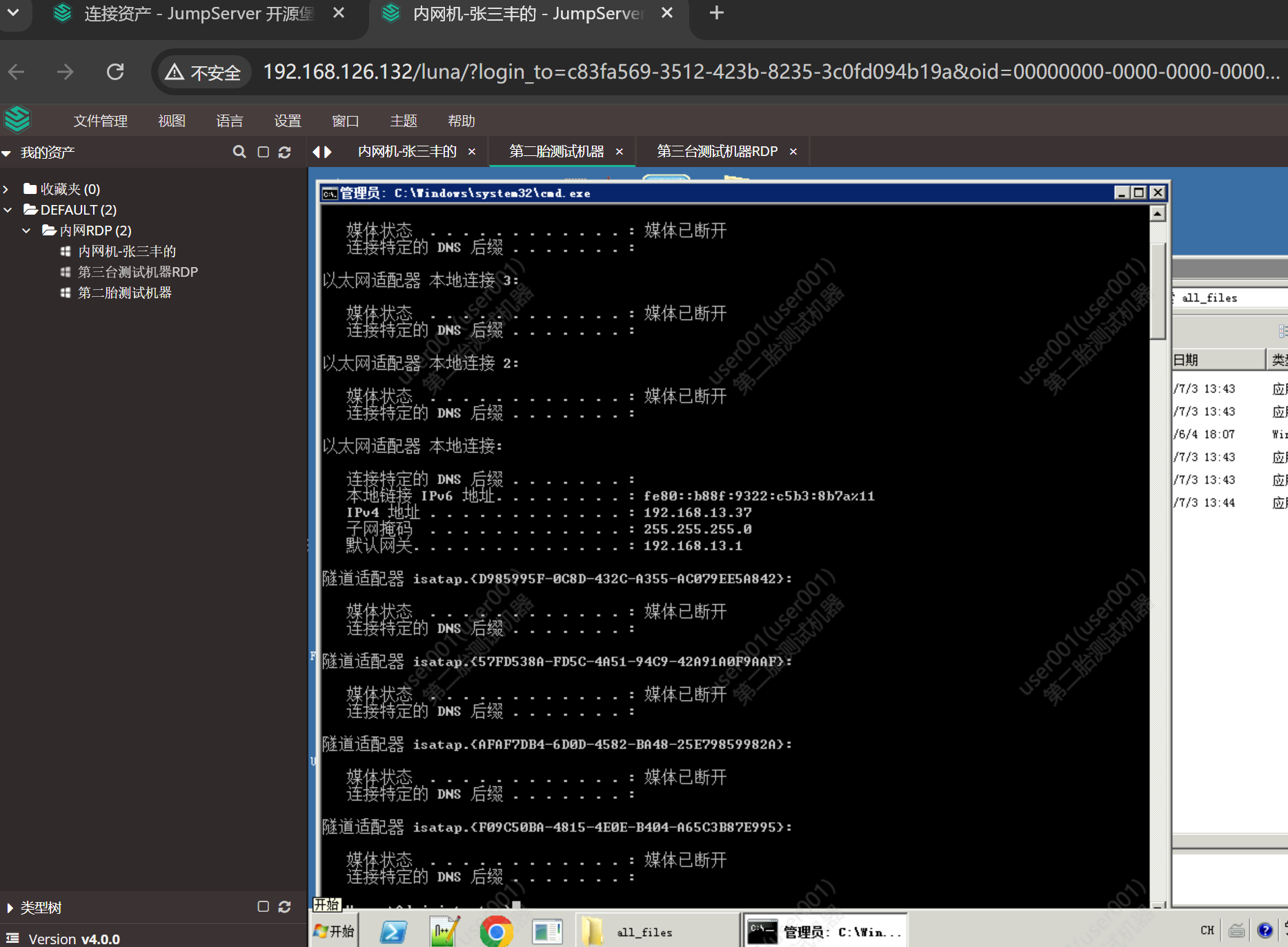

好了,三台不同windows都好了👇

其他零碎的:

这个是window版本不同导致RDP过去的报错,资产里面 平台改成windows或者windows-TLS就行了👇

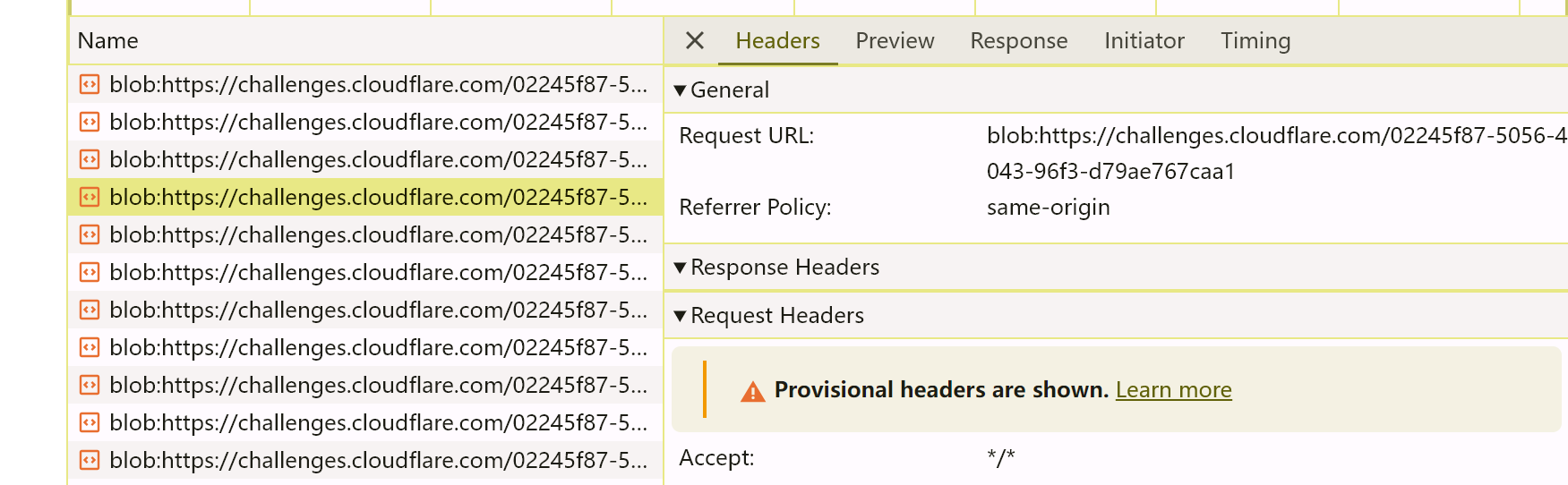

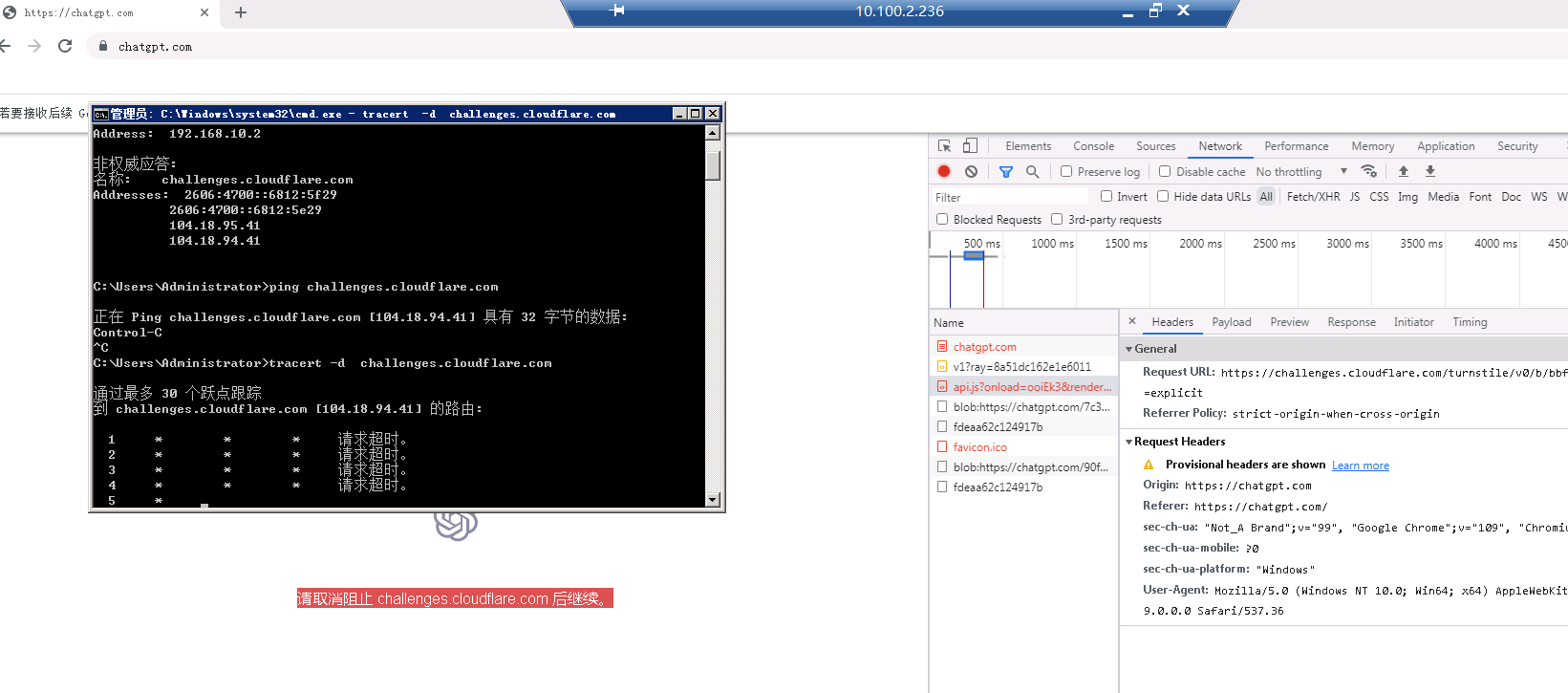

插播GPTCF验证的地址

内网放行GPT,不断跳转CF验证需要放行这个URL,这个URL可以说是闪现了,所以一般抓不到

针对这种,完整的方案,好像之前也有👇可以参考下